网站发布的靶场项目中涉及的任何脚本,仅用于测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

本文内

靶场所有资源文件,禁止任何公众号、自媒体进行任何形式的转载、发布。PTEHUB对任何思路、脚本及工具问题概不负责,包括但不限于由任何脚本错误导致的任何损失或损害.文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,包括但不限于建立VPS或在某些行为违反国家/地区法律或相关法规的情况下进行传播,

PTEHUB对于由此引起的任何隐私泄漏或其他任何法律后果概不负责。如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

以任何方式查看或使用此项目的人或直接或间接使用项目的任何脚本的使用者都应仔细阅读此声明。

PTEHUB保留随时更改或补充此免责声明的权利。一旦使用访问PTEHUB项目,则视为您已接受此免责声明。

您访问或者使用了

PTEHUB,则视为已接受此声明,请仔细阅读

您在本声明未发出之时使用或者访问了 PTEHUB ,则视为已接受此声明,请仔细阅读

0x01·简述

好久好久好久好久没更新文章了,抽出时间就来水一篇(真没有人强迫我!!!)

由于实在不知道写什么,继续搞搞红蓝对抗中有手就行系列的CS Bypass吧。(本篇免杀水文都是基于go语言)

知道大家不喜欢看废话,所以不墨迹直接上手开搞!!!

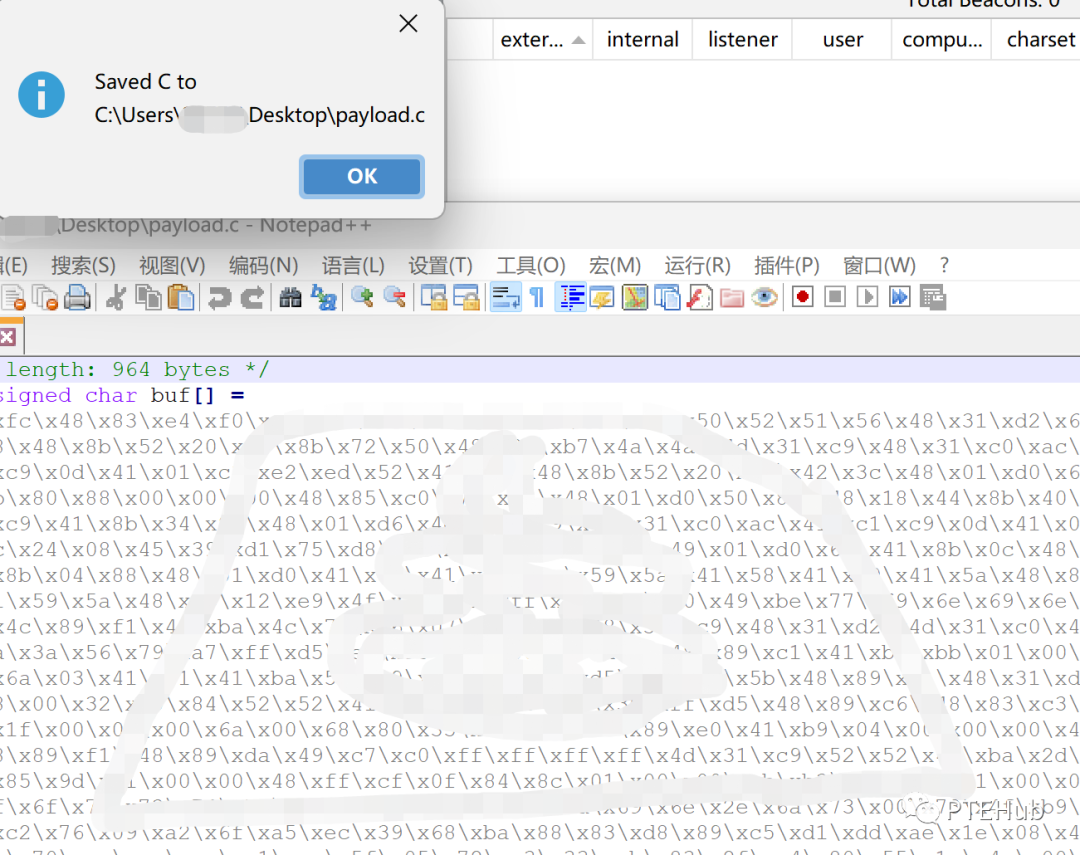

0x02·shellcode

shellcode是什么就不用过多解释了,不懂得去百度,这里直接CS生成一段C的shellcode并保存即可。

由于其被广泛的恶意使用,因此多数杀软厂商也会针对各种shellcode的特征做查杀,所以生成好的shellcode就需要做加密处理。首先当然需要新建一个go项目。

这里就用常见的AES CBC加密模式,至于代码百度有去复制一份下来。

有了加密方法后去写一个调用程序,用来对shellcode进行加密。

整体流程就是先定义好密钥然后将shellcode序列化在进行AES加密最后base64输出。

看下效果,并将加密后输出的shellcode存好。

0x03·loader

做好了加密肯定就需要加载,百度谷歌github上都有各种各样千奇百怪的加载器,这里随便找了不知道哪位师傅写好的一个进程注入的。大体代码都有注释,随便看看就明白了(手动狗头)。

自己去写一个调用方法,整体流程就是反过来进行解密最后调用方法进行进程注入达到上线的目的。

编译出来看下是否可以正常运行。

发现这样过掉火绒就已经是没问题的,完全可以正常上线。

0x04·动态查杀绕过

一个简单的免杀到此就结束了,但是文章如果写到这肯定会挨骂。

那些比较猛的杀毒软件不用尝试也知道结果,动态查杀肯定过不去,怎么办呢,继续往下看吧。

在最开始做免杀的时候也会去各大网站搜但是发现都是一些像分离,延迟,替换各种函数,不仅效果一般而且麻烦。在翻找大量资料及实验后发现可以通过分配虚假内存并使用函数调用在多个内存位置之间跳跃来绕过这些该死的杀毒软件。

在入口处调用bypass方法即可。

再次编译并打开Defender查看效果,发现完全没问题,由于比较懒其它的就不一一测试了。

0x05·反沙箱

将样本丢到微步沙箱内发现并不理想,沙箱很快就识别为恶意程序。

这样可不行,看来反沙箱也需要做一下。

这里《借鉴》了某APT组织样本的思路,利用沙箱内的时间加速差判断是否为沙箱。

而且众所周知go支持写C语言,所以嘿嘿嘿嘿嘿。。。。。

在入口处调用即可。

再次编译,并去除特征,查看效果。

工具是开源的可以自行查找。

结果显然易见已经可以了。

VT查杀。。。。。

0x06·总结

时间匆忙,很多地方都没有完善,加载器是复制的不是很好用,由于是进程注入Defender可能会对敏感进程监控建议可以自行换成回调或者其他方式,go build的编译方式也跟查杀率有很大的关系,比如隐藏窗口和不隐藏窗口就会差距很大,这个地方大家可以在编译的时候不隐藏窗口自己在程序内利用代码关闭黑窗口,还有像在编译时加入-race反沙箱的效果就会很好,反之不加就会有一定的机率被查出,但加了后就会被某些特定的国外杀毒软件报毒,整体来说还有很多需要完善的地方。

这里只提供一个大致思路(样本已经提交估计很快就会被查杀),具体还需要大家自己更改源代码,稍微动动手指就可以了。

这篇文章就到此为止吧,再写就不礼貌了。

0x07·福利

1.关注公众号回复关键词 入群 获取群二维码

2.扫码入群回复关键词 靶场密钥 获取登录账户

3.扫码入群回复关键词 靶场列表 获取所有在线靶场IP

由宝鸡恩酷电子网络科技有限公司(零遁)提供网络技术支撑

往期推荐

如有侵权请联系:admin#unsafe.sh