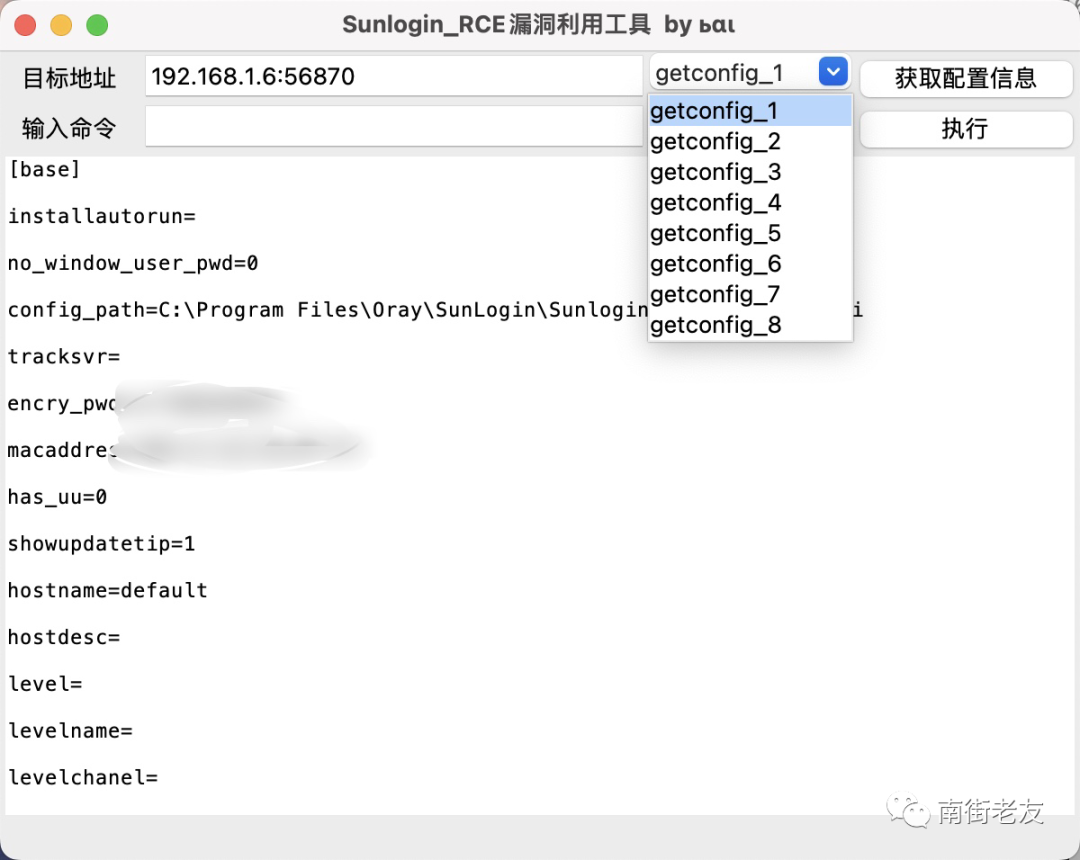

纯菜鸟第一次写图形化工具,各位大佬看看就好,勿喷。初版主要长这样,集成了获取配置信息(读取向日葵的配置文件)和执行命令功能。

0x01 获取配置信息

该模块主要通过powershell、注册表、findstr命令来获取目标站点的配置文件信息;该模块集成了实战过程中遇到过的各个向日葵配置文件路径。

0x02 执行系统命令

该模块主要通过cmd和powershell来执行系统命令;发现其他方法的话后续会进行添加。

0x03 工具获取

关注公众号“南街老友”

回复“向日葵漏洞图形化利用工具”

此工具仅作为网络安全攻防研究交流,请使用者遵照网络安全法合理使用!如果使用者使用该工具出现非法攻击等违法行为,与本作者及公众号无关!

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247494530&idx=3&sn=b2feda3a7e99ef3fb3377c565924d274&chksm=ce682404f91fad12c0ad8ebf53c46a7fc59f6fa7bd9e357b4c322e7b85c59d8cd0f8b6de72a0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh