上海随申码

4850万数据泄露并遭兜售

发帖者为证实数据真实性,公开了47组样本数据,可以看到其中包含了用户的手机号码、姓名、身份证号、随申码颜色、UUID多项信息。

当下黑客中最流行的

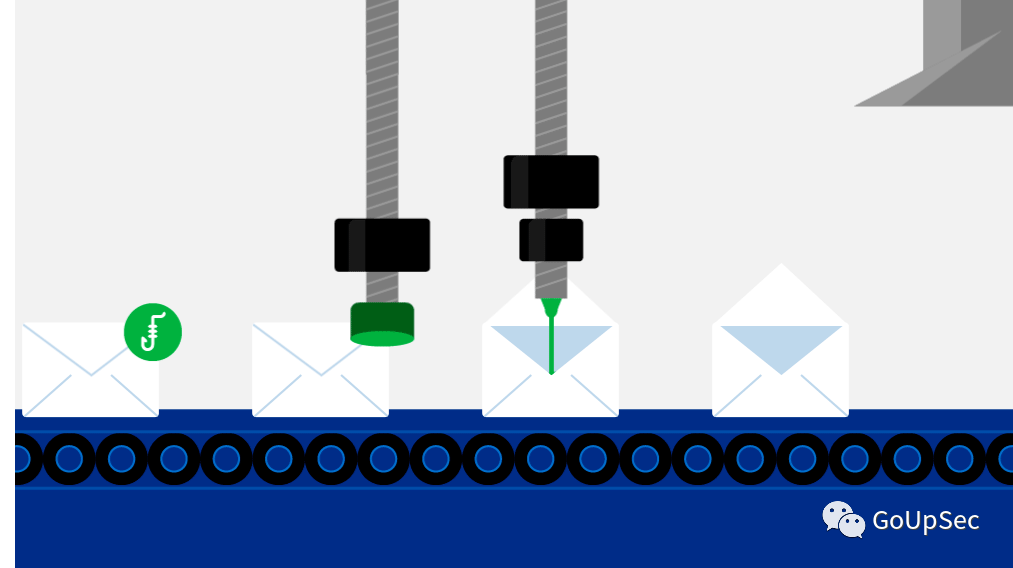

电子邮件恶意软件投送技术

电子邮件安全的最新趋势

HTML smuggling达到临界规模——调查发现了几起网络钓鱼活动冒充本地邮政服务或者重大会议活动(例如2023多哈世博会)以及HTML smuggling来传播恶意软。使用这种技术,原本会被电子邮件网关阻止的危险文件类型可能会被偷运到组织中并导致恶意软件感染。 攻击者利用Follina CVE-2022-30190零日漏洞的漏洞窗口——在其披露后,多个威胁参与者利用了微软支持诊断工具(MSDT)中最近的零日漏洞——被称为“(Follina)”。在该漏洞补丁可用之前分发QakBot、Agent Tesla和Remcos RAT(远程访问木马)。该漏洞特别危险,因为它允许攻击者运行任意代码来部署恶意软件,并且几乎不需要用户交互即可在目标机器上利用。 新颖的执行技术,例如通过隐藏在文档中的shellcode传播SVCReady恶意软件。

报告中的其他主要发现包括:

14%的电子邮件恶意软件绕过了至少一个电子邮件网关扫描程序

威胁攻击者共使用593个不同的恶意软件家族感染企业,而上一季度这个数字为545个

电子表格仍然是最主要的恶意文件类型,但威胁研究团队发现存档威胁增加了11%。这表明攻击者越来越多地在发送文件之前将文件放在存档文件中以逃避检测

69%的恶意软件通过电子邮件传递,网络下载占17%

最常见的网络钓鱼诱饵是商业交易,例如“订单”、“付款”、“购买”、“请求”和“发票”

来源:看雪学苑、GoUpSec

https://mp.weixin.qq.com/s/NvxEL3jpekzdJemlmtb6Gw

往期文章:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247494429&idx=1&sn=16a1f5607637c6be4b720747c808e372&chksm=ce68249bf91fad8dac01ee60fdbbfffe17468cca61045f9d37524ac9d7ee527298a11c896563#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh