图片溯源(还原)取证【查看网内其他人的浏览图片】

简单介绍一下,其实就是在wireshark中抓到的图片数据包的一个还原过程,可用于取证溯源等。 通过抓取的数据包我们可以利用二进制转base64,再通过base64转 2022-8-13 01:54:56 Author: 白安全组(查看原文) 阅读量:44 收藏

简单介绍一下,其实就是在wireshark中抓到的图片数据包的一个还原过程,可用于取证溯源等。 通过抓取的数据包我们可以利用二进制转base64,再通过base64转 2022-8-13 01:54:56 Author: 白安全组(查看原文) 阅读量:44 收藏

简单介绍一下,其实就是在wireshark中抓到的图片数据包的一个还原过程,可用于取证溯源等。

通过抓取的数据包我们可以利用二进制转base64,再通过base64转图片,然后得到最后的图片,具体的用处有这几种场景中运用,比如:你在一个公共WiFi中通过数据包可以查看其他人浏览的图片,或者在一些特定场合进行溯源。

我们直接开始操作。

首先我们打开wireshark进行抓包,我们打开浏览器找个网站进行上传,上传一张图片

这里我用的是我网站的靶场,大家也可以用这个实验

http://wangehacker.cn/DVWA/vulnerabilities/upload/登陆账号密码:admin password上传图片后我们回到wireshark中,设置过滤,因为我上传的是png图片,我这里直接用png过滤,大家也可以用http协议过滤都一样。

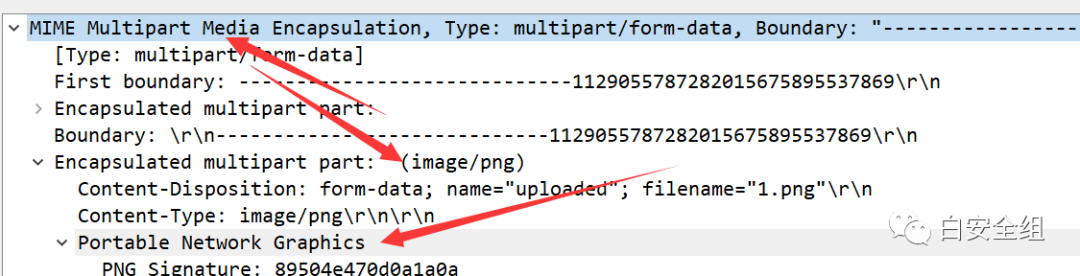

这两种我都列出来,然后我们双击这一行,找到下图中

然后它的下拉中的

我们就可以看到这里是我们图片的一个传输的地方,二级目录中上面有一部分是没用的,所以我们直接将第三个箭头地方的二进制复制下就好了,右击第三个箭头点。

然后选择复制中的

复制出来我们到二进制转base64的在线网站去

网站地址:

http://tomeko.net/online_tools/hex_to_base64.php?lang=en大家也可以自己百度找

这里我们将复制的二进制放到第一个箭头处,然后点击第二个箭头处,最后复制我圈起来的地方就是转好的。然后我们转到base64转图片的网站。

复制进去转图片,可以看到就出来了。

到这里我们图片的溯源就完成了。

群:70844080公众号:白安全组网站:www.wangehacker.cn

文章来源: http://mp.weixin.qq.com/s?__biz=MzU4MjYxNTYwNA==&mid=2247485874&idx=1&sn=4f29790dc9450186694fe4dd997fcc7b&chksm=fdb4dee9cac357ffa914dc83ea3fff669a12ec73df9c81a62ddea93938e4d4a369df5e20d9fa#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh