继上个月xx数据外泄,。本月外网在出售xx 随申码数据。数据库包含xx居住人口,及到访过上海的人信息。包含姓名、手机号、身份证号码等字段。外网网友说是xx大数据中心泄露的,据 2022-8-12 23:35:11 Author: 网络安全透视镜(查看原文) 阅读量:52 收藏

继上个月xx数据外泄,。本月外网在出售xx 随申码数据。

数据库包含xx居住人口,及到访过上海的人信息。包含姓名、手机号、身份证号码等字段。

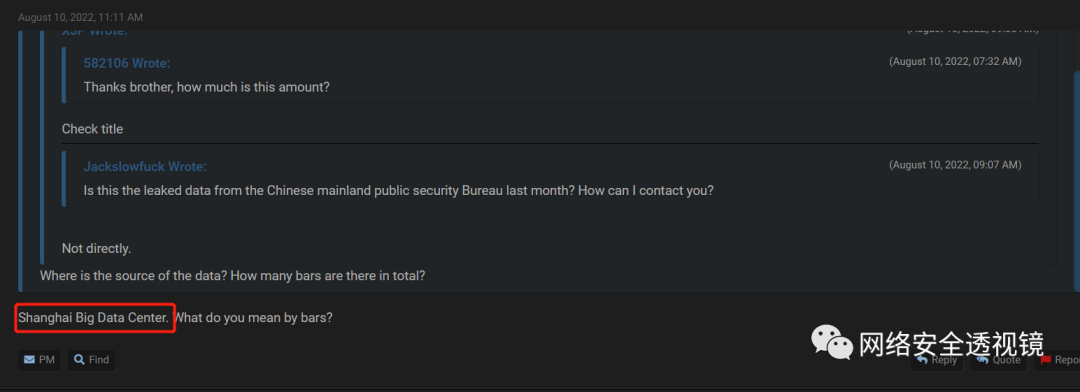

外网网友说是xx大数据中心泄露的,据我了解,健康码相关信息确实都是由本地的大数据局负责。(xx的可能叫大数据中心,名字不一样罢了)关于此次数据泄露方式,分析见下文

这样的事情不是个例。

近年来,无论是来自境外官方,还是民间对国内重要系统的攻击越来越频繁,很多泄露的数据都会在外网出售。严重威胁国内民众个人信息安全。

护网本周一刚结束,原本想写一篇护网的技术总结和感悟的,没想到就碰到了这事,就顺手提上一嘴。

面对越来越严峻的网络安全形势,几年前国家开始每年开展护网行动,现在官方的名称叫网络攻防演练。记得前几年护网,安全圈内都像过年了一样。各种漏洞传来传去,大家都忙着讨论,复现,热闹非凡。时过境迁,这两年,感觉尤其今年安静的感觉好像什么事情都没发生。我觉得可能有以下两点原因:

1、相关部门规定不允许传漏洞了。护网很多时候会爆出0 day漏洞,特别通用系统的0 day漏洞,一旦传播开了,被有心人利用,可能会造成很严重的信息泄露。

2、漏洞越来越难挖了。这个原因又分两个主要方面,一个是技术层面。在我曾经的文章中也提到过了,这十年以来,中国互联网蓬勃发展的时候,技术上也有了不少的提升。程序员的漏洞写的越来越少了,传统的黑盒测试(渗透测试 挖漏洞)找漏洞更像是在比谁的运气更好,有些代码上的漏洞黑盒测试很难找到。白盒测试做代码审计对安全从业者来说,又需要一定的代码基础, 这个能力不少从业者都不具备。行业内很多还是靠着个别大佬漏洞输出,写个工具,大家做个工具人来挖漏洞。当然这里不得不感谢一些这些大佬们的无私奉献。现在的护网,很多安全公司平时手里面都积攒了不少0 day漏洞,平时不曝出来,就等着护网拿出来用。与其说是来参加护网行动,不如说是来卖0 day漏洞的。

除了技术层面还有业务层面的问题,以前是直接拔网线,现在是关系统。很多政府部门,企事业单位护网期间会关闭很多可能存在漏洞业务系统,停止一些业务新增及变更。这样做的目的就是为了避免系统被攻破扣分。我个人认为这也可能是近年来国内一直在搞网络攻防,网络安全问题依旧不减的原因之一。正常国家组织演练,关闭了系统,导致没法测试,等护网结束后系统又恢复使用,如果存在漏洞,该存在的问题依旧存在没有任何改变。

那么此次数据又是怎么外泄的。

第一种方式就是黑客直接攻破了xx大数据中心相关系统,拿到了这个健康码数据。但我觉得这个可能性小,如果直接攻入大数据中心,进行更深入的渗透,拿到的应该不止这么点数据。但这个可能性不排除,也许黑客攻破了某一个单一系统。,毕竟没有攻不破的系统,只有不努力的黑客

第二种可能就是第三方外泄

此次xx大数据中心数据泄露我认为应该就是相关系统没有经过安全评估直接上线导致的。

作为政府的资产,护网期间一定会被列入网信办给的测试资产清单里面的。一般政府为了避免信息安全问题,都会采取转移风险的操作。通常的做法就是把所有事情都交给第三方来做,然后政府出资采购第三方服务,这样系统等相关资产就不属于政府,而是第三方,政府只是花钱购买服务。

但XX数据毕竟特殊,通常是由本地XX局掌握。我们平时碰到的那种刷脸或者刷身份证就能识别健康码等相关信息的设备,都是由第三方设备厂家来生产的,政府可没有做设备的工厂和专业开发人员。所以第三方设备厂家一般会向XX局申请这个健康码信息接口和他们设备平台对接(一般只识别不保存)。但这个第三方设备平台不属于政府资产,相关厂商估计也没有做过安全评估。所以我觉得此次泄露最有可能是从第三方泄露的。

没有攻不破的系统,只有不努力的黑客。现在无论是省级的还是国家级的护网,动不动就关系统,不少业务系统都没经过外部安全测试,自己内部也不测。目前来看护网还有点作用,但作用是越来越小了。

关于护网,欢迎大家留言讨论

【掩耳盗铃?】这事除了我们自己不知道,全世界都知道了

2022-07-08

Nginx "0day" 远程命令执行漏洞影响范围可能比你想得更大

2022-08-02

疑似中储粮数据发生泄露

2022-08-03

TW部分网站遭到攻击

2022-08-04

如有侵权请联系:admin#unsafe.sh