悲喜都要过,何必不快乐。

前言

利用CobaltStrike生成exe伪装图片马,这里不讨论免杀的问题,可以做成各种格式,各种需求的格式看你发挥。(大家都懂的)轻喷......

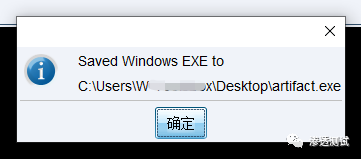

得到一个名为artifact.exe可执行文件

将其重命名为 "女团新成员gnp.exe" 然后在"员"与"g"之间右键

然后插入Unicode控制字符选择RLO

可以看到现在是以png结尾。但是双击运行还是以exe格式运行的。

"女团新成员exe.png"

还不够隐藏找个小姐姐图片,将程序图标进行替换,需要 ico 格式的图片。

再使用Resource Hacker添加一个图标。

用Resource Hacker打开女团新成员exe.png

原始是没有什么内容的

点击类似图片的图标

选择Select File

这里选择刚才用小姐姐图片生成的favicon1.ico

点击Add Resource

返回查看到图片已经加载进去。

点击保存,自动生成已替换图标的女团新成员exe.png

如图,双击运行实际上执行的是女团新成员gnp.exe

运行测试

免责声明

该项目仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果

frida&r0capture安卓应用层抓包通杀方式-保姆级过程

免杀ShellCode加载器 过360&火绒&Windows Defender

Linux 本地权限提升 pkexec (CVE-2021-4034)

afrog一款性能卓越、快速稳定、Poc可定制化的漏洞扫描工具 404星链计划

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2ODY3NDYxNA==&mid=2247483904&idx=1&sn=d656763b87bf3600efe78f8a7ccc819b&chksm=cea9ff59f9de764f21f8e4b3dd5e0c1c6a826734b760b36630169c3d99b1ae3941ed9ab1145b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh