一个用于隐藏C2的、开箱即用的反向代理服务器。旨在省去繁琐的配置Nginx服务的过程。

0x01 使用

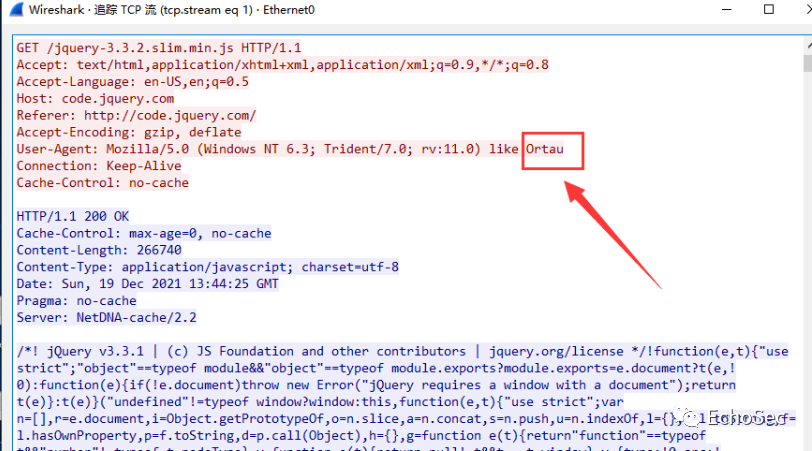

./Ortau此时Ortau监听在8091端口,判断发送至8091端口的请求UA中是否包含Ortau(默认配置,可修改),如果包含则转发至8092,如果不包含则转发至jd.com。

0x02 其他配置

个人使用的Profile配置文件为:

https://raw.githubusercontent.com/threatexpress/malleable-c2/master/jquery-c2.3.14.profile#修改http-config中的x-forwarded-for头,以配合反向代理设置。http-config {set trust_x_forwarded_for "true";header "Content-Type" "application/*; charset=utf-8";}#修改配置项set useragentset useragent "Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like Ortau";

CS Listener配置为:

iptables禁掉8092端口,仅允许127.0.0.1访问:

iptables -I INPUT -p tcp --dport 8092 -j DROPiptables -I INPUT -s 127.0.0.1 -p tcp --dport 8092 -j ACCEPT

0x03

下载地址:

https://github.com/jimsonzhang/Ortau

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247495718&idx=2&sn=2c371abdd8107102e4c84b35a8bd79d4&chksm=c04d7718f73afe0e224bfa2f9ac2d4931d3bf4237a8ec084ca173cdc6bbdfdfa153b915deae2#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh