正文

前几天在做公司的渗透测试项目时遇到的一个小程序,我发现了一个神奇的任意文件上传导致拿到了文件服务器的权限,怎么说呢,回想起来有点佩服自己当时的小脑袋。

首先打开小程序的时候,打开后通过Burp看到它服务器的地址是

https://xxxx.com/xxxx,在数据包中夹杂着一个暂时未知的URL,URL是这样子的https://file.xxxx.com/getMsgById?Id=,当时看响应体是空白的,就先把这个请求发送到Burp的repeater模块中记录下,看看能不能在小程序的功能点上找到类似的Id值。尝试按照小程序提供的功能走一遍。从功能上看应该是拍卖车牌的,我提供一个车牌号,之后进入了下一步,页面提供了扫描驾驶证获取车牌的的功能。

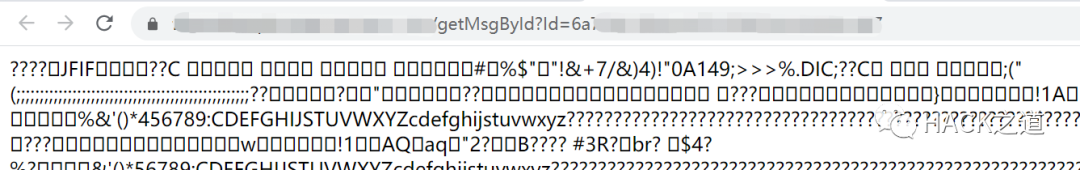

于是我先上传了一张正常的图片上去,返回包返回了一个

imgId,突发奇想就将这个imgId拼接到第一步的URL中,打开浏览器中打开是这样的。感觉有戏,我尝试将数据包发送到Burp的repeater模块中修改文件后缀为html,并将文件内容修改为了xss代码,上传成功,且有返回新的

imgId,将这个imgId拼接到第一步的URL中,打开浏览器成功触发XSS。抱着试一试的心态,再将文件后缀修改为jsp,文件内容修改为了cmd马后重放,也没问题,返回了新的

imgId,将这个imgId拼接到第一步的URL中,打开浏览器jsp脚本居然真的解析成功了。由于仅仅是普通的渗透测试,就不能深入了,开开心心编写报告等待下班。

总结

虽然响应中仅仅返回了一个imgId值,但也是上传成功的一种表现,程序将imgId与文件的物理路径通过数据库的形式存储下来,再通过getMsgById?这个路由去读取和执行。果然挖洞要细心,不要认为开发不会这么写程序,就不去进行尝试。现在想想电视剧里说的那些话”想要练成神功,必须废掉以前的所有武功”,细品还是很有道理的。

作者:木已成舟,文章来源于https://opensource-sec.com/

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

如有侵权请联系:admin#unsafe.sh