APT攻击EXOTIC LILY通过电子邮件分发恶意软件BumblebeeDonot组织攻击样本Kimsuky 利用恶意扩展程序窃取浏览器凭证Gamaredon Group频 2022-8-5 09:0:16 Author: 白泽安全实验室(查看原文) 阅读量:25 收藏

APT攻击

EXOTIC LILY通过电子邮件分发恶意软件Bumblebee

Donot组织攻击样本

Kimsuky 利用恶意扩展程序窃取浏览器凭证

Gamaredon Group频繁攻击乌克兰目标

攻击活动

恶意软件Woody Rat针对俄罗斯航空和国防实体

思科发现新的在野攻击框架Manjusaka

DawDropper释放四种类型的银行木马

漏洞情报

WPS出现0day漏洞

勒索软件

BlackCat勒索软件攻击欧洲能源供应商

APT攻击

EXOTIC LILY通过电子邮件分发恶意软件Bumblebee

俄罗斯背景的APT组织EXOTIC LILY(又名Projector Libra),是2021年9月由谷歌研究人员披露的一个牟取经济利益的APT组织,可能与俄罗斯APT组织FIN12,WIZARD SPIDER存在合作关系。在此次攻击活动中,最初的受害者疑似是美国一家天然气公司名为Andres的员工,攻击者滥用TransferXL服务,发送钓鱼邮件,进而投递恶意软件Bumblebee。下图是攻击流程图。

来源:

https://unit42.paloaltonetworks.com/bumblebee-malware-projector-libra/

Donot组织攻击样本

研究人员披露Donot攻击样本。恶意样本文件名:Advt_dt_18_Jul_22.doc和novoice.dll;C2域名:germsandwaterbro.buzz;样本释放文件路径:%Temp%\googly\novoice.dll。

来源:

https://twitter.com/shadowchasing1/status/1552940431541170176

Kimsuky 利用恶意扩展程序窃取浏览器凭证

朝鲜背景的APT组织Kimsuky,至少从2012年开始活跃,又名(Black Banshee、Thallium、SharpTongue和Velvet Chollima),以攻击韩国、欧洲和美国的实体而闻名。在过去一年中Volexity研究人员发现Kimsuky使用针对Google Chrome、Microsoft Edge和Naver Whale的恶意浏览器扩展程序,直接从受害者的电子邮件帐户中窃取数据。此次攻击活动使用的扩展程序名为Sharpext,支持从Gmail和AOL邮箱中窃取数据。目前该恶意程序仍然正在积极开发中,并已用于针对外交和核领域人员的攻击活动。

来源:

https://www.volexity.com/blog/2022/07/28/sharptongue-deploys-clever-mail-stealing-browser-extension-sharpext/

Gamaredon Group频繁攻击乌克兰目标

绿盟研究人员发现俄罗斯背景的APT组织Gamaredon Group 频繁使用恶意的office文档、htm附件、SFX文件等多种不同类型的攻击方式,针对乌克兰地区的军事以及警方开展网络攻击。Gamaredon Group最早的活动可追溯至2013年,并且长期针对各东欧国家尤其是乌克兰的政府部门开展钓鱼攻击活动,常用的工具包括伪装成政府官方文件的各式诱饵、各类脚本程序以及多种自制的木马程序。

来源:

http://blog.nsfocus.net/gamaredon/

攻击活动

恶意软件Woody Rat针对俄罗斯航空和国防实体

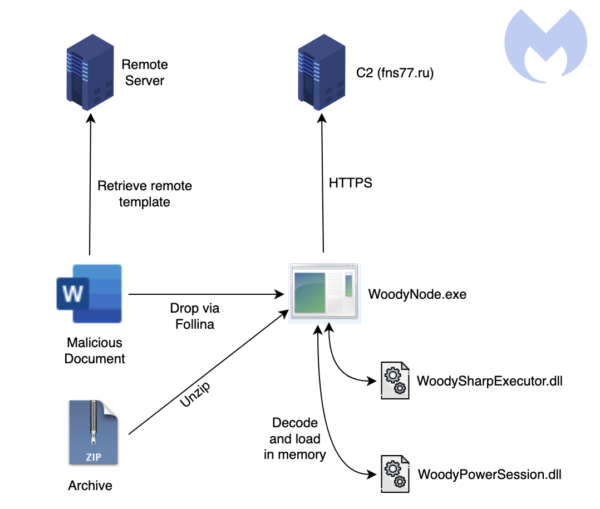

Malwarebytes威胁情报人员发现新的远程访问恶意软件Woody Rat,该恶意软件至少已在野存在了一年。Woody Rat使用两种不同的格式分发:压缩文档和使用Follina漏洞的Office文档。近期,未知攻击者正使用Woody Rat针对一个名为OAK的俄罗斯航空航天和国防实体开展攻击活动,下图是Woody Rat的攻击流程图。

来源:

https://blog.malwarebytes.com/threat-intelligence/2022/08/woody-rat-a-new-feature-rich-malware-spotted-in-the-wild/

思科发现新的在野攻击框架Manjusaka

思科研究人员近期披露野的新攻击框架Manjusaka。Manjusaka攻击框架宣传是模仿了Cobalt Strike框架。研究人员在攻击样本中发现了植入程序和二进制RAT。植入程序由Rust语言开发,适用于Windows和Linux,内部包括一个RAT和一个文件管理模块,且每个模块都具有不同的功能。二级制RAT由GoLang开发,支持通过“cmd.exe”执行任意命令,收集存储在Web浏览器中的凭据、WiFi SSID和密码,并发现网络连接(TCP和UDP)、帐户名等。目前,Manjusaka似乎仍处于积极开发中,下图是Manjusaka的设计图。

来源:

https://blog.talosintelligence.com/2022/08/manjusaka-offensive-framework.html

DawDropper释放四种类型的银行木马

趋势科技研究人员发现新的恶意活动,活动中使用名为DawDropper的新dropper变体,释放四种类型的银行木马,包括Octo、Hydra、Ermac和TeaBot。攻击者将DawDropper伪装成Video Motion、Document Scanner Pro、Conquer Darkness、simpli Cleaner和Unicc QR Scanner等多个Android应用。此外,新的DawDropper变体都使用了Firebase实时数据库作为命令和控制(C&C)服务器,并在GitHub上托管恶意载荷。下图是DawDropper感染链。

来源:

https://www.trendmicro.com/en_us/research/22/g/examining-new-dawdropper-banking-dropper-and-daas-on-the-dark-we.html

漏洞情报

WPS出现0day漏洞

近日,微步研究人员披露了Windows平台下WPS Office 2019个人版、WPS Office 2019企业版的RCE(远程代码执行)0day漏洞。该漏洞利用过程简单且稳定,攻击者可完全控制受害者主机,危害巨大,影响范围较广。该漏洞可通过PPS、PPSX、PPT、PPTX、DOC、DOCX、XLS、XLSX等文稿文件触发。受害者打开文件后移动鼠标就会自动加载远程脚本,执行恶意代码,攻击者即可完全控制主机。

来源:

https://mp.weixin.qq.com/s/eD8ihmJCO8xYvNRI0Ca_FA

勒索软件

BlackCat勒索软件攻击欧洲能源供应商

近日,中欧国家天然气管道和电力网络运营商Creos Luxembourg SA遭到了网络攻击。Creos的所有者Encevo在5个欧盟国家担任能源供应商,此次攻击导致Encevo和Creos的客户门户无法访问,但服务并未中断。BlackCat勒索团伙声称对此次攻击负责。BlackCat勒索软件声称要公开180000个被盗文件,总大小为150GB,包括合同、协议、护照、账单和电子邮件。

来源:

https://www.bleepingcomputer.com/news/security/blackcat-ransomware-claims-attack-on-european-gas-pipeline/

往期推荐

疑似海莲花攻击样本——每周威胁动态第89期(07.22-07.28)

如有侵权请联系:admin#unsafe.sh