浙江大华网络摄像机安全漏洞,涉多款网络摄像机。

据企业官网介绍,浙江大华技术股份有限公司是全球领先的以视频为核心的智慧物联解决方案提供商和运营服务商。产品包含各种类型的网络摄像机、测温摄像机等热成像产品、网络硬盘录像机等。解决方案涵盖智慧城市、智慧交管、智慧交通、社会治理、智慧应急等。

Nozomi Networks研究人员在大华部分IP摄像机产品Open Network Video Interface Forum(ONVIF,开放式网络视频接口论坛)标准规范WS-UsernameToken认证机制的实现中发现了一个安全漏洞,漏洞CVE编号CVE-2022-30563,CVSS评分7.4分。攻击者利用该漏洞嗅探之前未加密的ONVIF交互、在新的请求中重放该凭证,最终实现入侵网络摄像机的目的。

遵循ONVIF 标准规范的产品可以通过厂商提供的标准化的API来实现无缝访问。这些API允许用户在远程设备上执行各种动作,比如锁门或解锁、执行维护操作等等。

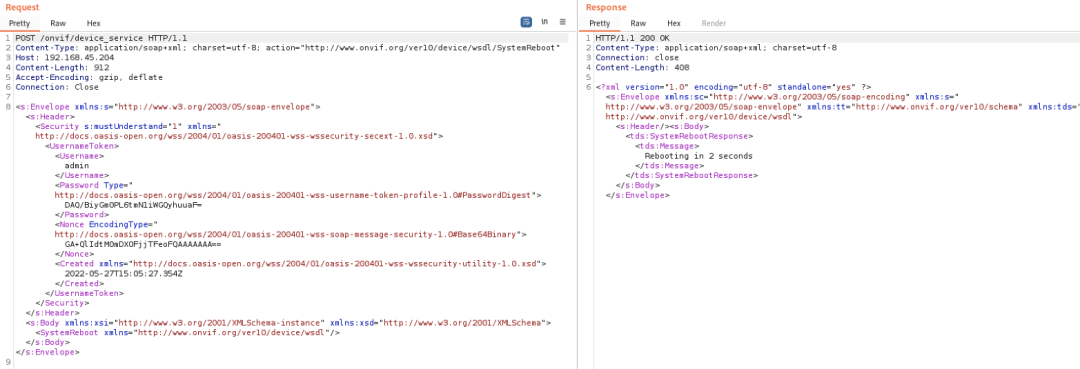

ONVIF请求一般是通过HTTP网络的XML SOAP消息传输的。

图1 :触发IP摄像机重启的ONVIF请求示例

除了其他的认证机制,ONVIF标准规范还接受WS-UsernameToken。WS-UsernameToken依赖以下数据来认证请求:

用户名:认证用户的用户名

Nonce:随机数,客户单生成的唯一的随机数

Created:请求创建的UTC时间

Password:认证用户的密码

根据标准规范,Password不应该是明文的。设置密码会生成一个密码哈希摘要——PasswordDigest,生成算法为:

Digest = B64ENCODE( SHA1( B64DECODE( Nonce ) + Created + Password ) )

比如,给定一下参数:

Nonce – LKqI6G/AikKCQrN0zqZFlg==

Created – 2010-09-16T07:50:45Z

Password – userpassword

请求中就会包含以下摘要信息:

tuOSpGlFlIXsozq4HFNeeGeFLEI=

该机制可以帮助保护密码和预防重放攻击。

根据ONVIF标准规范,为使得web服务生产商可以有效预防重放攻击,建议采取三种措施:

拒绝所有未使用nonce和时间戳的UsernameToken;

对时间戳的新鲜性进行验证,建议的最小值为5分钟。

在时间戳新鲜性范围内,拒绝UsernameToken中使用过的nonce的UsernameToken。

研究人员对IPC-HDBW2231E-S-S2摄像机进行了分析,在提取设备指纹信息时,从demo_admin管理员账户发送了GetScope ONVIF请求,如下图所示:

图 2 : 来自管理员账户的ONVIF GetScopes请求

发现返回的了发现阶段使用的设备公共范围参数以匹配探测消息。在尝试第二次发送该请求时,设备接受了该请求,并回应了相同的消息。

然后研究人员伪造了一个添加攻击者控制的管理员的CreateUsers请求。使用与之前请求中相同的认证数据,但是是从不同的IP地址,时间是GetScopes请求传输后的大约30小时,请求结果如下:

图 3 : 构造的ONVIF “CreateUsers”请求,重放了相同的认证数据

从图3中可以看出,设备接受了该请求,并创建了攻击者控制的管理员用户。然后,可以使用新创建的管理员账户以完全权限访问设备,包括查看摄像机实时信息:

图 4: 通过新创建的管理员账户查看摄像机信息

为发起该攻击,攻击者需要能够嗅探到一个未加密的经过WS-UsernameToken 认证的ONVIF请求。

大华IPC-HDBW2231E-S-S2默认并未启用HTTPS服务,所有的ONVIF交互都是通过未加密的 HTTP进行的。研究人员建议用户不要使用默认的WS凭证,并使用HTTPS进行安全连接。

该漏洞影响以下产品:

ASI7XXX: v1.000.0000009.0.R.220620之前版本,包括人脸识别一体机

IPC-HDBW2XXX: v2.820.0000000.48.R.220614之前版本网络摄像机

IPC-HX2XXX: v2.820.0000000.48.R.220614之前版本网络摄像机

目前该漏洞已经修复,大华于2022年6月28日发布了安全补丁。

参考及来源:https://www.nozominetworks.com/blog/vulnerability-in-dahua-s-onvif-implementation-threatens-ip-camera-security/

如有侵权请联系:admin#unsafe.sh