文章来自" bgbing安全",未经授权,禁止转载(如发现抄袭本文,欢迎举报,联系黑子黑,将获取奖励!)

本文来自真实的挖掘过程,所以内容是尽可能厚码再厚码!

感谢火柴人安全团队成员zhouclay师傅的投稿,另外有兴趣投稿的师傅也可以联系我,微信号:bgbing-src 会给合适的稿费,还会额外送礼品(比如现在端午,会送端午礼盒,粽子等)

某企业src主域名存在越权漏洞

1、首先这个商城就是在信息搜集的某个站的js中翻到的,常规的oneforall等手段未发现此站点。

2、注册登录该站点。随意从“我的”处点开一个接口getPhone:

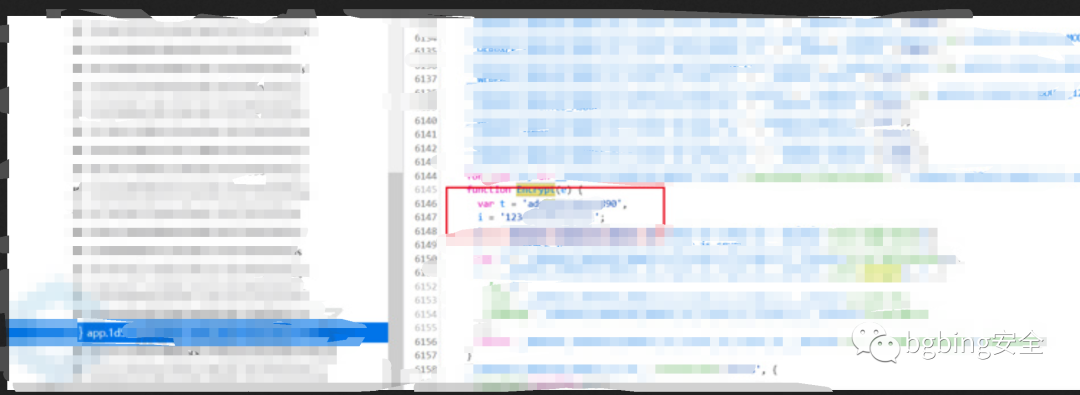

3、body进行了加密,凭经验一般对body整体进行加密的,要不解不开,一旦解开必有“洞”天。在js中找到了AES加密的key和iv,把上一步的data解开,发现是该集团的编号,返回是手机号(见上图):

4、该接口影响范围有限,所以搜索js找到更多的接口。

其中一处接口可通过编号获取用户的姓名、手机号、token,更换token即可接管用户权限,当然要把数据包全部解密修改后再加密,之后进行发包。

另外,同一系统通过同样的方法把支付接口解密,也存在支付相关的漏洞,在此不方便说了。关键就在于多审js。

本文是火柴人安全团队成员zhouclay师傅的投稿,bgbing安全拥有对此文章的修改、删除和解释权限,如转载或传播此文章,需保证文章的完整性,未经允许,禁止转载!利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwNzEzMTg3MQ==&mid=2247485429&idx=1&sn=c29ef1aa021a7dade7f380fc825994c6&chksm=c0dca945f7ab2053aa815e32bdf80be5224d46a439277b2c3bc76144aa6134e0caccf72aff41#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh