概述近期,红雨滴云沙箱威胁狩猎流程监控到大量通过CDN隧道隐藏攻击者真实C2的样本,这表明借助CDN隐匿踪迹已成为一种常用手段。并且我们还看到攻击者采取多种手段试图绕过终端安全软件和网络安全设备的检测 2022-7-29 17:53:41 Author: 奇安信威胁情报中心(查看原文) 阅读量:44 收藏

概述

前期我们已经对CDN隧道木马样本进行了详细介绍,今天又一例CDN隧道木马样本进入我们视野:红雨滴云沙箱首先基于侧加载(白加黑)检测技术识别到该攻击样本,结合红雨滴云沙箱的进一步分析,我们确认该攻击样本还借助微软域名进行CDN隧道通信,以躲避网络流量检测设备的检测。

红雨滴云沙箱“白加黑”检测技术识别到疑似恶意样本

相关样本分析

样本基本信息

红雨滴云沙箱报告链接 | https://sandbox.ti.qianxin.com/sandbox/page/detail?type=file&id=AYJDiT0g9kNObtGxuzlM |

样本文件名 | 1.zip |

样本MD5 | cf71dba0089581e7ddc5c93836795064 |

样本类型 | Compressed Archive File in zip Format |

样本大小 | 562140字节 |

RAS检测结果 | Contain_PE32 neutral-lang(自然语言) Maybe_Sideloading (疑似白加黑) Signed_PE zh-CN |

样本基因特征 | HTTP通信 解压执行 探针 检测虚拟机 |

使用红雨滴沙箱分析样本

通过访问红雨滴云沙箱入口(https://sandbox.ti.qianxin.com/sandbox/page) 使用沙箱进行辅助分析

红雨滴云沙箱分析入口

在上传待分析文件后,可以手动设置沙箱分析参数:分析环境(操作系统)、分析时长等。由于红雨滴云沙箱针对各类样本已经进行了智能化判定,所以基本上以默认方式提交检测即可。点击“开始分析”按钮后,会自动跳转到对应样本的分析检测结果页面。稍等数分钟则可以看到整个样本的详细分析报告。

上传分析完成后,通过概要信息可看到该样本的基本信息:包括hash、文件类型、文件大小等,同时RAS检测到带签名的PE文件。可见红雨滴云沙箱基于智能的恶意行为综合判断已经识别出文件可疑并给出了10分的恶意评分,通过概要信息的文件信誉检测信息可见样本已被云端打上了恶意标签。

红雨滴云沙箱提供Restful API接口,可将深度恶意文件检查能力集成到企业安全运营系统或安全厂商产品中,进行恶意文件检测。通过点击导航栏的AV引擎可以看到样本的杀软引擎检测结果。

点击右侧导航栏的深度解析功能,可以看到样本压缩包的基本信息,其中流文件信息部分列出了压缩包所包含的文件,点击文件列表右侧的部分还可以看到内部文件的基本信息:包含一个EXE和一个DLL文件。

沙箱报告的行为异常部分列出了样本运行后的一些可疑行为:例如,分配可读、可写、可执行内存空间,以及执行HTTP请求。

通过查看红雨滴云沙箱主机行为及网络行为,可以看到该样本会尝试连接微软域名officecdn.microsoft.com,并向该域名的其中一个解析IP发送可疑请求。

实际请求的IP (42.185.157.229)为officecdn.microsoft.com域名通过CDN绑定的一个IP。在样本向该IP发送的请求中,HTTP首部的host字段域名为whoamb.microsoft.com,而这个域名无法被解析。

经过沙箱辅助分析,解读分析报告后,我们可以初步判断该样本很可能是利用CDN隧道进行通信的木马样本,并借助微软域名进行流量伪装。

详细分析

攻击样本使用dll侧加载技术,exe文件为某协同办公软件,本身为正常文件,不过它加载的dll文件为攻击者生成的恶意文件。恶意功能在dll的导出函数allocStringFromWideChars中:从dll文件的资源区获取数据,经过base64解码和一系列处理得到shellcode,最后执行shellcode。

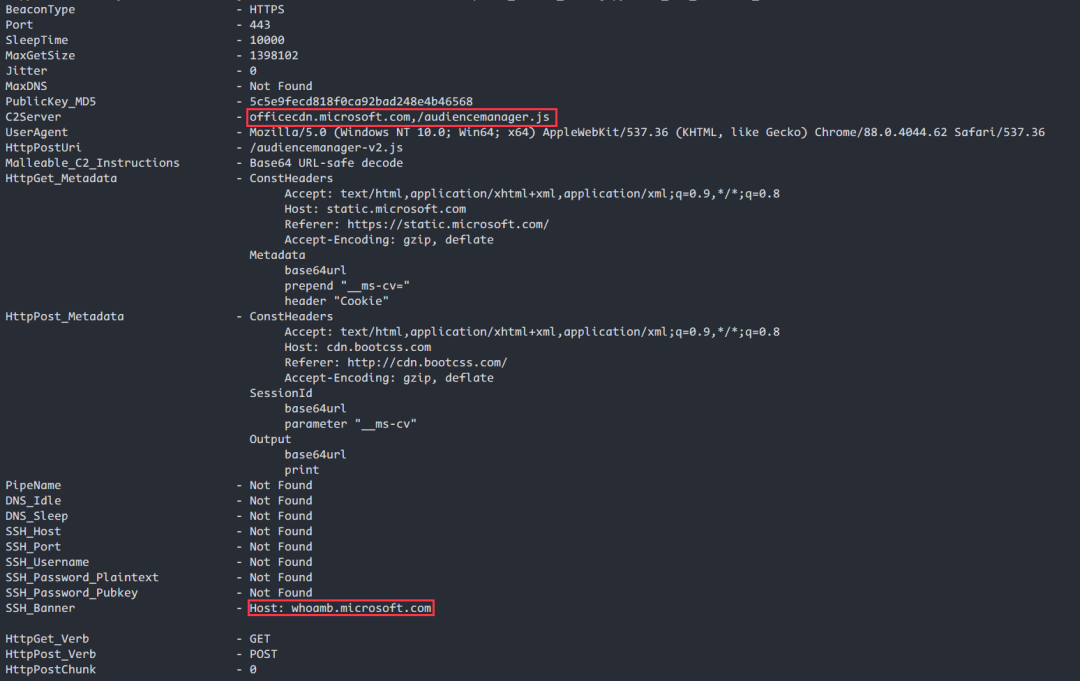

加载的shellcode为Cobalt Strike生成的beacon木马,其配置信息如下,其中C2和SSH banner的配置符合beacon木马的域前置配置方式,结合样本在红雨滴云沙箱中的行为,可以确定该攻击样本是通过CDN隧道进行通信。

部分IOC信息

cf71dba0089581e7ddc5c93836795064

67a84b2da8cee167eef7bd9f4f247a15

域名:

whoamb.microsoft.com(域名本身非恶意,作为伪造的加速域名,用于CDN隐藏通信)

关于红雨滴云沙箱

威胁情报中心红雨滴云沙箱在两年多以前即被威胁分析厂商VirusTotal集成:

https://blog.virustotal.com/2020/02/virustotal-multisandbox-qianxin-reddrip.html

红雨滴云沙箱已集成VirusTotal

并且,红雨滴云沙箱也是VirusTotal中对恶意样本行为检出率最高的沙箱产品之一,部分高危样本可以通过点击BEHAVIOR选项卡查看到VirusTotal-红雨滴云沙箱的分析报告。

VirusTotal样本动态分析结果中集成的红雨滴云沙箱分析结果

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh