“纸上得来终觉浅,绝知此事要躬行”

项目地址:

https://download.vulnhub.com/sar/sar.zip

该靶机是一个类似oscp的虚拟靶场环境,为了提高并巩固渗透测试的知识点。

难度:低部署环境:virtualbox网络模式:桥接

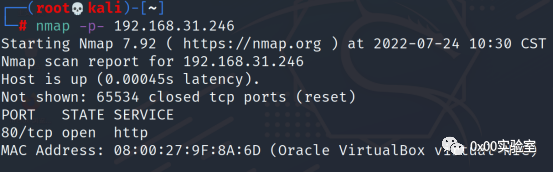

主机发现

全端口扫描

Web页面信息收集

扫描站点目录文件:

访问robots.txt文件

访问sar2HTML文件 :sar2html Ver 3.2.1

漏洞发现:

利用MSF :searchsploit sar2html 搜索是否存在已知漏洞

漏洞利用:

存在远程代码执行漏洞,将漏洞利用代码复制到当前目录exp中没有需要修改的地方,输入网站中sar2HTML路径即可http://192.168.31.246/sar2HTML/

利用python3反弹shell到kali

在/home/love/Desktop获取flag1

权限提升:

方法1:

查看定时任务计划,每隔一定的时间会以root身份执行/var/www/html/finally.sh文件

查看/var/www/html/finally.sh文件内容,该文件会执行write.sh,而write.sh文件任何人都可以读写执行

向write.sh 中写入

echo -n 'echo "kali:BzUaXkvkbDOx2:0:0:root:/root:/bin/bash" >> /etc/passwd' > write.sh其中BzUaXkvkbDOx是密码123通过openssh生成的等待一段时间后,查看/etc/passwd文件,Kali用户已经添加到/etc/passwd文件中,并且uid,gid=0,即为root

方法2:

使用CVE-2021-3493,由于靶机上没有gcc,所以将编译好的文件发送到靶机,kali开启web服务,靶机直接下载。

赋予exp可执行权限,运行exp

提权成功:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247488416&idx=1&sn=58df1b8a2d37fa5babd7eafd6ae7805a&chksm=cfd86c5ff8afe54928b4dbc2cf2a138c36c30ba0ca4d493953c57e5c9812655bc77d1065b61c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh