在攻防演练中,防守方永远处于弱势地位,攻击方以点攻面,防守方往往无法进行有效的防守,尤其是针对具有多级机构的大型企业,总部防护能做到固若金汤,但是在分级机构中却总是存在漏洞以下制上。

大部分企业预算有限,选择通过侧重传统防护打造边界及流量监测来应对,那么应用开源的蜜罐系统部署威胁诱捕是最有效的方式。

7月21日,某物联网公司安全专家江鹏(安平不太平)在FreeBuf甲方社群第七期内部直播中担任主讲嘉宾,分享基于开源蜜罐的威胁诱捕。

部署开源蜜罐

企业如何通过低成本的方式主动防御、狩猎具有高威胁性的攻击?江鹏在直播中表示,可以根据企业业务需求部署开源蜜罐。

当前市场有一些主流的免费蜜罐,例如HFISH蜜罐,它集成了低中高三种交互型蜜罐,主打低中交互蜜罐,企业可以根据自身业务系统制作高交互型蜜罐服务。

他介绍,蜜饵节点部署第一个就是在外部环境(互联网环境),部署一些高交互型的蜜罐,通过真实的服务诱导攻击者发起攻击,分析者在管理端判断攻击危害性多大。

他介绍,蜜饵节点部署第一个就是在外部环境(互联网环境),部署一些高交互型的蜜罐,通过真实的服务诱导攻击者发起攻击,分析者在管理端判断攻击危害性多大。

在内部的生产网和办公网中,也需要多节点部署蜜罐服务。攻击者在进入内部环境后会进行横向攻击,在横向攻击前必定会进行资产绘测,而部署蜜罐可以获取攻击者的IP、攻击路径、攻击详情和攻击状态。

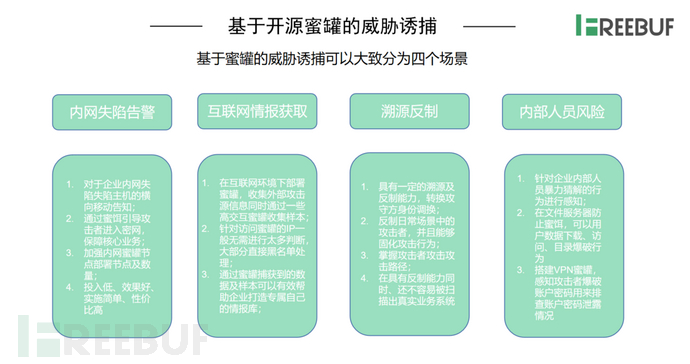

蜜罐威胁诱捕的四个应用场景

基于蜜罐的威胁诱捕大致可分为以下四个场景:内网失陷告警、互联网情报获取、攻击前后的溯源反制、内部人员风险。

第一个场景,内网失陷告警。攻击者拿下一台终端之后,蜜罐会进行横向告警。接着就是通过蜜饵引导攻击者进入蜜网,利用一些漏洞、弱密码等制造一些符合企业业务的蜜罐服务,攻击者则会偏向攻击蜜罐,变相保障核心业务。同时,企业要加强内网蜜罐节点部署节点及数量,形成完整的密网。

第一个场景,内网失陷告警。攻击者拿下一台终端之后,蜜罐会进行横向告警。接着就是通过蜜饵引导攻击者进入蜜网,利用一些漏洞、弱密码等制造一些符合企业业务的蜜罐服务,攻击者则会偏向攻击蜜罐,变相保障核心业务。同时,企业要加强内网蜜罐节点部署节点及数量,形成完整的密网。

江鹏提起他处理过的一起案例,一位办公人员下载了一款软件注册机,但注册机被捆绑了特洛伊木马,导致电脑被远控上线,攻击者据此进行横向资产绘测。“如果我们部署相应的蜜罐节点,那蜜罐就会在攻击者探测的过程中告警,告知我们产生了大频率攻击。”

第二个场景,互联网情报获取。企业可以在互联网环境下部署蜜罐收集外部攻击源信息,同时通过一些高交互蜜罐(具有真实服务的蜜罐)收集样本。部署后,针对访问蜜罐的IP一般无需进行太多判断,大部分直接黑名单处理。此外,通过蜜罐捕获到的数据及样本可以有效帮助企业打造专属自己的情报库。

第三个场景,溯源反制。蜜罐具有一定的溯源及反制能力,转换攻守方身份,可以反制日常场景中的攻击者,并且能够固化攻击行为;掌握攻击者攻击路径后,就能够有效地对企业进行专项防护。蜜罐在具有反制能力同时,还不容易被扫描出真实业务系统。

第四个场景,内部人员风险。蜜罐可以针对企业内部人员暴力猜解的行为进行感知,在文件服务器放置蜜饵,方便感知用户数据下载、访问、目录爆破行为。还可以搭建VPN蜜罐,感知攻击者爆破账户密码用来排查账户密码泄露情况。

如何部署蜜罐?

我们应该如何部署最主要的部署节点?江鹏表示,解决方法是主动防御结合ATT&CK攻击链,在攻击链上提取攻击位置进行蜜罐部署。

ATT&CK攻击链中给出了很多环节,包括侦查、资源开发、初始访问。企业在建设的时候,可以根据业务特性,有效排查在哪些节点易受威胁,就针对哪些节点多部署一些蜜罐蜜饵。

对于企业来说,了解攻击者的攻击流程以及后续,对于攻击者流程剖析和部署蜜罐十分有必要。因为这可以保证部署的蜜罐更具高效性及真实性;而部署的位置足够刁钻才能引诱攻击者访问蜜罐,并提取相应信息。

江鹏对互联网出口主动防御安全设备蜜罐进行了数据汇总并分析设备日志。从多层面进行威胁分析,如:攻击时间、攻击时长、攻击地区、攻击类型、高频攻击端口等方面进行分析。针对分析出结果,推导企业后续哪些需要加强监控。

例如扫描时间段的IP攻击趋势,10点到11点的时候攻击是呈较为高发趋势,那企业监控人员应该在这段时间要针对性地加强一些监控行为。

恶意IP扫描时长的趋势,3000到5000 秒的扫描时间就已经是一个较长攻击行为,企业针对长时间扫描行为的主机应该针对性地进行防护。

攻击IP地区捕捉的趋势,可以帮助我们判断哪个地区的攻击来源最多,帮助企业有效建立自己的威胁情报库,进行多层面的威胁建模,从而知道企业下一环节需要针对的重点在哪里。

根据情报来源,一般可分为三种互联网情报、流量、样本监控,可做成三块方案进行诱捕威胁:互联网威胁诱捕、溯源流量威胁诱捕、本地安全环境威胁诱捕。

互联网威胁诱捕,关键有三点,一是建立完善的威胁情报捕获方式与可靠的情报渠道;二是人工干预对于来自互联网的情报进行分类分级分析;三是针对企业自身特性进行情报分析。

溯源流量威胁诱捕,关键有两点,一是有充分的准备进行溯源分析并形成行之有效且具有针对性的应急预案;二是攻击诱捕中对于蜜罐摆放的位置和蜜罐的真实性具有一定要求,应该结合企业实际的业务系统制定特定的蜜罐在网络节点中部署。

本地安全环境威胁诱捕,关键的一点是建立企业自身的威胁情报库。

互动问答

在问答环节,有人提问如何从欺骗防御进阶到威胁狩猎?江鹏表示,可以从四个层次来进阶。第一,将平台视作一个整体来管理,减少企业工作,部署蜜饵。第二,部署高中低交互三种蜜罐。第三,吸引攻击者来到部署的蜜罐。第四,威胁诱捕,提前分析攻击者潜在路径,并进行引导和提前预警。

还有人提问,在攻防演练中如何利用蜜罐让红队沦陷。他表示,在蜜罐中部署一些反制木马,掌握攻击者攻击路径。

他还提醒,要注意防范蜜罐自身的安全风险,要防止蜜罐成为攻击者进入后台的跳板;还要注意管理节点的安全管控,开启强认证和加密通信工作。

最后,江鹏还和主持人一起抽取了数位互动观众送出精美礼品。

加入FreeBuf甲方社群

本期直播精彩回顾到此结束啦~此外,FreeBuf会定期开展不同的甲方社群直播,想了解更多话题和观点,快来扫码免费申请加入FreeBuf甲方群吧!

加入即可获得FreeBuf月刊专辑,还有更多精彩内容尽在FreeBuf甲方会员专属社群,小助手周周送福利,社群周周有惊喜,还不赶快行动?

申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入会员俱乐部

如有疑问,也可扫码添加小助手微信哦!

申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入会员俱乐部

如有疑问,也可扫码添加小助手微信哦!

如有侵权请联系:admin#unsafe.sh