项目地址:

https://github.com/NHPT/FireEyeGoldCrystal0x01 简介

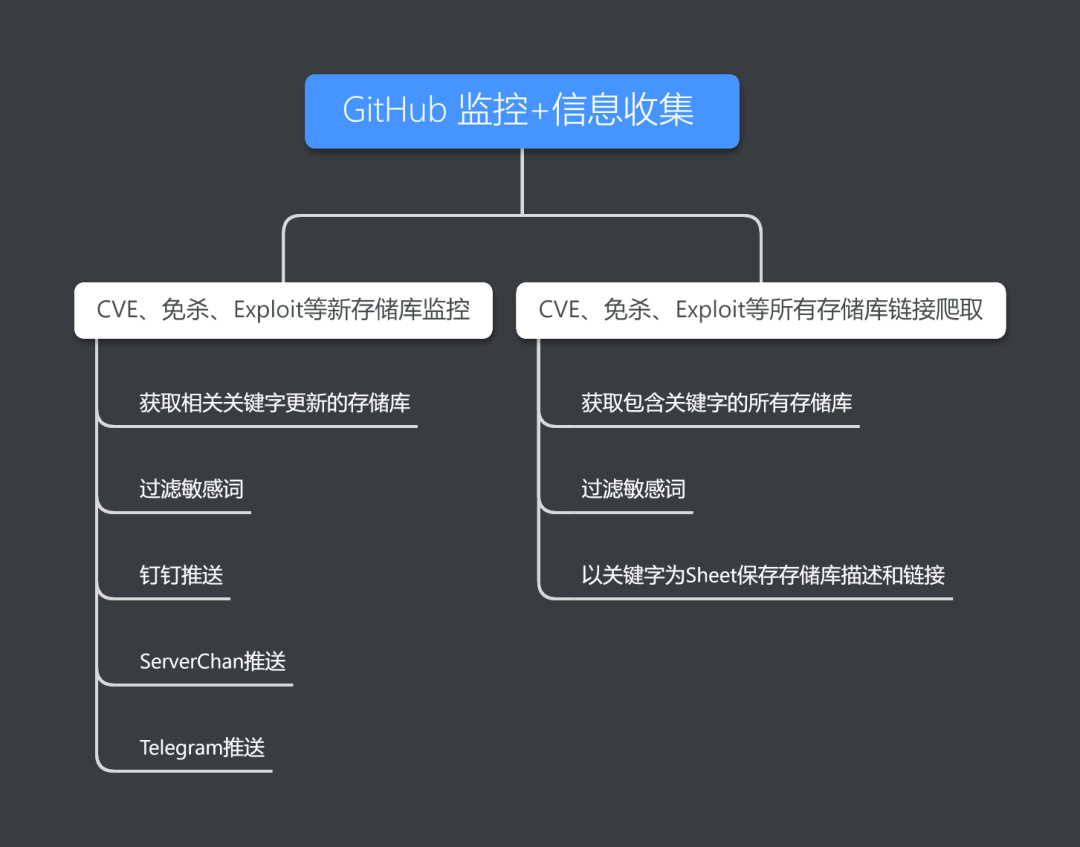

火眼金睛是一个GitHub监控和信息收集工具,支持监控和收集CVE、免杀、漏洞利用等内置关键字和自定义关键字。支持钉钉、Server酱和Telegram推送,过滤敏感词,查找包含关键字的所有仓库并输出到FEGC.xlsx文件。默认关键字列表有限,可通过文件指定关键字和敏感词,由于GitHub API速率限制,目前仅实现单线程。

["CVE-"+str(current_year) , "免杀" , "Bypass Antivirus" , "Exploit" ,"漏洞利用", "红队", "Red Team" , "蓝队", "Blue Team" , "计算机取证" ,"Computer Forensics" , "应急响应" , "Emergency response" , "Penetration" ,"Pentest" , "内网渗透", "网络攻防", "网络安全" , "主机安全" , "信息收集" ,"溯源" , "工控安全" , "Industrial Control Safety" ,"ICS"]

0x02 选项

optional arguments:-h, --help show this help message and exit-m 监控模式,定时推送-c 信息收集模式-p P 设置代理地址,如:http://127.0.0.1:8080-t T 设置超时时间,单位:秒-H H 设置HTTP请求头,json格式,如:{"X-Forwarded-For":"127.0.0.1"}-mT MT 设置监控阈值,默认5分钟-iF IF 设置关键字文件-sW SW 设置敏感词文件

0x03 示例

信息收集模式

根据内置关键词收集存储库:

py FireEyeGoldCrystal.py -c根据指定关键词文件收集存储库:

py FireEyeGoldCrystal.py -c -iF search.txt -sW black.txt监控模式

根据内置关键词监控存储库:

py FireEyeGoldCrystal.py -m根据指定关键词文件收集存储库,并过滤指定敏感词:

py FireEyeGoldCrystal.py -m -iF search.txt -sW black.txt根据内置关键词监控存储库,监控阈值为4小时,并输出日志文件:

python3 FireEyeGoldCrystal.py -m -mT 240 >fegc.log文章来源:EchoEec

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650546311&idx=4&sn=14722e598cded699839da5831b906102&chksm=83bd4563b4cacc75923fe424817fe3f3c157583b70fb38ce7d80f72afa5c76c11e65a4a39d6d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh