1摘要微步情报局监测发现,近日有攻击者以国内安全产品远程代码执行漏洞为诱饵,在 Github 网站传播带有远控木马的恶意脚本,建议相关企业关注此类攻击手法,并根据附件 IOC 2022-7-25 14:55:8 Author: 微步在线研究响应中心(查看原文) 阅读量:42 收藏

微步情报局监测发现,近日有攻击者以国内安全产品远程代码执行漏洞为诱饵,在 Github 网站传播带有远控木马的恶意脚本,建议相关企业关注此类攻击手法,并根据附件 IOC 及时排查相关企业/部门内部是否存在相关网络威胁,保护自身安全。

微步在线安全 TDP/TIP 已支持对此次攻击事件的检测,如需协助,请与我们联系:[email protected]。

攻击目标 | 全行业 |

攻击时间 | 2022年7月24日 |

攻击向量 | 热点话题 |

攻击复杂度 | 中 |

最终目的 | 内网入侵 |

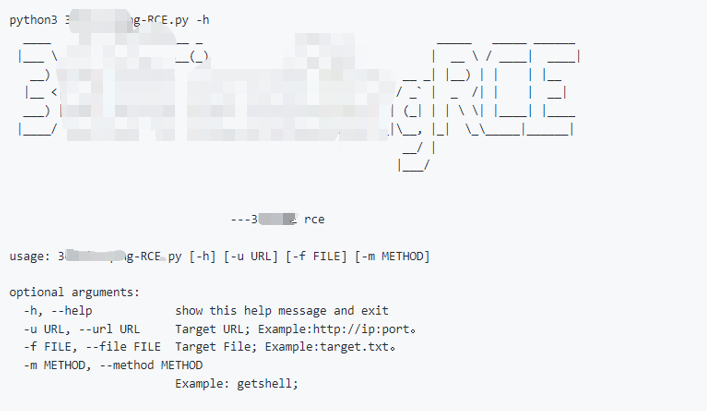

核实发现,该项目由名为 FuckRedTeam 的 github 用户于2022年7月24日18时发布[2],号称为国内某安全厂商产品的远程执行漏洞脚本。

而对相关代码排查发现,该项目会从 python 常用 UserAgent 库中加载名为 “fake_useragant” 模块,而该模块系伪装合法的 “fake_useragent”( 字母e替换为a)。

通过 Pypi 官方网站查询发现[3],伪装代码 “fake_useragant” 于2022年7月20日上传(目前已被删除,但部分国内下载源已经同步且可下载),上传者昵称为 “John”,注册时间为2022年7月11日。

进一步分析发现,该模块包中的 urllib2.py 文件存在可疑代码;

对其进行解码,连接 i.miaosu.bid/data/f_35461354.png 下载图片进行解码;

其图片地址: http://i.miaosu.bid/data/f_35461354.png;

进行多次 AES 解密;

最后通过进行线程执行解密,其解密代码通过 icmp 隧道与 C&C 服务器120.79.87.123 通信以获取下一步 payload。

其返回数据返回值 data 第一位必须为0x1才进行正式解密并进行下一步操作

处置建议

1、 切勿轻信网络传播所谓的安全检测脚本/工具,防止被黑客利用。

2、 根据威胁情报,排查网络中是否再存失陷情况。

[2] https://github.com/FuckRedTeam

[3] https://pypi.org/search/?q=fake-useragant

公众号内回复“GH”,可获取附录 IOC。

内容转载与引用

1. 内容转载,请微信后台留言:转载+转载平台

第一时间获取最新的威胁情报

如有侵权请联系:admin#unsafe.sh