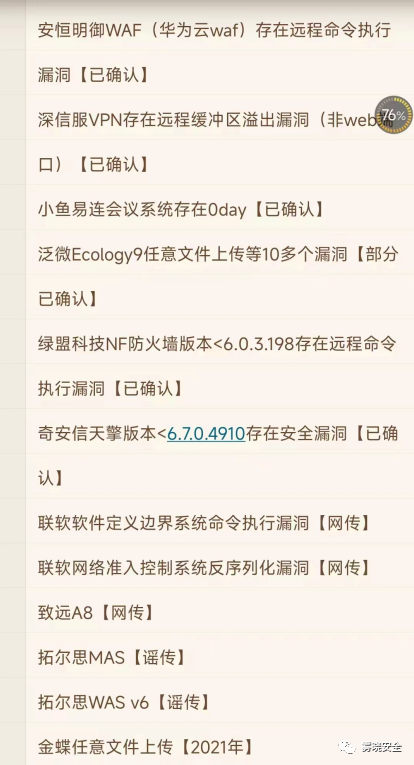

又是一年一度的HW精彩节日,各大安全大佬齐聚一堂,对此不少师傅称跟过年一样开心,0day满天飞!

获取更多情报,戳“阅读全文”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247493477&idx=1&sn=713ec7818d4dc7d60c54bbe4db2babae&chksm=ce6828e3f91fa1f57fb6f3beb2ae7e6dedb16969721741d5241e6b3d2ee5794a8437c80f9a92#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh