安全威胁情报周报(7.18~7.24)

Uniswap加密货币交易所遭到攻击,损失800万美元 Tag:加密货币,Uniswap事件概述:Uniswap 是一家流行的去中心化加密货币交易所,运行在使用去中心化网络 2022-7-24 22:18:46 Author: 微步在线研究响应中心(查看原文) 阅读量:23 收藏

Uniswap加密货币交易所遭到攻击,损失800万美元 Tag:加密货币,Uniswap事件概述:Uniswap 是一家流行的去中心化加密货币交易所,运行在使用去中心化网络 2022-7-24 22:18:46 Author: 微步在线研究响应中心(查看原文) 阅读量:23 收藏

Uniswap加密货币交易所遭到攻击,损失800万美元

![]() Tag:加密货币,Uniswap

Tag:加密货币,Uniswap

事件概述:

来源:

https://blog.checkpoint.com/2022/07/12/8-million-dollars-stolen-in-a-uniswap-phishing-attack/

![]() Tag:以色列,卫生部

Tag:以色列,卫生部

事件概述:

近日,以色列卫生部网站由于遭到网络攻击,卫生部暂停了国外地区访问网站的请求,导致海外用户面临无法正常访问卫生部网站的问题。但该网站仍为当地以色列人提供服务。以色列负责维护互联网服务的国家组织内部和电子政务部已介入处理此次攻击事件。

来源:

https://www.i24news.tv/en/news/israel/defense/1658119439-israel-health-ministry-website-faces-cyberattack-oversea-access-blocked

工控新威胁:利用 Sality 恶意软件感染系统

![]() Tag:僵尸网络,Sality

Tag:僵尸网络,Sality

来源:

https://www.dragos.com/blog/the-trojan-horse-malware-password-cracking-ecosystem-targeting-industrial-operators/

谷歌商店再曝存在高下载量的 Android 恶意软件 Autolycos

![]() Tag:Android,Autolycos,谷歌商店

Tag:Android,Autolycos,谷歌商店

事件概述:

来源:

https://www.bleepingcomputer.com/news/security/new-android-malware-on-google-play-installed-3-million-times/

抓住这只内鬼:Syslogk Rootkit !

![]() Tag:Syslogk,Rootkit

Tag:Syslogk,Rootkit

来源:

https://mp.weixin.qq.com/s/8sp1FTKlOTdCD5-PTG1ZKQ

俄罗斯威胁组织APT29使用在线存储服务瞄准大使馆展开攻击

![]() Tag:俄罗斯,APT29

Tag:俄罗斯,APT29

https://unit42.paloaltonetworks.com/cloaked-ursa-online-storage-services-campaigns/

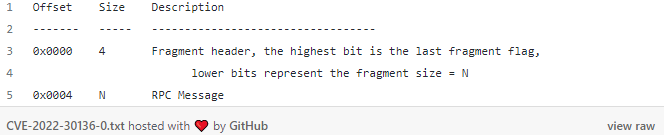

Windows 网络文件系统被曝存在 NFS 远程代码执行漏洞

![]() Tag:Windows,文件系统,NFS

Tag:Windows,文件系统,NFS

事件概述:

来源:

https://www.zerodayinitiative.com/blog/2022/7/13/cve-2022-30136-microsoft-windows-network-file-system-v4-remote-code-execution-vulnerability

2022年7月13日

Lilith勒索软件采用双重勒索策略

研究人员发现了一个名为 Lilith 的新勒索软件攻击活动,该勒索软件是基于C/C++控制台的勒索软件,适用于Windows 64位版本,执行双重勒索攻击。该勒索软件在启动加密过程之前,会在所有枚举文件夹上创建并放置勒索信,EXE、DLL、SYS不在加密文件的范围内。最后,Lilith 勒索软件会使用 Windows 加密API进行加密,利用 Windows 的 CryptGenRandom 函数生成随机密钥。 截至目前,Lilith 数据泄露站点上已公布存在受害者。 来源:

https://www.bleepingcomputer.com/news/security/new-lilith-ransomware-emerges-with-extortion-site-lists-first-victim/

Lilith勒索软件采用双重勒索策略

研究人员发现了一个名为 Lilith 的新勒索软件攻击活动,该勒索软件是基于C/C++控制台的勒索软件,适用于Windows 64位版本,执行双重勒索攻击。该勒索软件在启动加密过程之前,会在所有枚举文件夹上创建并放置勒索信,EXE、DLL、SYS不在加密文件的范围内。最后,Lilith 勒索软件会使用 Windows 加密API进行加密,利用 Windows 的 CryptGenRandom 函数生成随机密钥。 截至目前,Lilith 数据泄露站点上已公布存在受害者。 来源:

https://www.bleepingcomputer.com/news/security/new-lilith-ransomware-emerges-with-extortion-site-lists-first-victim/

Lilith勒索软件采用双重勒索策略

来源:

https://www.bleepingcomputer.com/news/security/new-lilith-ransomware-emerges-with-extortion-site-lists-first-victim/

2022年7月14日

新的网络钓鱼攻击针对PayPal用户窃取信息

外媒报道指出针对 PayPal 用户的网络钓鱼工具包试正在试图窃取受害者的大量敏感数据,包括政府身份证件和照片。该工具包托管在被黑客入侵的合法 WordPress 网站上,使用伪装成 PayPal 网站的欺诈页面,诱使受害者输入社会安全号码、母亲未婚时的姓氏、甚至在 ATM 机上交易时卡的 PIN 码。之后要求受害者将他们的电子邮件帐户链接到 PayPal,并要求受害者通过官方身份证件以确认他们的身份,以此完成欺诈,窃取用户信息。 来源:

https://www.bleepingcomputer.com/news/security/paypal-phishing-kit-added-to-hacked-wordpress-sites-for-full-id-theft/

新的网络钓鱼攻击针对PayPal用户窃取信息

外媒报道指出针对 PayPal 用户的网络钓鱼工具包试正在试图窃取受害者的大量敏感数据,包括政府身份证件和照片。该工具包托管在被黑客入侵的合法 WordPress 网站上,使用伪装成 PayPal 网站的欺诈页面,诱使受害者输入社会安全号码、母亲未婚时的姓氏、甚至在 ATM 机上交易时卡的 PIN 码。之后要求受害者将他们的电子邮件帐户链接到 PayPal,并要求受害者通过官方身份证件以确认他们的身份,以此完成欺诈,窃取用户信息。 来源:

https://www.bleepingcomputer.com/news/security/paypal-phishing-kit-added-to-hacked-wordpress-sites-for-full-id-theft/

新的网络钓鱼攻击针对PayPal用户窃取信息

来源:

https://www.bleepingcomputer.com/news/security/paypal-phishing-kit-added-to-hacked-wordpress-sites-for-full-id-theft/

点击下方片,关注我们

第一时间为您推送最新威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247494681&idx=1&sn=c712603210abf767a76115f7b55937ea&chksm=cfca8f0df8bd061bb39fc94017515f8bea60d706240002319d09b76c7481e147952e5ccf73cb#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh