前言

本次渗透主要遇到的漏洞有任意用户登陆,越权,未授权访问,支付逻辑漏洞等,造成了本市六千多条市民个人信息,包括姓名,车牌,电话等重要信息,并且可以实现任意支付。

正文

- 任意用户登录

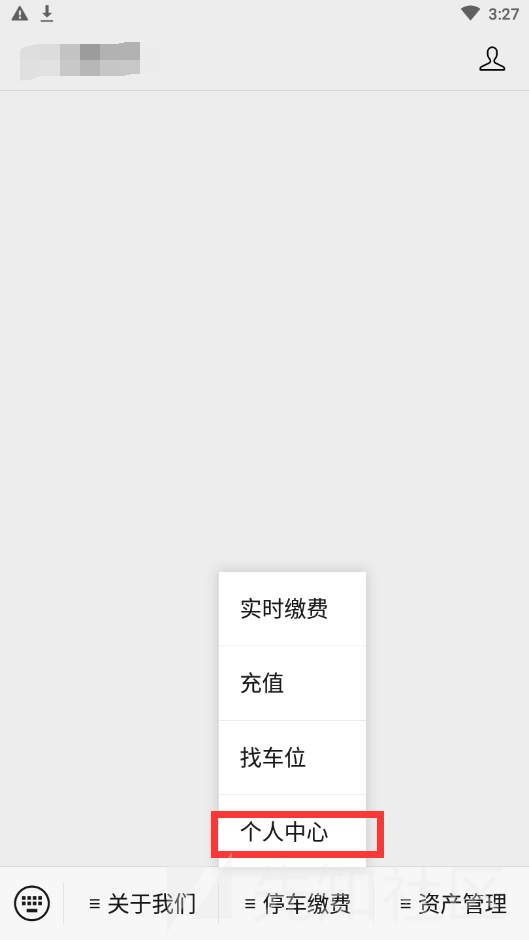

首先进入个人中心

注册用户需要输入手机号,然后输入验证码,便可完成注册。

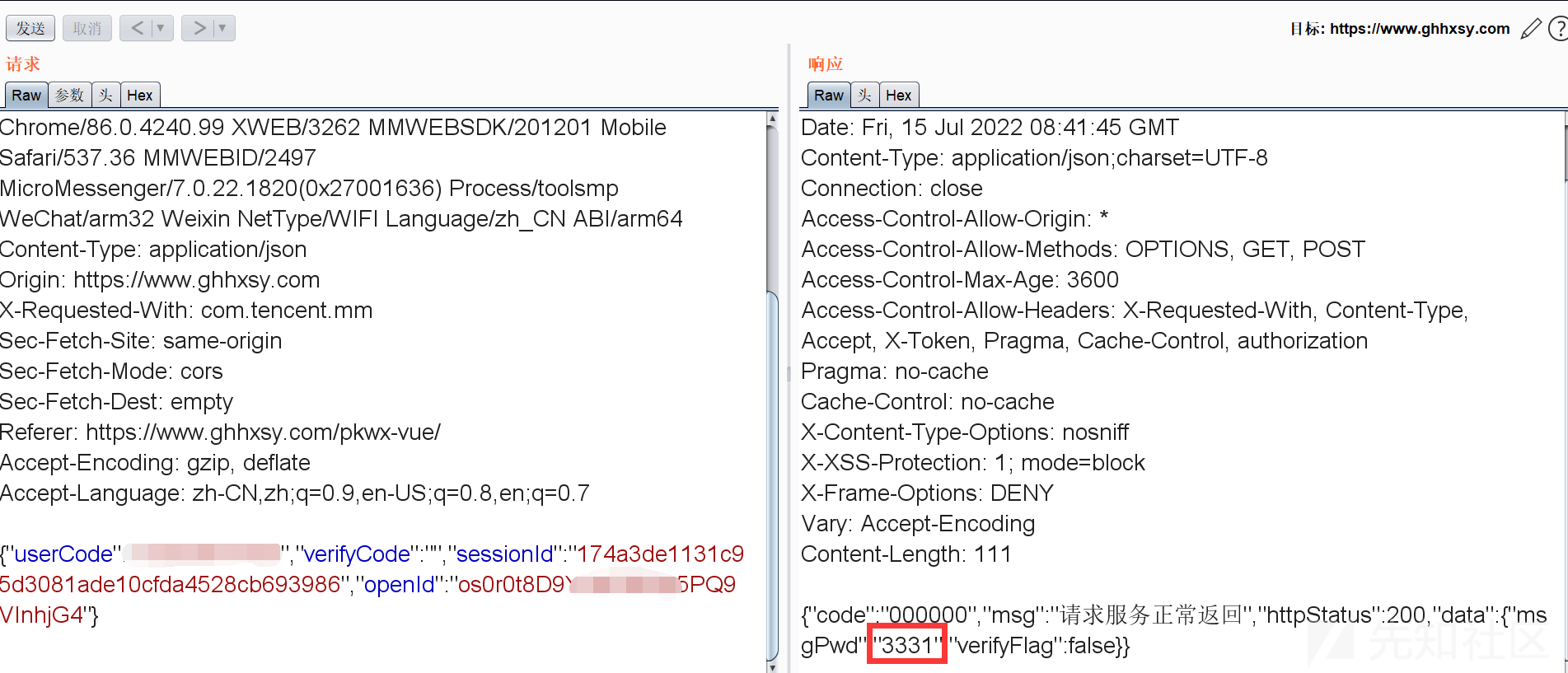

我们输入电话,点击获取验证码打开burp,拦截包看看。

可以发现,前端返回了验证码。

这里也就是说,只要知道了别人的手机号,我们就可以从前端获取验证码,实现任意用户登录了。

登录个人中心后,发现url后直接跟了一个openid(这是微信账号的唯一标识符号),按理说如果你知道别人的openid,那么你就可以在此处登录任意人的账号。但是我们目前还不知道别人的openid,所以暂时没法利用。

- 水平越权

在登陆过程中,发现了一个很有问题的包,试着尝试修改userid。

果然,成功查询到别的用户的信息。

这里的信息包含了mobile(手机号),balance(余额)和paypsd(支付密码)

这里写了一个python脚本,收集了这里八千多条用户信息,包含手机号,余额和支付密码。

这是脚本关键部分如下

这里的密码显然是加密过的。发现它是32位,猜想是md5加密。

果然是,解密成功。

- 任意支付

最开始其实我们实现了任意用户登录,但是不知道这个数据库里到底有哪些用户注册了。现在利用水平越权,收集到了所有用户的手机号,余额,以及支付密码。有了手机号,到这里我们就可以登录所有已经注册了的用户的账号了,并且我们知道他们的支付密码。

文章来源: https://xz.aliyun.com/t/11551

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh