分享一下今天对某 app 进行渗透测试,从基础的信息收集到拿到网站的 shell。总体来是还是很简单的

1.使用模拟器挂上代理并对 app 进行抓包,我们把其域名给拿出来

1.使用工具对主域名进行敏感目录扫描,发现存在一个 admin 的目录

对该目录进行访问,发现存在管理后台,且目前看没有验证码,可以尝试爆破

输入不同的账号,看是否存在用户名枚举,如下输如 admin 显示账号或者密码错误

输入 admin2 显示账号未注册,所以此处存在账号枚举漏洞

1.进行表单爆破

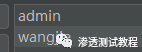

使用 burpsuite 先进行枚举存在的账号,测试发现存在 admin 和 wangjie 两个账号

使用这两个账号然后对密码进行爆破。因为该密码进行了 md5 加密,所以爆破前进行 md5 加密就行。如下成功爆破出来了

对 md5 进行解密,发现密码就是 123456,这密码也够 nice

1.使用该账号密码成功登陆后台

接着寻找可以利用的漏洞点,然后发现存在文件上传的地方,随便传了个后缀的文件过去,发现能上传成功

1.辨别网站使用的脚本语言

由于在 http 请求数据及浏览器插件中都没找到该网站使用的什么脚本语言。于是我搜索该 app 对应的公司,然后看他们公司的招聘岗位。发现正在招聘安卓开发,好家伙,那不就是 java 吗

1.上传 jsp 冰蝎🐴

访问马子,没啥反应,估计行了吧

连接马子

References

[1] 渗透测试: https://so.csdn.net/so/search?q=%E6%B8%97%E9%80%8F%E6%B5%8B%E8%AF%95&spm=1001.2101.3001.7020

作者:山山而川'

原文地址:https://blog.csdn.net/qq_44159028

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzI3OTIwNDkzNQ==&mid=2651837843&idx=1&sn=d5a89b810d8d5057413f6b195ed0c098&chksm=f0b030bbc7c7b9addbf99b889b502cb4c0bf185b5e680adeadb3d7ae58d85cd2504b109017fb#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh