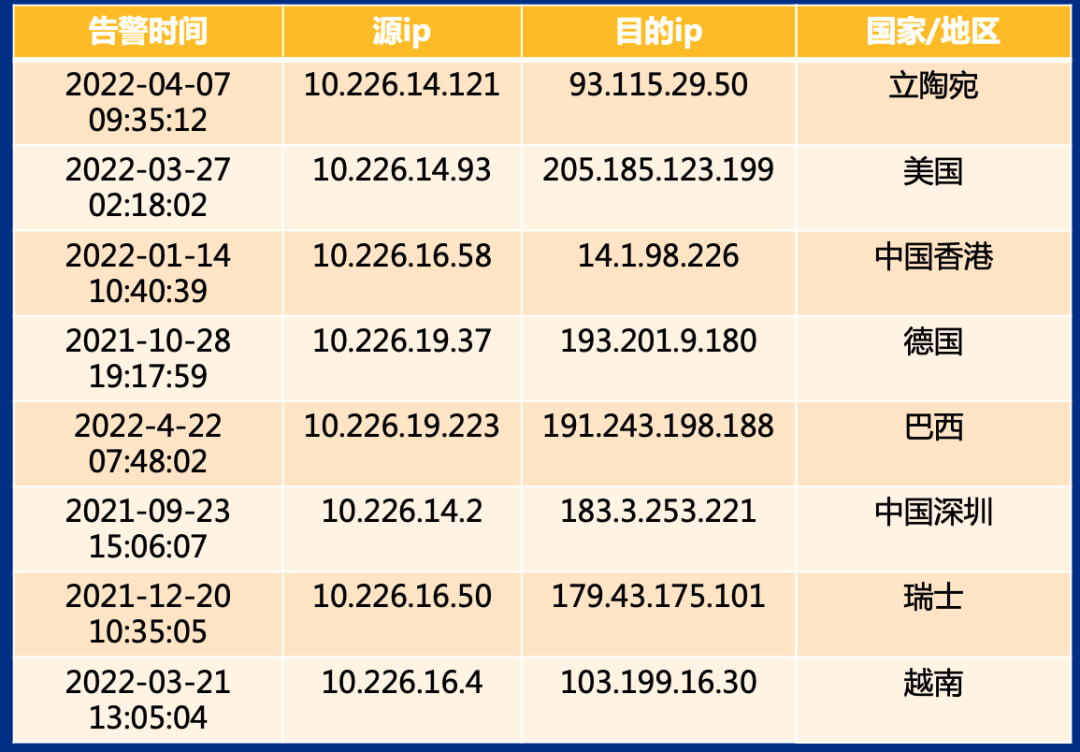

如某个设备有下面的告警,安全运营人员是不是会很懵逼?无从下手?

![]()

那么如果加上目的ip的对应的国家或地区信息呢?是不是会更直观?![]()

但是够了么?运营人员这样就能很好的研判了么?依然不够。那如果加上情报的对应方向呢?![]()

是否可以碰撞出一些了?比如是探测类的,但是又标注了出站类的情报,是否就存在误报了呢?如果方向是一致的,那么出站类的情报是失陷类的,是不是响应的优先级就更高了呢?

![]()

这样是不是就更加明确了。可以针对探测类或者失陷类,以及对应的家族和组织信息,进行更好的研判。除了更好的帮助分析人员进行威胁的研判外,分类分级的情报信息和标签还能指导运行人员进行下一步动作的优先级选择。一般情况下,甲方的安全设备或者soc/siem等平台每天都会有海量的告警,所有告警都跟踪和响应么?这显然不现实,极少有企业有人力和资源来支撑所有告警都来跟踪,分析,调查和响应一遍。因此分类分级信息就尤为重要了。比如通常情况下,APT和勒索病毒是优先级最高的,其他的后门等失陷类其次,广告流氓软件类再次,探测扫描类的就相对靠后了。当然不同的等级处理流程也不一样,探测类的拦截加情报库基本完事,失陷类的要去评估失陷多少主机,造成多少影响和损失,是否有数据泄露等。此外,引申出来的问题是,如这种研判类或者聚合类的情报平台,需要提供怎么样的信息呢?哪些信息才是对运营人员最迫切需要的?

1、本身的信息,如针对文件,包含文件的hash、路径、文件名、文件大小、节表、导入导出表等等文件本身的基础信息;2、关联信息:比如ip,反查的域名,访问样本信息等;

因此,最重要的是情报相关的信息。需要一目了然的让运营人员知道相关查询东西的危害、归属信息,以及判断依据,解决方案等。笔者认为,对你一条指标,最重要的是危害跟作用,其次才是家族,组织等归属信息。现在的情报有点把这些混为一谈。比如查一个ip,给的信息是海莲花,不了解的人员,鬼知道海莲花是什么,有什么危害?直接了当的告诉用户是后门的c&c,相信绝大部分从业者都知道是怎么回事,然后才会去关注是哪个家族的后门,属于什么组织。![]()

同样的,甲方需要对恶意软件进行处理和缓解,因此行动方案就很关键:

![]()

当然,一定的关联信息也同样很重要。有助于情报分析人员进行一些研判。这方面的内容这里就不再赘述了。

除了传统的hash、ip、domain等,组织或者家族的信息也同样很重要。这块可以帮助分析人员进行归因分析,动因分析等。尤其是动因分析,对机关、国企等甲方尤为重要。因为只有了解攻击的背景,攻击的动机等,才能更清楚的知道攻击者的目的,来指导进行下一步的布局。组织的效果图如下:

![]()

![]()

对于甲方安全运营团队来说,威胁狩猎是个重要的事项,但也需要很多的安全技能。

对于狩猎来说,主要分为三个阶段:数据采集、威胁狩猎、狩猎结果。- 数据采集:需要对企业内使用的安全设备进行数据的采集,包括EPP/EDR、IPS/IDS/NTA/NDR、邮件网关、准入系统、行为管理等。有了数据,才可以进行下一步的狩猎工作。至于采集什么样的数据,情报提供厂商需要对每种威胁源提供对应的要进行遥测的数据源。也可以甲方企业自己指定采集规则;

- 威胁狩猎:进行威胁狩猎的方式包括基于数据的狩猎(如异常的流量、非正常的文件流向等)、基于情报的狩猎(根据基础(B)iocs情报等)、基于TTPs的狩猎(依托于MITRE ATT&CK等)、基于实体的狩猎(针对高风险机器的定向狩猎)、混合狩猎(包含上述各种方式)。

- 狩猎结果:包括威胁的发现、事件的调查、应急响应等。

![]()

由此可见,狩猎规则就尤为重要,比如针对文件的yara规则、针对网络流量的snort、针对行为的sigma等。不过目前也有不少开源的规则可以供甲方参考:

如基于文件的yara(https://github.com/Neo23x0/signature-base/tree/master/yara):![]()

sigma规则(https://github.com/SigmaHQ/sigma/tree/master/rules):

![]()

关于漏洞信息的获取,一般厂商是根据CNVD和CVE发布的一些信息来获取:

![]()

![]()

但是这里的问题是,企业真的需要知道所有的漏洞信息么?一方面,很多应用在国内根本不流向也不会使用,这些应用的漏洞信息没太大价值;另一方面,很多漏洞可能没有利用,或者很难被利用。这些也不是甲方需要高优先级关注的。当然针对能力或者精力有余的团队,所有漏洞都打也没什么问题。但现实是,企业在修补补丁的时候,存在很多的限制,无论是精力还是环境限制。因此这里需要情报厂商推送情报的时候,附带情报的危害程度等信息。每年被爆出的漏洞非常多,如每年的漏洞数量统计(来源:IBM X-Force Threat

Intelligence

Index 2022):

![]()

但是根据调查,事实上仅有八分之一的漏洞存在利用。而一般出现在野攻击的时间约2周到3个月,如果超过这个时间还没出现,说明攻击者不屑于用这个漏洞,或者有更好用的可以替代的漏洞方案,或者说是利用难度非常大。事实上,很多企业在判断漏洞的严重性的时候,是基于CVSS分数的。但笔者认为这没太大价值,仅供参考。举个例子,2017年曾出现一个lnk漏洞CVE-2017-8464,这是一个被CVSS3.0判断为8.8的高危漏洞:![]()

当时刚出现的时候,绝大部分厂商包括笔者都认为会是一个王炸漏洞,会被大量APT组织使用。因为漏洞确实好用,"看一眼"无需操作就能中招。但是实际攻击中,虽然也有一些APT组织使用,但远没达到当时的预期,该漏洞的使用并没有想象中的那么多。不过,目前也有一些研究员,通过EPSS(漏洞利用预测评分系统)来评估一个漏洞的危害程度。![]()

因此情报厂商提供的漏洞危害度,应该是根据漏洞类型、漏洞利用难度、是否存在poc/exp、是否在野利用、使用该漏洞的组织、传播的恶意软件、活跃度等综合来进行判断。

![]()

![]()

需要清楚的提供漏洞的基础信息、影响版本,还需要指出对应的解决方案。以及在野攻击情况,需要知道什么组织在利用该漏洞进行攻击,在利用该漏洞传播什么样的恶意软件。需要对目前流行的家族、组织有一些分类和趋势信息,并且给出详细的安全事件报告。效果图为:![]()

至于详细的分析报告,这个各家都有,也都不错。但是建议报告能包括完整的攻击流程,详细的技战术分析,归因分析,动因分析,附录详细的iocs,hunting规则,行动方案,ATT&CK等。分析一个恶意软件或家族的攻击过程,需要剖析出整个过程的技战术,拆分的越详细,对下一步的指导意义就越大。如对目前最流行,危害最大的勒索病毒进行研究,给出勒索病毒的技战术矩阵:![]()

![]()

某一家族的检测和缓解:

![]()

这样可以指导企业更好进行加固、预防和相应的缓解。

六、品牌情报

该情报可以针对企业的定制化服务,也可以是对top的企业进行监测。效果图为:

![]()

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NzYyODQwMQ==&mid=2247484209&idx=1&sn=a6f1a368c59667b64ebf13820d2bfc33&chksm=ceb9e72ff9ce6e39edca0387d2c812cec0e270ec62f1e9ff6e27b355c702703e961e8c8958cb#rd

如有侵权请联系:admin#unsafe.sh