官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

网络安全的本质是对抗,对抗的本质是攻防两端能力的较量。

攻防演练中,蜜罐的欺骗诱捕技术可以令防守方逆转被动防御的局面,通过缜密的布防,步步为营、诱敌深入,让攻击者深陷其中,攻击行为暴露无遗。然而在实战布局中,不同“蜜罐棋手”的效果却大相径庭...

传统的蜜罐防御方案以部署仿真的、特定的服务和应用为主,侧重于攻击感知。但往往存在低交互、低仿真、低覆盖等缺陷,难以在攻防棋局中达到用户的期望。

下滑查看蜜罐

下滑查看蜜罐

下滑查看蜜罐

下滑查看蜜罐

在攻防演练中,传统蜜罐部署以业务页面仿真为主、溯源蜜饵为辅,在一定程度上具备迷惑性和基本溯源能力(IP信息等),但也存在一定缺陷,比如:

- 1 溯源能力弱,存在浏览器版本限制等问题;

- 2 迷惑性低,未经过攻防诱捕场景设计;

- 3 引诱能力弱,没有诱饵运营以诱捕攻击者。

下滑查看秘籍

下滑查看秘籍

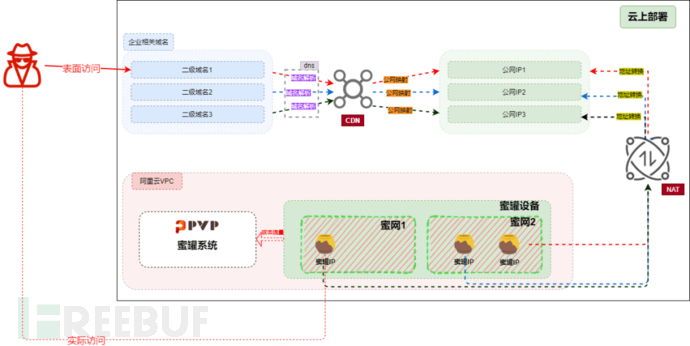

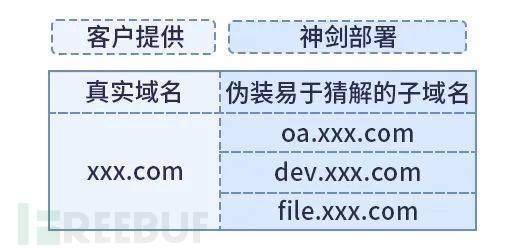

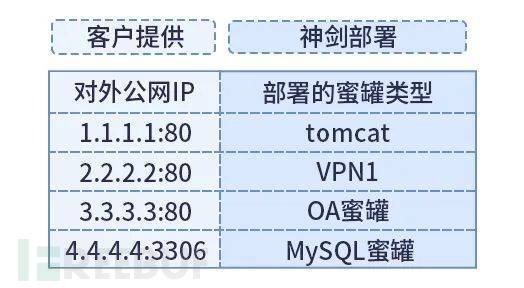

在云蜜罐部署的场景下,一般将「惊鸿」服务器直接部署于云端,蜜罐地址以企业的二级域名做映射,将映射的企业二级域名投放到公网环境中。当攻击者试图攻击“伪装”的域名时,实际已经落入了云上蜜罐的陷阱中。

神剑精心设计出若干与蜜罐关联的企业域名,并将域名绑定到蜜罐的对外IP,攻击方可以利用资产探测直接发现蜜罐营造的“伪资产”,继而落入陷阱。

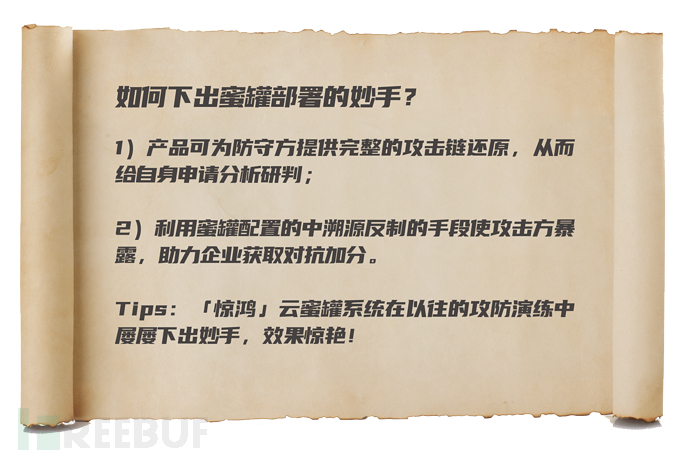

- 1 灵活使用溯源模块

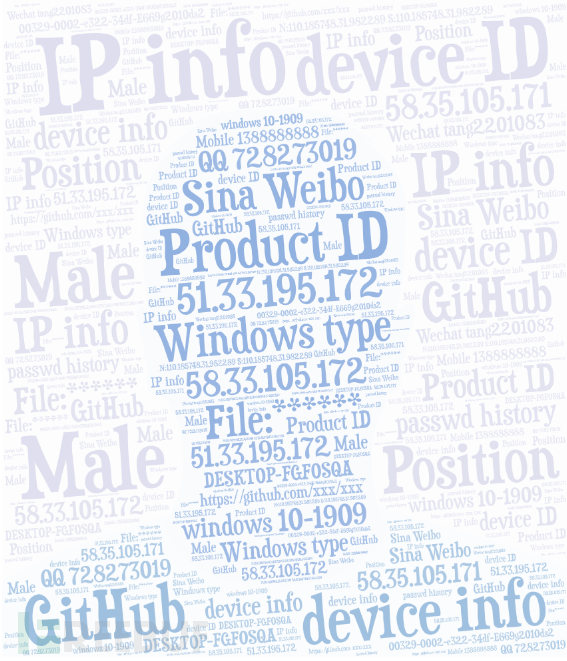

灵活配置的溯源模块,让攻击者的IP信息、设备信息、社交信息等处处留痕,身份信息无所遁形;

- 2 精心设计诱捕场景

精心设计攻防场景,在攻击者常见的攻击路径上精巧设计反制诱饵,先让他们尝到甜头,再步步为营,令攻击者在为其设置好的道路上越陷越深,直至落入套中;

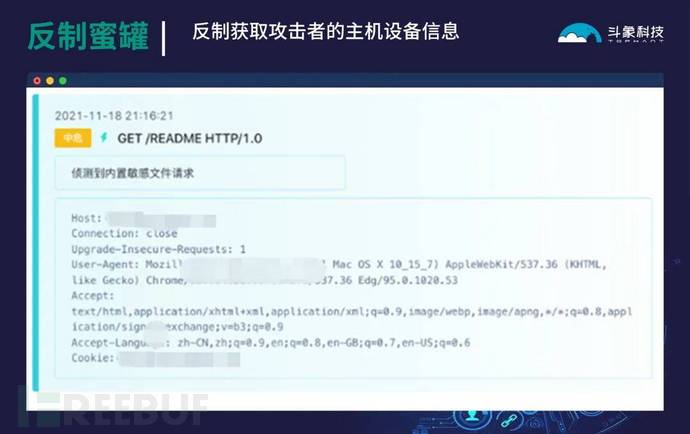

- 3 反制蜜罐用处大

利用攻击者的客户端漏洞来反制攻击者。「惊鸿」云蜜罐系统配套的反制蜜罐能力强,可以反制攻击者于无形。浏览器信息、社交信息、文件信息,均可通过深度溯源得到,是防守队完善溯源报告的好帮手;

- 4 细心查询,查缺补漏

任何一点细微信息都可能关联着攻击者的身份信息。不放过任何信息,一个小小的IP信息背后也可能溯源出一个完整的攻击链。

反制蜜罐,再显神威:攻击者连接了MySQL反制蜜罐,反制蜜罐获取到攻击者的浏览器记录信息。经过防守方的抽丝剥茧,精准定位到攻击者的邮箱、QQ身份信息,为防守队成功上分。

诱捕场景,精巧布局:在攻击者的资产探测路径上,提前精巧布局,灵活散布反制诱饵,攻击者在精心设计的内容诱导下,误以为发现了”敏感文件“,下载并执行了内容中的反制诱饵,最终成功反制攻击队成员。

根据历年来国家级攻防演练最终披露的结果来看:绝大部分靶标都会被攻陷,但多数情况下守方对于攻击者的入侵路径和内参报告却并不明朗。在这种环境背景下,防守方想要提升自身的防御体系和溯源反制能力,采用中高交互的蜜罐进行诱捕和攻击引流是不错的选择。

「惊鸿」云蜜罐系统部署效率快,成本低,可还原完整的攻击链路,记录未知攻击方式、常用工具和目标资产,捕获攻击过程中上传的恶意文件,抓取攻击者主流社交身份信息,实时告警黑客的网络入侵行为,使其行踪完全被企业掌控。在攻防演练中对于金融、政府、运营商、互联网等包含敏感信息和机密数据的企事业单位的提分效果显著!