国内病毒作者利用“吃鸡”外挂传播新型勒索病毒

日期:2022年07月19日 阅:126

近日,瑞星威胁情报中心发现一款由国内病毒作者制作的全新勒索软件——SafeSound,该恶意软件通过“穿越火线”、“绝地求生”等游戏外挂进行传播,并以微信支付作为赎金方式,一旦运行将加密用户电脑内除特定格式外的所有文件及资料。瑞星现发布SafeSound勒索软件免费解密工具,供被加密用户下载使用,以解除相应威胁。

(下载地址:http://download.rising.com.cn/for_down/rsdecrypt/SafeSound_Decryptor_x86.exe)

攻击方式:

瑞星安全专家介绍,SafeSound勒索软件由易语言编写,藏匿于“穿越火线”、“绝地求生”等游戏外挂中,当用户下载并使用游戏外挂后,该恶意程序将会在病毒作者预定的时间以服务方式启动。

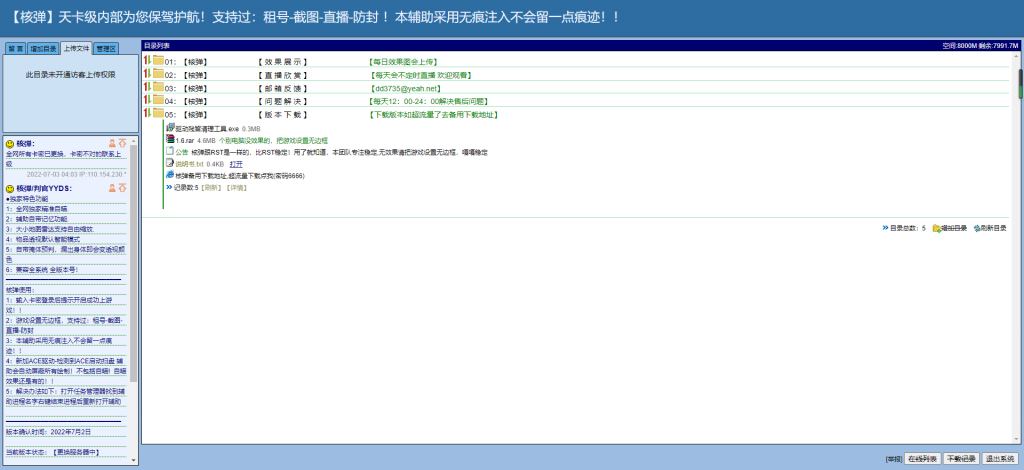

图:游戏外挂网址

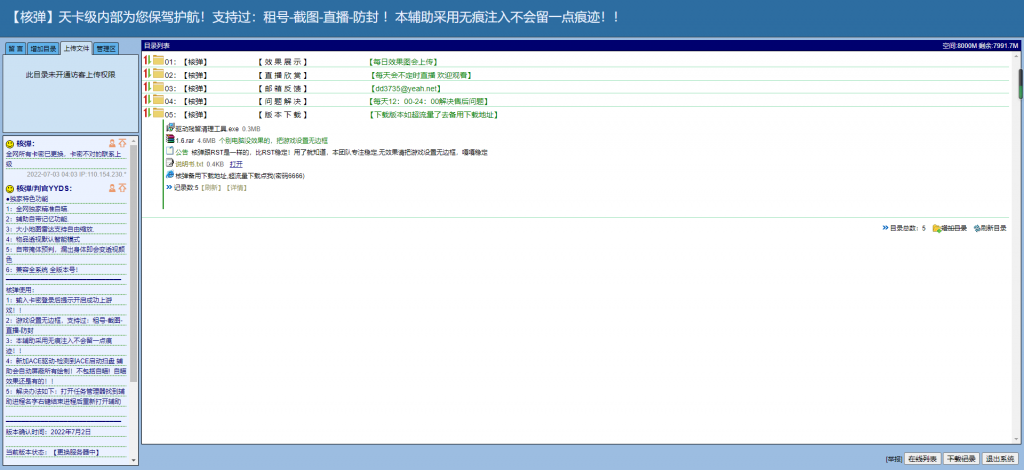

一旦SafeSound勒索软件运行,将会对用户电脑系统磁盘中除了特定格式外的所有文件进行加密,而后释放包含勒索信息与解密功能的可执行程序,而病毒作者则通过微信支付的方式向受害者索要赎金,表示只有交纳赎金才能获得解密Key,通过解密器解密相应文件。

图:SafeSound勒索信

瑞星安全专家表示,通过勒索信可以看到,病毒作者不仅全部使用了中文说明,还特意注明了其自用的邮箱和微信二维码,这种方式和曾经出现过的“UNNAMED1989勒索病毒”极其相似,病毒作者自以为很聪明,能快速拿到赎金,却也很容易被追踪到。

解密工具使用方法:

目前,瑞星已开发了针对SafeSound勒索软件的解密工具,被加密的用户可免费使用,使用方法如下:

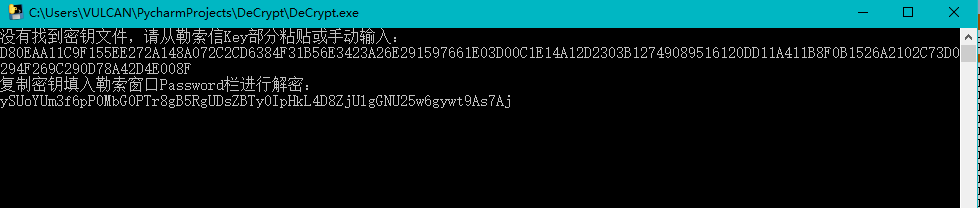

- 解密工具由python3编写,提供代码与EXE可执行程序。用户在染毒后请保持现场环境,删除或恢复系统可能导致本地密钥文件丢失。

- 解密工具启动后会自动寻找C:\Windows\Temp目录下的密钥文件,如果找到将直接解密出文件密钥。如果未能找到,可从勒索信Key中复制密钥部分,粘贴或手动输入进行解密。

- 向解密器粘贴文件路径,将对路径下感染文件进行解密恢复工作,创建新的解密文件(不删除病毒加密的文件)。

- 此外,还可以拷贝密钥至勒索信Password栏,点击Start即可解密并恢复文件。

防范建议:

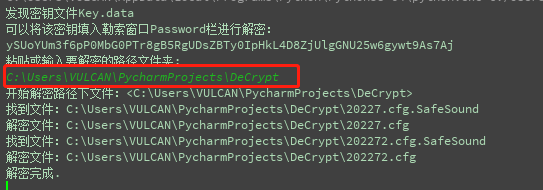

瑞星ESM防病毒终端安全防护系统等产品可拦截并查杀SafeSound勒索软件,广大用户可安装以规避相应风险,同时瑞星安全专家针对勒索软件攻击提出以下几点防范建议:

图:瑞星ESM防病毒终端安全防护系统查杀SafeSound勒索软件

- 避免在非正规或高风险网站下载文件,下载任意文件都需提高警惕;

- 提高上网安全意识,不运行任何可疑程序;

- 安装专业可靠的网络安全产品,开启监控,并及时更新病毒库及程序;

- 使用瑞星之剑等勒索防御产品,对勒索软件进行阻拦;

- 定期备份重要资料和数据,降低勒索软件带来的损失。

![]()

瑞星

北京瑞星网安技术股份有限公司创立于1991年,一直专注于网络安全领域,坚持自主研发,拥有完整的自主知识产权,帮助政府及企业有效应对网络安全威胁。瑞星企业级网络安全整体解决方案包括终端安全解决方案、云安全解决方案及网关安全解决方案。

如有侵权请联系:admin#unsafe.sh