在下方公众号后台回复:【网络安全】,可获取给你准备的最新网安教程全家桶。主要介绍两种被使用的不多的冷门语言来减少一些对抗AV的难度,就像现在的Nim和之前的Go、Python同理。V Lang这是 2022-7-18 08:2:3 Author: 网络安全学习圈(查看原文) 阅读量:34 收藏

在下方公众号后台回复:【网络安全】,可获取给你准备的最新网安教程全家桶。

主要介绍两种被使用的不多的冷门语言来减少一些对抗AV的难度,就像现在的Nim和之前的Go、Python同理。

V Lang

这是一门新发布的语言由Alexander Medvednikov发起,开源时间为2019年6月22日。目前贡献者已有4百多人,快速迭代开发中。

目前,语言的稳定性和成熟度肯定还需要时间完善,不能期望太高。

V语言官网:https://vlang.io/

V语言代码库:https://github.com/vlang

V语言社区dicord:https://discord.com/invite/vlang

V感觉就是go+rust+c的结合体,吸收了这三者的优点,不过像go更多一点。

V语言的目标

作者希望把V变成一个通用编程语言:

能够像C那样,成为新一代的主流静态类型语言。

能够像C/C++/rust那样,用来开发操作系统,数据库,浏览器等核心系统。

能够像shell/python那样,用来写系统脚本。

能够像python那样,用来写机器学习。

能够像go/java那样,用来写网络应用。

能够像C/C++那样,用来写GUI图形框架。

能够像ts那样,用来编译生成js前端代码。

下图为V语言的吉祥物,还是有点好看的。

目前V语言的编译需要依赖C编译器:gcc或clang,如果没有C编译器,可以参考以下文档,进行安装:

https://github.com/vlang/v/wiki/Installing-a-C-compiler-on-Windows

或者直接去官网搞一个预编译安装包,IDE方面推荐VScode,因为有现成的插件。

如果都没问题了之后,可以尝试运行下面的代码:

module mainfn main() {

println("hello V")

}

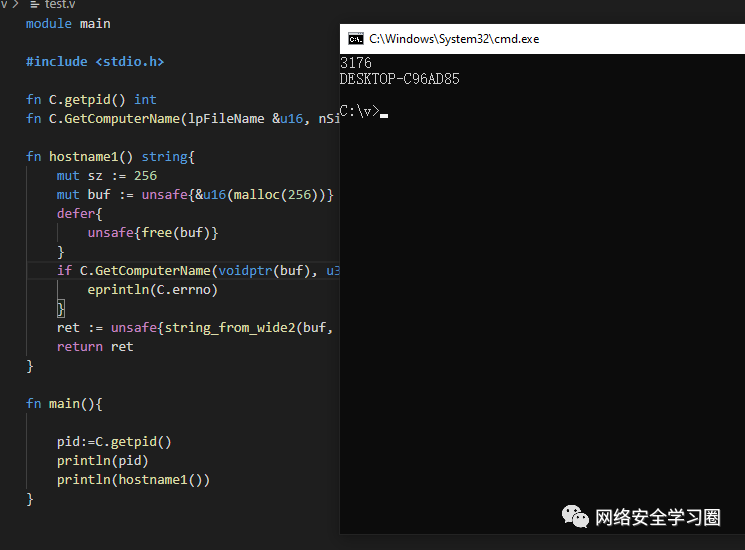

而其可以完美的调用C的代码库,只需要#include宏或#define宏,编译时这些宏会被原封不动地搬到生成的C代码中,下面看一个简单的例子就知道了。

module main#include <stdio.h>

fn C.getpid() int

fn C.GetComputerName(lpFileName &u16, nSize u32)int

fn hostname1() string{

mut sz := 256

mut buf := unsafe{&u16(malloc(256))}

defer{

unsafe{free(buf)}

}

if C.GetComputerName(voidptr(buf), u32(&sz)) == 0{

eprintln(C.errno)

}

ret := unsafe{string_from_wide2(buf, sz)}

return ret

}

fn main(){

pid:=C.getpid()

println(pid)

println(hostname1())

}

另外V也提供了各种各样的库供我们使用,比如操作系统的os库,有人新建了一个关于V的仓库,这里可以参考着来学:

https://github.com/diljith369/OffensiveVLang/

问题也跟NIm差不多,就是编译体积比较大,简单cs的shellcode混淆后目前可过windows defender

aardio语言

官网地址:https://www.aardio.com/

- End -

近期课程上新:

web架构安全分析 | Windoes Server系统管理 | 文件上传漏洞 | 日志审计系统 | 服务器提权与隧道技术 | VPN技术 | 渗透测试导论 | 安全化概述与虚拟化 | 跨站脚本攻击 | 企业组网IP规划与安全防护

如有侵权请联系:admin#unsafe.sh