1、简介

1.1 简介

DeepBlueCLI - 通过 Windows 事件日志进行威胁搜寻的 PowerShell 模块

https://github.com/sans-blue-team/DeepBlueCLI

1.2 功能

可疑账户行为

用户创建

用户添加到本地/全局/通用组

密码猜测(多次登录失败,一个账号)

通过登录失败进行密码喷洒(多次登录失败,多个帐户)

通过显式凭据进行密码喷洒

Bloodhound(分配给具有多个安全 ID 的同一帐户的管理员权限)

命令行/Sysmon/PowerShell 审计

长命令行

正则表达式搜索

混淆命令

通过 WMIC 或 PsExec 启动的 PowerShell

PowerShell Net.WebClient 下载字符串

压缩/Base64 编码命令(带自动解压/解码)

未签名的 EXE 或 DLL

服务审计

可疑的服务创建

服务创建错误

停止/启动 Windows 事件日志服务(潜在的事件日志操作)

Mimikatz

lsadump::sam

EMET 和 Applocker 块

2、使用方法

2.1 本地日志分析

1.设置执行安全策略

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser

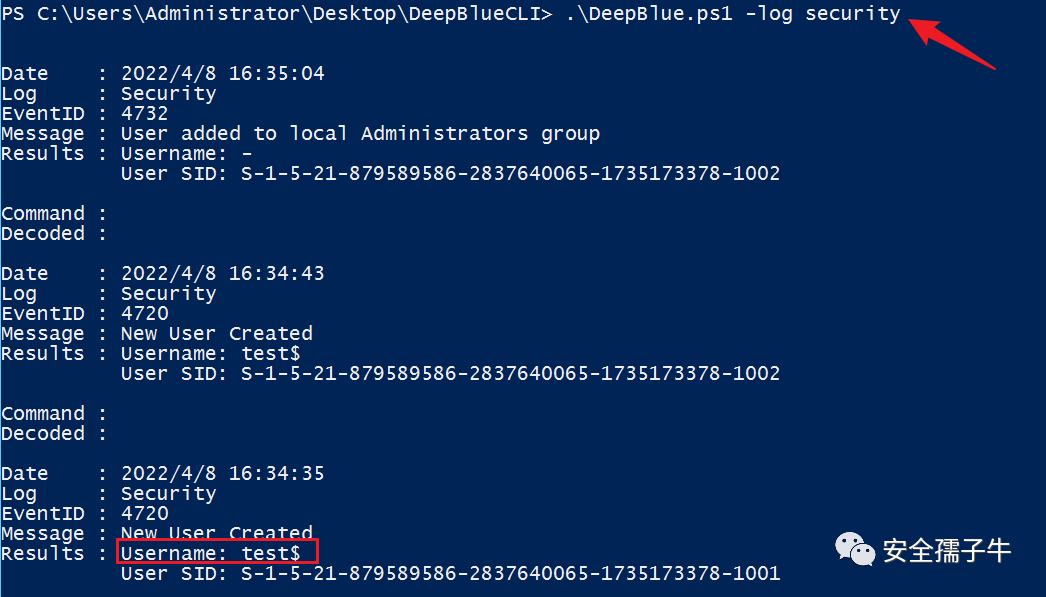

2.分析本地安全日志

.\DeepBlue.ps1 -log security

或者

.\DeepBlue.ps1

3.分析本地系统日志

.\DeepBlue.ps1 -log system

2.2 日志文件分析

.\DeepBlue.ps1 .\evtx\new-user-security.evtx

3、使用样例

3.1 查看事件日志

.\DeepBlue.ps1 .\evtx\disablestop-eventlog.evtx

3.2 Metasploit 原生安全日志

.\DeepBlue.ps1 .\evtx\metasploit-psexec-native-target-security.evtx

3.3 Metasploit 原生系统日志

.\DeepBlue.ps1 .\evtx\metasploit-psexec-native-target-system.evtx

3.4 Metasploit PowerShell 安全日志

.\DeepBlue.ps1 .\evtx\metasploit-psexec-powershell-target-security.evtx

3.5 Metasploit PowerShell 目标(系统)

.\DeepBlue.ps1 .\evtx\metasploit-psexec-powershell-target-system.evtx

3.6 mimikatz lsadump::sam

.\DeepBlue.ps1 .\evtx\mimikatz-privesc-hashdump.evtx

3.7 创建新用户

.\DeepBlue.ps1 .\evtx\new-user-security.evtx

3.8 编码混淆

.\DeepBlue.ps1 .\evtx\Powershell-Invoke-Obfuscation-encoding-menu.evtx

3.9 字符串混淆

.\DeepBlue.ps1 .\evtx\Powershell-Invoke-Obfuscation-string-menu.evtx

3.10 密码破解

.\DeepBlue.ps1 .\evtx\smb-password-guessing-security.evtx

3.11 密码喷射攻击

.\DeepBlue.ps1 .\evtx\password-spray.evtx

3.12 PowerSploit 安全日志

.\DeepBlue.ps1 .\evtx\powersploit-security.evtx

3.13 PowerSploit 系统日志

.\DeepBlue.ps1 .\evtx\powersploit-system.evtx

3.14 PS攻击

.\DeepBlue.ps1 .\evtx\psattack-security.evtx

3.15 用户添加到管理员组

.\DeepBlue.ps1 .\evtx\new-user-security.evtx

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488343&idx=1&sn=bbc139cb1e616ba692f25901ea4a94fd&chksm=ea6dc14fdd1a4859e72cf81c2d95de8794266e302169d398e80a2c02767712a235d2a7ab8be7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh