0x01 前言

作为一名计算机专业的学生,出门必要带上电脑,到酒店干啥呢,肯定是一波扫描,这次就简单的记录一下。

0x02 主机发现

坐定,打开电脑,连上酒店wifi,先看一下自己的 IP

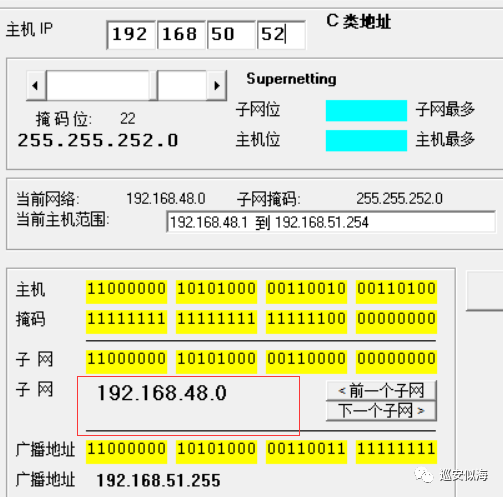

网关是48.1,那么这个网段就是192.168.48.0,因为0地址表示整个网络,我们一般不用作IP地址而用作网络地址,我们同样可以算一下

确实和我预期的一样,当然这个子网应该还有很多,这只是其中的一个

然后打开虚拟机,设置成桥接模式,掏出masscan开始对这个网段进行扫描,我已开始扫描的是80端口,但是发现结果并不尽人意,不知道是这个扫描器的问题还是怎么,似乎所有的主机都开放了80似的,于是我就又开始扫 8080端口

有点爽,只有这么两台主机,目标一下子缩小了这么多,事不宜迟,访问一下看看

惊了,我见过太多的网站,还没见过这样的……什么安卓调试数据库,看了一下还是个

github项目,百度了一下发现是一个便携的数据库管理工具如下图

当然我这时候还在怀疑是不是某个旅客是程序员,然后正在测试自己的项目….于是乎我大概翻了一下看看有没有什么关键信息,说实话,这里面有用的东西没多少,并不是一个旅客的数据可,好多都是空的,只有一部分信息,不过看到下面这个图我就知道这一定是旅店的东西了

我这运气也太好了吧,这还没进后台先进了数据库???神操作,这安全性。。。。

0x03 信息收集

简单的翻阅一下空荡荡的数据库里面仅有的信息,首先看到的是一个网址

此处输入图片的描述

访问了一下发现是一个后台

首先自然是子域名,然后目标很明确,找一个用户名和密码,经过一番翻阅我注意到了一个关键人物

但是看了一下上面那个类似

json的字段,我并没有发现这个用户的密码,于是乎继续寻找,功夫不负有心人,我找到了这样一个表

hh,我只能说这些人的密码真的还是让我大开眼界,好多结合123456的,看来这123456永远不可能脱离弱密码第一名了,于是顺理成章我通过这个管理员的账号密码进入了酒店的后台

看了一下,感觉没什么功能….就是一些分房,客房用品统计,服务员列表,打扫房间时间啥的,并没有能够利用的功能。

又看了一下之前检测到的另一台主机,发现是一个网络管理程序

找了一下网上的默认密码并没有登录成功,又试了之前看到的一些密码还是不行,看来需要找别的途径了,又要进行一波信息收集了,或许这就是信息收集不完全就开搞的后果。。我又重新测试了一下

80端口,发现这次正常了,如下

看到特殊的

ip就看一下,发现了不少了网络管理软件的登陆页面,还有一些安全产品比如UMC啊 华为防火墙之类的,我又看了一下445,139端口似乎没有开启的主机。

临时想不到什么快捷的方法,时间也不早了,明天一大早还有事,暂且放你一马~~

0x04 总结

一次不完整的渗透测试,没有找到真正的能够利用的点,不知道是因为时间问题,还是因为太菜了…反正想知道密码登录后台还是要靠信息收集吧,肯定是我哪里的信息还没有找到,还要多加磨炼,这篇就当日记了。

----------------------------------------

版权声明:本文为「K0rz3n」

原文链接:https://www.k0rz3n.com/2019/01/24/%E5%AF%B9%E6%9F%90%E5%BF%AB%E6%8D%B7%E9%85%92%E5%BA%97%E5%8F%8B%E6%83%85%E6%B5%8B%E8%AF%95/

欢迎 点赞丨留言丨分享至朋友圈 三连

好文推荐

如有侵权请联系:admin#unsafe.sh