RequestTemplate by 1n7erface

首款双语双端内网扫描以及验证工具

在内网渗透的过程当中,收集网段的连通性往往意味着攻击面的大小。

常用的收集网段的命令并不能收集全面,只有爆破才是最全面的解决办法。

在内网渗透的过程当中,凭据的复用往往使我们的内网横向事半功倍。

使用配置文件的方式配置密码字典效果显著。

使用xray的poc对内网的web服务进行漏洞扫描。

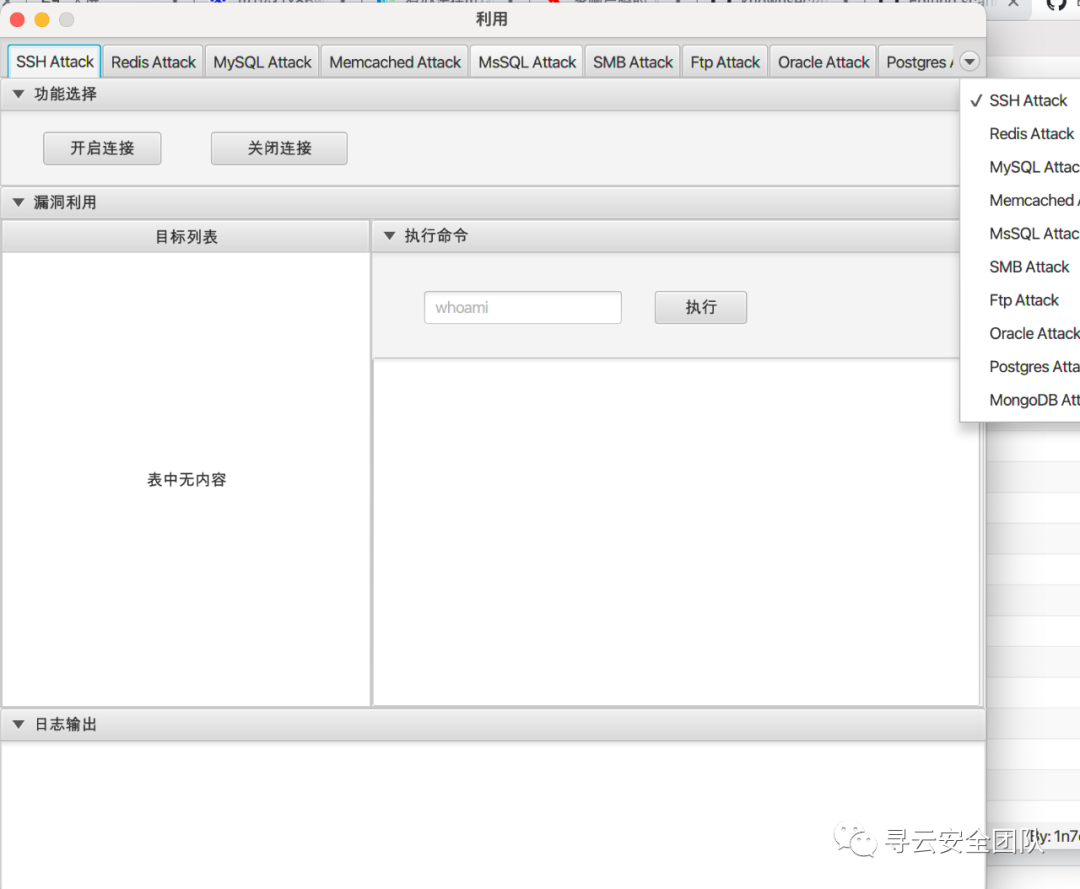

内置默认字典爆破FTP、Memcached、MongoDB、MySQL、Oracle、Postgres、Redis、SMB、MSSQL、SSH、17010的检测。

使用java语言对漏洞进行复现,验证,后利用。

程序当中默认内置弱口令字典,config.json中配置的user和pass的字典针对于信息收集到的复杂密码,放置与扫描端同目录下即可。

如果内网连通网段过于多,不建议使用全网段自探测加扫描,耗费时间过长,如家庭网和政务网。

java端的代理配置账号密码存在问题,兼容性会在后续版本完善,目前版本的隧道不能使用认证。

常见的参数

App 不加参数对192,10,172网段进行探测扫描

App -i 192.168.1.1/24 指定c段进行扫描

App -c 192 对192连同网段进行扫描,10和172同理

App -a true 对存活网段进行探测

将扫描的结果output文件导入java端内

排版自:寻云安全团结

工具下载地址:https://github.com/ExpLangcn/HVVExploitApply

侵权请私聊公众号删文

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247494222&idx=1&sn=2bd783650d0ae1aa2619575dd710079e&chksm=c04d6d70f73ae46671802fd17223f8f02bc4774644411e4314753bf600d7238d16e24c6439bc#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh