注入年年有,今年特别多,自从前一段发了Order By注入文章,注入漏洞是层出不穷,很多以前压根没有想过的点都出现了注入。

马上要攻防演练了,单位也加紧进行资产梳理、隐患排查、整改加固。

废话不多说,直接开干。

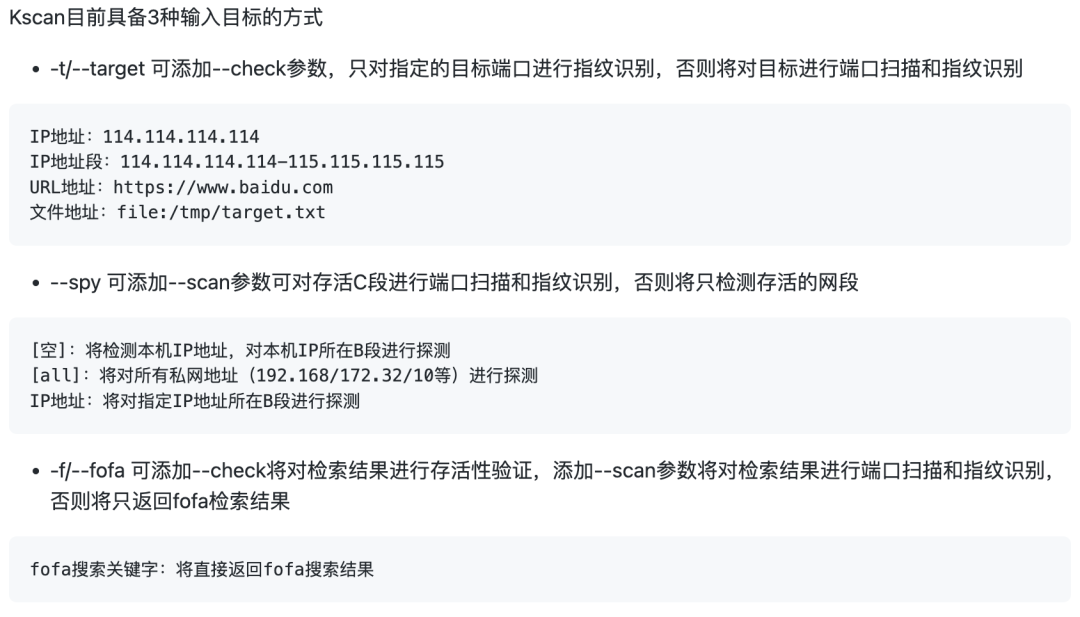

使用 Kscan 扫描资产进行资产发现。

./kscan_darwin_amd64 -t 127.0.0.1.0/24 -Pn --hydra

探测发现某站点接口

使用 FindSometing

获取接口作为字典进行暴力猜解

加载字典后获取敏感信息接口

api/list

打开接口获取敏感信息查看

api/list?debug=1

未知的字段 debug

卧槽!有注入!

还是在等号前面的参数名中的注入

网站存在WAF,不允许使用等号和大写字符,否则直接替换

即使使用了绕过tamper sqlmap依然阵亡。

上手工绕过吧

绕过过程不详述了。

记录于2022年7月15日2点30分!

文章来源: http://mp.weixin.qq.com/s?__biz=MzU1Mjk3MDY1OA==&mid=2247496067&idx=1&sn=f1aaa84794eee609df502cdf1339690f&chksm=fbfb414ecc8cc8588dc7bb43bcea1b0c9e9445fd809b75ee0a4395f6986230f37458ad2863e3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh