项目作者:EnnioX 项目地址:https://github.com/EnnioX/IPWarden

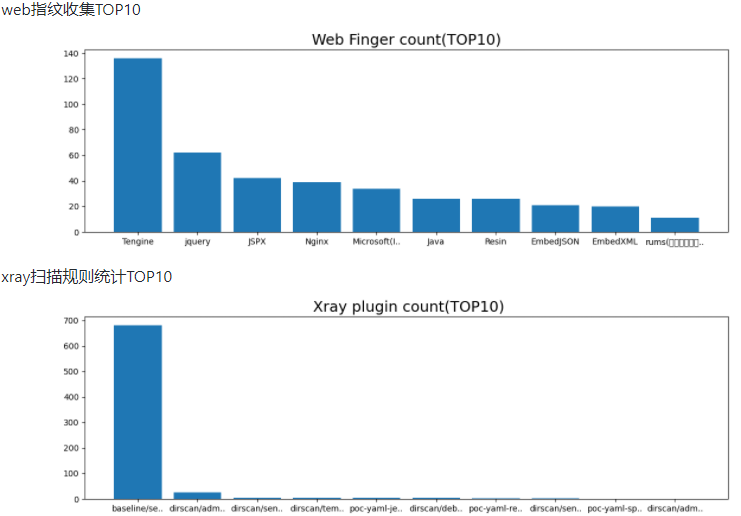

IPWarden是一个IP资产风险发现工具,确定目标IP/网段后即可循环扫描更新结果,扫描产生的数据结果均可通过API获取,方便调用加工。适合甲方安全人员管理公网/内网资产安全风险暴露面,渗透测试人员用于信息收集和攻击面探测。集成的工具有:nmap、masscan、TideFinger、xray。主要功能有:

serverConfig.py# 系统基础参数API_PORT = 80 # 设置为希望开放的服务端口# mysql配置MYSQL_HOST = '127.0.0.1' # 此处修改为你的数据库IP地址MYSQL_PORT = 3306 # 此处修改为数据库端口MYSQL_USER = 'root' # 数据库连接用户名MYSQL_PASSWORD = 'password' # 数据库连接密码MYSQL_DATABASE = 'IPWarden' # 库名

scanConfig.py# masscan参数SCAN_IP = '192.168.1.1,10.0.8.0/24,10.0.1.110-10.0.1.150' # 选择扫描的目标IP,同masscan参数格式SCAN_PORT = '1-10000,11211,27017,27018,50000,50070,50030' # 设置扫描的端口范围,同masscan参数格式,首次扫描建议使用默认参数,后期可以改为1-65535RATE = '5000' # 扫描线程SCAN_WHITE_LIST = '192.168.3.4' # 不扫描的ip白名单,格式同SCAN_IP# 定义Web端口WEB_PORT = ['80-90', '443', '3000-4000', '7000-10000']# Web管理后台关键词WEB_BACKSTAGE = ['login', 'admin', '登录', '管理后台', '系统后台', '管理系统']# 风险端口白名单,配置例外,使用序号5api请求返回数据不包含以下ip:端口RISK_PORT_WHITE_LIST = [['192.25.86.1x', '3306'],['192.25.86.13x', '22']]# 定义风险端口RISK_PORT_LIST = ['21','22','3389'...] # 可采用配置文件中默认数据

nohup python3 runIPWarden.py &./kill.sh四、声明:

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

推荐书籍

加我微信:ivu123ivu,进送书活动群,不定时免费送书

《Vue.js 3移动应用开发实战》

购买链接:https://item.jd.com/13248119.html

随着前后端分离开发模式的出现,前端框架Vue、React、Angular相关生态的不断完善,移动设备的普及,移动端Web App的开发成为主流,越来越多的大学逐步开设Web相关的课程。本书是一本为初学前端的学生量身定制的移动端Web开发入门教材,适合对移动端Web开发了解不多、没有系统学过前端开发,但对前端编程感兴趣的读者学习使用。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247501962&idx=2&sn=d68e7b8dcf6977e36a3c375d4e28665f&chksm=ebb52789dcc2ae9fb79e215e74b7954e2a7f48893275d4f5ec20af1eac3e07e6670d20ea7a23#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh