一、项目介绍

一个美观舒适的辅助渗透测试框架(完善中),喜欢就给个作者点个star吧!

二、安装及使用方法

1、修改配置文件,配置文件里配置了程序运行的必要参数以及插件的参数, 按需修改即可

conf/setting.toml2、安装支持类库

pip3 install -r requirements.txt -i https://pypi.douban.com/simple/3、查看帮助信息

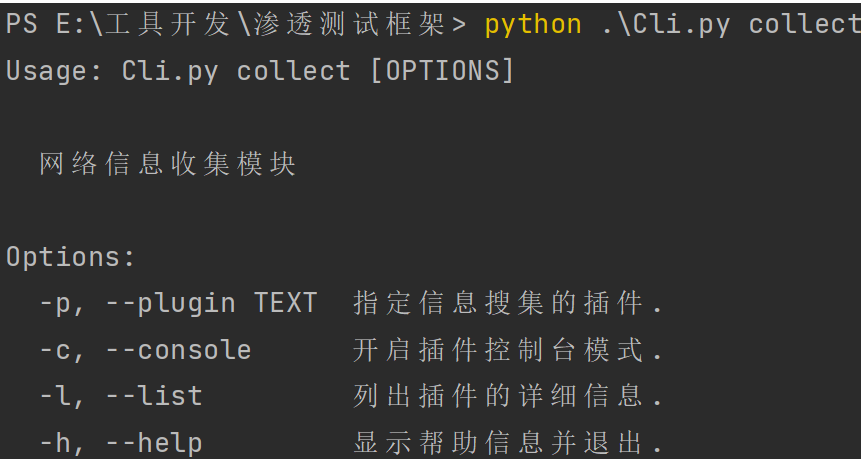

python Cli.py --helppython Cli.py {命令} --help可选命令: collect、exploit

4、查看插件信息

列出所有插件:python Cli.py {命令} --list按名称筛选插件:python Cli.py {命令} --plugin '{插件}' --list按类型筛选插件:python Cli.py {命令} --plugin '@{类型}' --list排除指定插件:python Cli.py {命令} --plugin '!{插件}' --list可选类型: ip、domain、subdomain、url、company、email、md5等

模糊匹配插件:python Cli.py {命令} --plugin '%{插件}' --list运行命令格式:python Cli.py --input {类型}:{目标/文件} {调用命令} {调用参数},可选输出文件类型: json、md三、实例演示

1、收集子域名

python Cli.py --input domain:example.com collectpython Cli.py --input domain:example.com collect --plugin chinazpython Cli.py --input domain:example.com collect --plugin chinaz --plugin ip138python Cli.py --input domain:example.com collect --plugin !ksubdomainpython Cli.py --input dork:184.173.106.60 collect --plugin zoomeye --console

2.收集ip信息

python Cli.py --input ip:x.x.x.x collect3、收集邮箱

python Cli.py --input email:[email protected] collect4、收集公司信息

python Cli.py --input company:北京奇虎科技有限公司 collect --plugin aiqicha5、漏洞利用

python Cli.py --input url:http://example.com exploitpython Cli.py --input url:http://example.com exploit --plugin CVE-2021-22205python Cli.py --input url:http://example.com exploit --plugin CVE-2021-22205 --console

指定console参数可进入交互模式, 输入help列出帮助信息

6、命令联动

python Cli.py --input domain:example.com collect --plugin ip138 exploit --plugin CVE-2021-xxx 作者:doimet(浮鱼)

原文地址:https://github.com/doimet/Polaris

侵权请私聊公众号删文

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247494098&idx=1&sn=2372df32ce9fc8b11b1f2e8a594b6934&chksm=c04d6eecf73ae7fa2211242802dde5c8745e6c115793e031a1da4257d646d5be7d182f5b7615#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh