0x01 前言

前段时间跟着网上的教程申请了cve ,申请成功了记录一下申请过程,由于漏洞太过垃圾就不放编号了

0x02 获取CVE编号

https://cveform.mitre.org/

选择Report Vulnerability/Request CVE ID 并且填写好邮箱

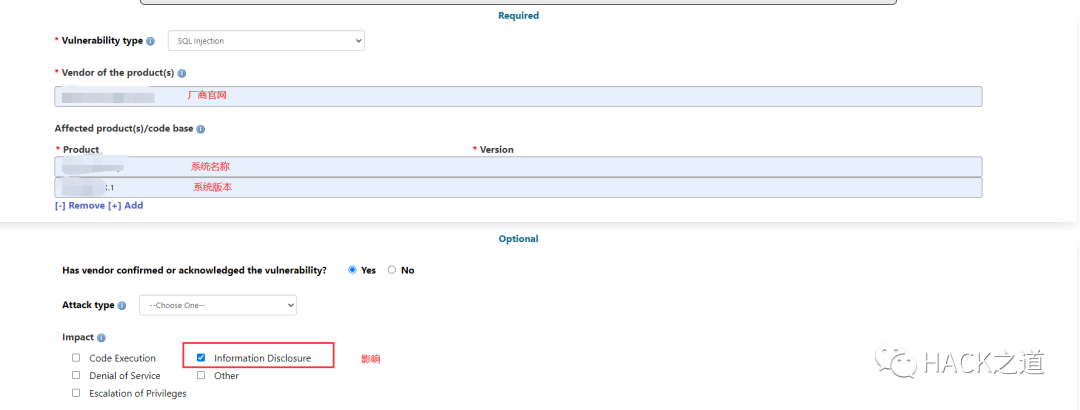

我这里提交的是sql注入然后填厂商地址 系统的名称 系统的版本 然后选择影响,因为我这里是sql注入所以选择信息泄露

Affected component(s)(影响组件)我填的系统名称-版本

Attack vector(s)填写一下漏洞利用概述比如xxxx系统的xxxx文件存在sql注入,然后由于是不开源系统,我在我个人博客上写了一篇利用以及分析文章,然后写在了上面

Suggested description of the vulnerability for use in the CVE 填写漏洞描述 xxx系统xxx文件存在xxx漏洞可获取敏感信息

提交申请后他会自动回复一封邮件

过了11天收到了邮件,里面有你提交漏洞的信息和分配的编号

然后去查询是保留状态

去网上查询了一下发现说公开后才算有效漏洞

现在去 https://cveform.mitre.org/ 申请公开,选择Notify CVE about a publication

然后填写参考链接,我这里是我自己的博客我就附上了我自己博客的链接,也可以去GitHub新建一个项目来写,然后就是申请公开的CVEID然后下面那个框我填写了漏洞描述信息

提交后同样会自动回复一封邮件

过了两天收到了邮箱,漏洞会在进行时内更新到www.cve.org

然后去网站上查询即可

然后等一两个小时另外一个网站也可以查询了

作者:JunMo

作者博客:blog.mo60.cn

如有侵权,请联系删除

推荐阅读

学习更多技术,关注我:

觉得文章不错给点个‘再看’吧

如有侵权请联系:admin#unsafe.sh