目标站点:www.*.edu.tw

教务系统:http://*.*.edu.tw/

前期经过信息收集得到了一个学生账户:

site:*.edu.tw 学号 (百度Hacker)

得知了学号的格式:103****25

然后经过排查,找到一个可以验证学号是否存在的链接,随后Burp开始跑起来:

http://*.*.edu.tw/*.php?user=103****13&f=blog

最终获得一个学生信息如下:

方**

103**25

103***[email protected]*.*.edu.tw

高雄市*****

07-2****12(家用)

0979****04(手机)

密码:123456

(他们所有能用学生登录的站点都经过摸查,发现安全还行。我还寄希望来一个任意文件上传呢。下面正文开始。)

突破口

拿下shell的站点是一个ST2框架,运气爆棚存在一个ST2漏洞。(内网IP:10.2.1.8)

权限:System

接着。看看有没有域控。

https://www.chinacycc.com/forum.php?mod=attachment&aid=ODM3NHwyYjcwY2UwNTg3OTVhODBmZTQ5ZGY3MDA3ZWI2OGIxNXwxNTMwNTA1MDc4&request=yes&_f=.zip

执行:nbtscan 10.2.1.1/24

DC 后缀就是域控服务器。

虽然拿到了内网权限。但是经过一顿Fuzz发现。我们并没有在域控用户里面。我们是在Work用户组。于是想到了 ms14-068.exe,但是没有戏,

接着又尝试读取管理员密码。发现无法读取到。好吧。很难受。

转机出现

1433内网爆破

经过超级弱口令工具爆破,链接下方:

https://www.chinacycc.com/thread-2773-1-1.html

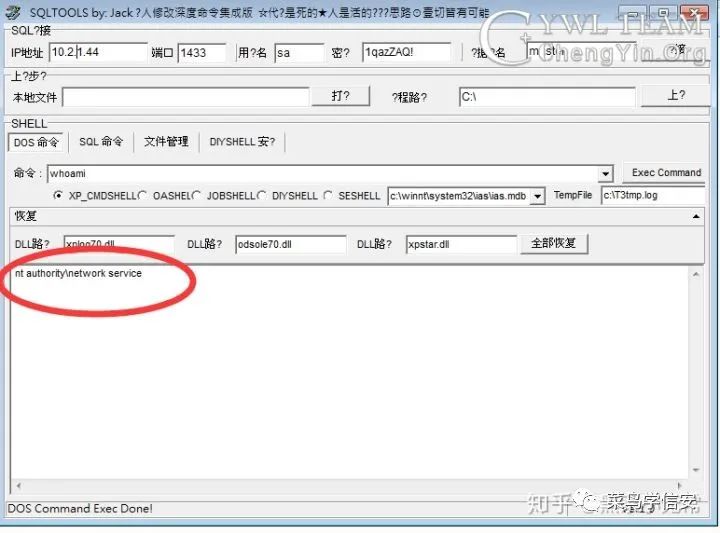

发现一台服务器(10.2.1.44)的Sa存在弱口令:(只能内网链接,未开放外网端口)

sa

1qazZAQ!

于是连接之。whoami

老天待我不薄啊,时刻都想着我。竟然给我个user权限?

情况介绍:

禁止外链

User权限(nt authority\network service)

服务器上有WEB服务

然后下面的话就不多说了,开始写shell,虽然老天太关注我,不过也给我留了一条后路。

写shell途中的坎坷过程:

1. 只有C:\Windows\Team能写入木马

2.WEB服务的路径含有空格,导致cmd无法写入过去。

3.写入的木马会自动写两行,执行 echo 123>>1.asp后123.asp内容会出现

123

123

下面说说解决办法:

1. 只有C:\Windows\Team能写入木马

(1),我采取的是利用FTP远程下载木马

利用Msf上线

但是我写入ftp配置文件的时候又遇到第三个问题,于是

反弹出了 10.2.1.44 的1433端口到我外网的6001端口,lcx原理

接着:

https://www.chinacycc.com/thread-3065-1-1.html

最后成功getshell

接着开始提权:

目标信息:

1. Windows Server 2012系统

2.补丁200+

3.x64位

反正最后搞到了System权限

load mimikatz

msv

读取到了管理员密码。于是陷入了短暂的穷途末路之后想到了碰碰运气试试,于是乎去用这个密码试探

10.2.1.10 域控一号

10.2.1.29 域控二号

结果很让我惊喜,两台服务器均可以登陆,

并且还发现了服务器通用账户,是计算机中心的工作人员账户,应该是利于方便吧。

在域控里面拿到了IP地址分配图

这样搞起来,事半功倍啊。哈哈

下面是信息收集成果

经过长达2天的渗透,沦陷了主机百台,全部账户密码通用,也成功的获取到了三台核心数据库服务器权限,拿到了数据备份服务器权限

至此渗透结束,全程4天。

如有侵权请联系:admin#unsafe.sh