如何保障移动终端安全?一文详解源自支付宝的全链路安全防护建设

2022-7-11 18:31:44

Author: FreeBuf(查看原文)

阅读量:7

收藏

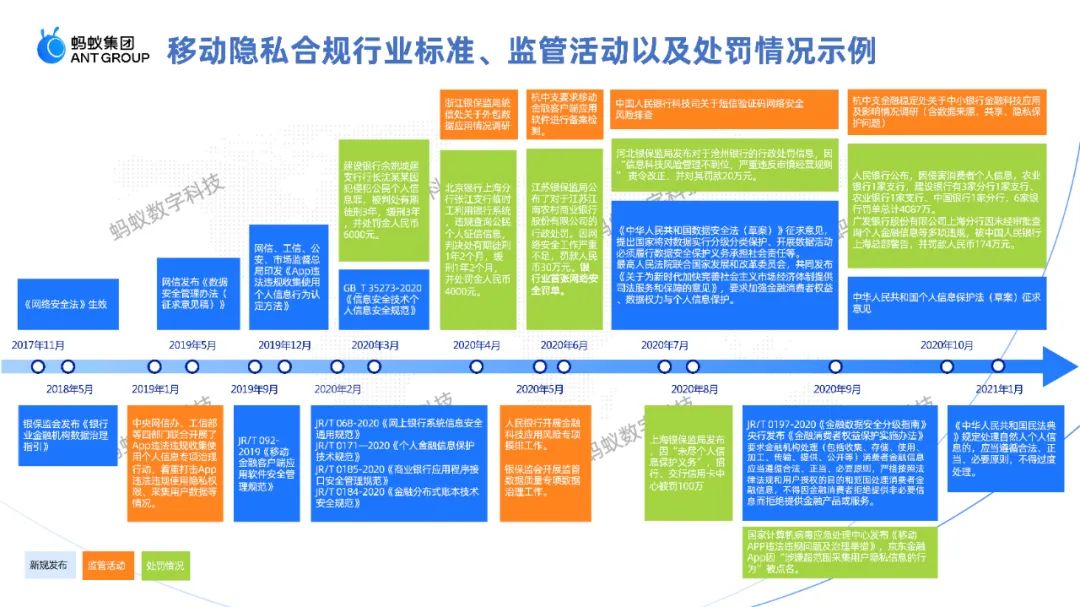

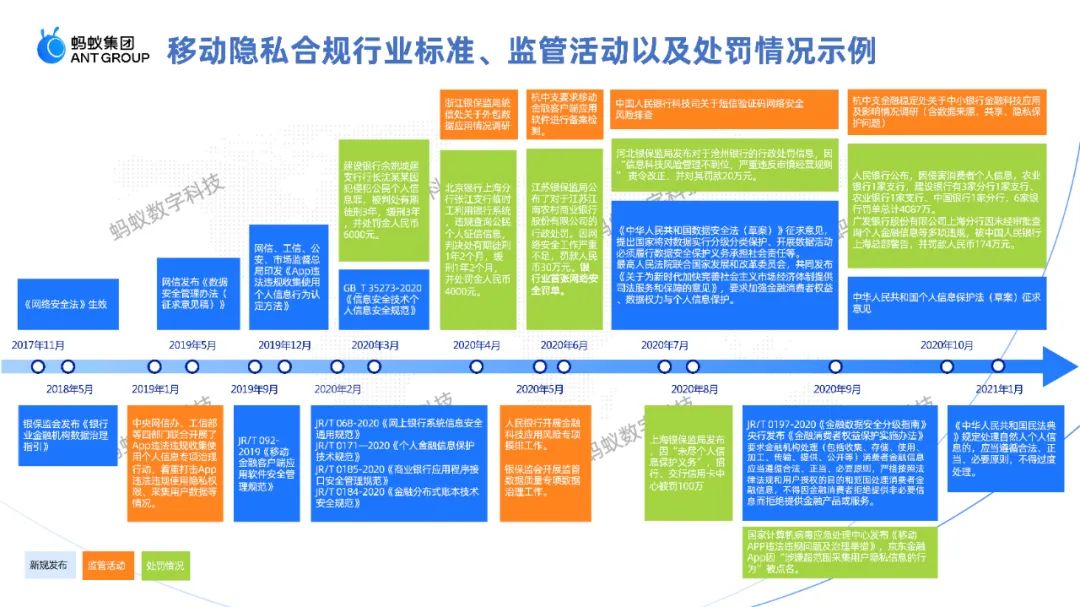

近日,由中国电子银行网、数字金融联合宣传年主办的第五届(2022)数字金融创新大赛榜单发布,蚂蚁数字mPaaS全链路终端安全方案,获得“数字平台创新奖”。蚂蚁数字mPaaS是融合支付宝诸多科技能力的移动开发平台,为移动应用开发、测试、运营及运维提供云到端的一站式解决方案,其中在移动安全方面,mPaaS基于支付宝多年业务实践经验,形成了mPaaS全链路终端安全方案,帮助企业在业务移动化过程中解决网络安全合规等问题。6月24日,蚂蚁集团和互联网安全新媒体FreeBuf联合开展移动安全公开课,蚂蚁集团数字科技mPaaS技术专家叶鸣宇(夜禹)在线讲解了mPaaS移动安全合规整体解决方案与实践,我们将内容整理出来与大家分享。夜禹从三个维度展开论述:首先,讲述移动APP当前的安全现状,包括移动安全、移动隐私合规的现状;其次,谈论蚂蚁如何解决终端安全上的问题,全链路安全合规体系如何加强安全防护能力;最后,就移动隐私合规管控体系在蚂蚁的应用场景做了简单介绍。根据信通院的数据显示,70.22%的金融行业App存在高危漏洞,6.16%的金融APP受到恶意程序感染,超80%的金融App未进行任何的安全加固,N款金融App存在不同程度的超范围索取用户权限的情况,以及某些第三方SDK存在隐蔽收集用户信息、自身安全漏洞等安全风险。由此可见,企业在业务移动化过程中APP的安全隐患问题普遍存在。再来看到隐私合规行业标准、监管活动以及处罚情况示例图,尤其在2021年11月1日起施行的《中华人民共和国个人信息保护法》后,企业对于权限隐私的保护越来越关注。截至 2022.3,工信部已组织检测21批次共244万款APP,累计通报2049款违规APP,下架540款拒不整改的APP,并且监管处罚还在继续。此外,自2015年起,国内金融机构开始尝试使用将人脸识别作为一种用户身份核验方式,并将APP的业务直接依赖人脸身份核验的结果。当人脸核验通过后,就具备了在线上开户、支付/转账、业务申办等权限,以致于黑产对人脸识别的攻击也越来越多,活体人脸核验技术安全亟待开发解决。蚂蚁如何解决在终端安全上的问题?蚂蚁采用何种解决方案/架构体系提升安全防护能力?蚂蚁通过构建mPaaS全链路安全合规体系,体系覆盖安卓、iOS、H5、小程序等各个平台,也覆盖整个研发生命周期包括从开发到上线以及后期运维维护。整体体系图自下而上分为四类能力:

1.数据安全服务;借助“移动网关”、“威胁感知/设备风险”、 “安全键盘”、“安全计算/存储”等 ,保障移动 App 密码秘钥管理、数据传输、存储安全性、攻击动态防御,并借助“安全加固”,提供完善的 App 加固服务,保障应用线上运行避免篡改、破解、调试等风险。2.安全隐私管控服务;借助“移动安全检测”、“移动隐私合规检测” 、“移动隐私合规切面”等,帮助移动 App 全面排查安全漏洞,评估个人信息采集是否合规,并提供安全问题修复方案及建议。3.生物认证安全服务;借助“实人认证/活体识别”、 “证件识别”、 “人脸安全”、“IFAA 金融级身份认证”,实现金融 App 特定场景下身份认证安全,充分保障用户信息、业务交易数据安全性,同时对认证本身进行保护。4.应用安全加固服务;借助“android安全加固”“ios/h5安全加固”,降低移动App在端上被破解、调试、篡改等风险。然而,“安全加固”不是万能的。对高手而言,移动App做加固加壳也会被脱壳,并通过其他手机上的App来注入代码越过业务上的逻辑限制。这种情况下,业务侧如何知道是否被攻击?或是“请求”是不是被黑产改造过的流量?又如何做到防护?支付宝以及蚂蚁各大App都引入移动网关,移动网关是连接移动 App 客户端和服务端的桥梁,也就是说,当流量打过来会经过网关再到后端进行验签和解密,流量到后端之后会被分发到业务侧进一步处理。终端安全SDK在端上对风险提前进行感知,并把端上的各种数据特征传输到后端进行大数据计算以及机器学习,同时会有专门的安全团队对数据做进一步分析。这形成一整套的黑设备感知、终端环境安全感知的能力,而这套能力/模型可以对网关打过来的各种业务流量进行监控,对恶意流量进行阻断或者引入陷阱等方式策略管控。这套解决方案不仅在支付宝内部可以使用,在外部App上也可以使用。典型应用场景发生在各类营销活动中,比如在抢各类券的活动中,通过这套解决方案可以把住黑产引入的“薅羊毛”流量。其他应用场景也有火车票抢票业务防刷、转账风控系统风险决策等。支付宝根据多年实践沉淀出一整套的体系化解决方案,分为事前、事中、事后三层管控。

→事前主要是通过动静态风险扫描和权限合规授权2个方式来把控风险卡口审核。→事中主要是通过移动隐私合规安全切面的方式来对所有的API进行一个切面,从而监控每个用户在使用过程中所涉及到的权限情况以及隐私异常的问题。→事后就是出现问题后,企业方根据监控的数据下发指令对隐私异常或者有风险的地方进行阻断,从而把风险降到最低。目前,外部的很多厂商提供相关能力仅仅体现在事前的部分是无法完全把控风险的,而移动隐私合规解决方案可以帮助企业在测试过程中、在线上过程中以及出现问题之后快速响应及时管控。整体而言,移动隐私合规切面是核心点,一般“用户信息”是可以直接打到最下层的底层API调用的,但现在它被拦截并把所有的调用全部走到管控面,也就是从“1”到“2”的路径,通过这样的路径可以掌控线上整体情况,遇到问题时就可以进行回溯以及管控从而释放风险。蚂蚁做了移动隐私合规管控大盘覆盖一系列的隐私异常定义信息,包括超范围申请权限、超频次、后台调用等等。当风险发生,可以根据调用链自动化生成管控下发配置进行关闭并且只定向关闭掉管控的那部分而不影响其他业务。以上就是我们今天分享的全部内容!

如有意向进一步沟通,欢迎加入“蚂蚁mPaaS & FreeBuf公开课答疑群”群组,添加小助手微信”freebuf2022”,备注“蚂蚁公开课”,小助手将会拉你进入群聊,还不赶快行动?感谢大家参加今天的技术分享,希望有所收获。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651180229&idx=2&sn=4478bfa72d783a87b33c61b69217fc42&chksm=bd1e5e4e8a69d7584b2fd60010602a4062ada2558aad1424fb3629c7a96bdf26cab9e659f21a#rd

如有侵权请联系:admin#unsafe.sh