安全威胁情报周报(7.4~7.10)

税收骗局:伪装成加拿大税务机构窃取用户信息的网络钓鱼活动 Tag:税务机构,加拿大,网络钓鱼事件概述:近日,ESET研究人员发文指出在加拿大报税期间,黑客伪装成加拿大税务机 2022-7-10 22:11:27 Author: 微步在线研究响应中心(查看原文) 阅读量:23 收藏

税收骗局:伪装成加拿大税务机构窃取用户信息的网络钓鱼活动 Tag:税务机构,加拿大,网络钓鱼事件概述:近日,ESET研究人员发文指出在加拿大报税期间,黑客伪装成加拿大税务机 2022-7-10 22:11:27 Author: 微步在线研究响应中心(查看原文) 阅读量:23 收藏

税收骗局:伪装成加拿大税务机构窃取用户信息的网络钓鱼活动

![]() Tag:税务机构,加拿大,网络钓鱼

Tag:税务机构,加拿大,网络钓鱼

事件概述:

技术手法:

黑客巧用报税的时间点,利用社会工程学,以人们延迟纳税申请状态和期待退税的心理,冒充税务机构瞄准目标投递网络钓鱼邮件。以承诺退款为诱饵诱使受害者输入个人信息和信用卡信息,窃取目标的信息,最后将目标重定向到合法的CRA网页迷惑受害者。

来源:

https://www.welivesecurity.com/2022/07/01/phishing-scam-posing-canadian-tax-agency-canada-day/

挪威劳工监察局等多家大型组织遭受DDoS攻击

![]() Tag:挪威,DDoS攻击

Tag:挪威,DDoS攻击

事件概述:

挪威国家安全局(NSM)于近日发布声明指控亲俄黑客组织对挪威国家的一些关键政府组织发起了分布式拒绝服务(DDoS)攻击,致使数家大型组织下线,其中挪威劳工监察局疑似被列为受影响最严重的组织的之一。尽管挪威国家安全局未披露攻击背后的组织,但在“Legion – Cyber Spetsnaz RF”的 Telegram 频道发现一些了与挪威 DDoS 攻击吻合的目标网站。且 Legion 组织最近一波针对挪威的 DDoS 攻击疑似是由于挪威阻止了从俄罗斯大陆运往斯瓦尔巴的货物和抗议挪威向乌克兰捐赠远程火箭炮系统挫败俄罗斯入侵。与其他黑客组织一样,Legion 组织主要通过招募志愿者帮助攻击。据报道称,Legion 组织与 Killnet 组织存在关联,后者在几个月前还通过 DDoS 攻击袭击了罗马尼亚、意大利和许多其他国家的组织。

来源:

https://therecord.media/norway-accuses-pro-russian-hackers-of-launching-wave-of-ddos-attacks/

DRAGONBRIDGE活动:黑客操纵大量虚假社交账户,对稀土矿业公司发起舆论攻击

![]() Tag:稀土矿业,虚假账户

Tag:稀土矿业,虚假账户

近日,Mandiant 发文指出一个黑客组织瞄准多国稀土矿业公司展开攻击,试图通过发送负面信息以此操纵舆论动向间接受益,该活动被 Mandiant 命名为 DRAGONBRIDGE。目标公司包括澳大利亚的 Lynas Rare Earths Ltd、加拿大的 Appia Rare Earths & Uranium Corp 和美国公司 USA Rare Earth。

技术手法:

黑客组织通过由众多社交媒体平台和论坛上的数千个不真实账户组成的网络,利用这些账户协同工作以传播引发对这三家公司运营中所谓的环境、健康和劳工问题的担忧的内容。并且在人数较多的 FaceBook 群组中,伪装成公民虚假账户发布极具诱导性内容,煽动大家对目标稀土矿业公司进行抗议,以此获益。

来源 :

https://www.mandiant.com/resources/dragonbridge-targets-rare-earths-mining-companies

大规模网络攻击袭击了以色列特拉维夫地铁操作系统和服务器

![]() Tag:铁路系统,以色列

Tag:铁路系统,以色列

近日,一家外媒报道称以色列特拉维夫地铁的操作系统和服务器受到大规模网络攻击的影响。此次攻击是由于一家参与特拉维夫地铁建设的公司遭到袭击,导致地铁操作系统和服务器受到严重影响。随后,巴勒斯坦武装团体 Sabareen 通过其 Telegram 频道宣称发动了此次攻击,还称伊拉克黑客组织 Al-Tahera 将瞄准以色列数字情报机构展开攻击。

https://securityaffairs.co/wordpress/132897/hacking/tel-aviv-metro-company-attacked.html

警惕!一种新的会关闭 WiFi 的 Android 收费欺诈恶意软件

![]() Tag:Android,WiFi

Tag:Android,WiFi

微软于近日发布报告称,Android 收费欺诈恶意软件应用程序在不断发展,用户需对其提高警惕!微软指出新的 Android 收费欺诈恶意软件具备“复杂的多步骤攻击流程”和一种规避安全分析的改进机制。与其他恶意软件不同的是,恶意功能仅在受感染的设备连接到其目标网络运营商之一时才会执行。默认情况下,该恶意软件使用蜂窝网络连接,并强制设备从 Wi-Fi 连接改用移动网络。恶意软件移动网络一旦确认与目标网络成功连接,恶意软件就会秘密发起欺诈性订阅,并在未经用户同意的情况下进行确认,在某些情况下甚至会拦截一次性密码(OTP)来进行确认。一旦欺诈订阅成功,恶意软件要么隐藏订阅通知消息,要么滥用其 SMS 权限删除来自移动网络运营商的包含订阅服务的文本消息,以防止用户识别欺诈订阅。

https://www.microsoft.com/security/blog/2022/06/30/toll-fraud-malware-how-an-android-application-can-drain-your-wallet/

BITTER APT 继续瞄准孟加拉国展开攻击

![]() Tag:BITTER,孟加拉国

Tag:BITTER,孟加拉国

近日,研究人员监测发现一项由 BITTER 组织发起的针对孟加拉国的活动。BITTER 通过投递恶意文档文件和中间恶意软件阶段,部署远程访问木马进行间谍攻击。

技术手法:

威胁组织使用恶意文档文件作为诱饵,利用所谓的“公式编辑器漏洞”以下载后续阶段的恶意软件。第二阶段包括一个加载程序,它收集有关受感染系统的信息并从远程服务器检索第三阶段。第三阶段可能包含不同类型的恶意软件,例如键盘记录程序、窃取程序或远程访问木马 Almond RAT 以执行恶意操作。

来源:

https://www.secuinfra.com/en/techtalk/whatever-floats-your-boat-bitter-apt-continues-to-target-bangladesh/

TTP:

初始访问:附件钓鱼

执行:利用客户端执行

防御规避:文件/信息混淆

信息收集:主机信息收集

命令与控制:非标准端口+入口工具转移

信息渗漏:限制数据传输大小+命令与控制通道

发现:文件/目录发现

影响:数据销毁

谷歌修补了最新 Chrome 浏览器的 0day 漏洞 CVE-2022-2294

![]() Tag:Chrome,0day,漏洞

Tag:Chrome,0day,漏洞

7月6日,谷歌发布安全更新 Windows 版本 Chrome 浏览器103.0.5060.114 版本,以解决攻击者在野利用的高严重 0day 漏洞 CVE-2022-2294,这是2022年谷歌修补的第四个 Chrome 0day 漏洞,2022年发现并修补的前三个0day漏洞分别是:CVE-2022-1364、CVE-2022-1096 、CVE-2022-0609。CVE-2022-2294 漏洞是 WebRTC(Web 实时通信)组件中基于堆的高严重缓冲区溢出漏洞,在攻击期间实现了代码执行,成功利用堆溢出的影响可以从程序崩溃和任意代码执行到绕过安全解决方案。

https://cn-sec.com/archives/1160734.html

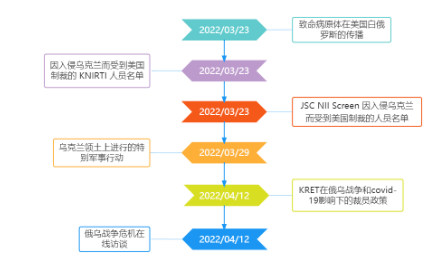

一文读懂俄乌新局势,重新审视对俄的APT攻击

![]() Tag:涉俄,APT

Tag:涉俄,APT

自2022年2月底至今,俄乌战争已如火如荼地进行两个多月,当前也同样处于COVID-19全球疫情紧张时刻。在此复杂背景下,以俄乌为焦点的网络攻击活动同样达到空前规模。国内外安全机构近期多次公开披露相关攻击事件,所披露攻击事件绝大多数为针对乌克兰的定向网络攻击。微步情报局追踪狩猎发现,除了这些对乌的攻击活动之外,同样存在大量对俄的定向攻击事件,研究人员将以对俄攻击事件盘点的角度为大众补全当前背景下俄乌相关的真实网络攻击面貌。

鱼叉网络攻击活动中多使用“俄乌战争“、”COVID-19“相关政策为诱饵,攻击行业覆盖俄罗斯政府机构、军工单位、能源机构、大型食品及零售供应商等。 攻击活动中使用的攻击载荷多为商业木马、开源代码加工或使用工具混淆,较难对其归因研判。部分攻击所用的域名资产存在明显伪造俄罗斯境内重点机构官方域名的特征。

2022年7月4日

AstraLocker勒索软件关闭运营并发布解密程序

AstraLocker 勒索软件组织称他们正在停止运营并计划转向加密劫持。此外,勒索软件的开发者向 VirusTotal 恶意软件分析平台还提交了一个带有AstraLocker 解密器文件。经过测试,该解密器可以正常运作。虽然 AstraLocker 勒索软件组织没有透露 AstraLocker 关闭的原因,但据外媒报道很有可能是由于该勒索软件组织突然引起公众关注,迫使该团伙成为执法部门关注的焦点。AstraLocker 勒索软件团伙被迫关闭运营以躲避与执法部门的正面碰撞。

来源:

https://www.bleepingcomputer.com/news/security/astralocker-ransomware-shuts-down-and-releases-decryptors/

AstraLocker勒索软件关闭运营并发布解密程序

AstraLocker 勒索软件组织称他们正在停止运营并计划转向加密劫持。此外,勒索软件的开发者向 VirusTotal 恶意软件分析平台还提交了一个带有AstraLocker 解密器文件。经过测试,该解密器可以正常运作。虽然 AstraLocker 勒索软件组织没有透露 AstraLocker 关闭的原因,但据外媒报道很有可能是由于该勒索软件组织突然引起公众关注,迫使该团伙成为执法部门关注的焦点。AstraLocker 勒索软件团伙被迫关闭运营以躲避与执法部门的正面碰撞。

来源:

https://www.bleepingcomputer.com/news/security/astralocker-ransomware-shuts-down-and-releases-decryptors/

AstraLocker勒索软件关闭运营并发布解密程序

https://www.bleepingcomputer.com/news/security/astralocker-ransomware-shuts-down-and-releases-decryptors/

2022年7月2日

黑客利用入侵的 Twitter 账户展开网络钓鱼欺诈

外媒报道称黑客正在通过入侵经过认证的 Twitter 帐户发送虚假消息展开网络钓鱼欺诈,试图窃取其他经过认证用户的凭据。黑客通过投递包含恶意链接的网络钓鱼邮件,诱使受害者点击私信中的链接将其重定向到钓鱼网站。钓鱼网站使用 Twitter API来检查有效的帐户信息,会显示账户的头像,并且拒绝错误的密码和电子邮件信息。一旦受害者输入了正确的信息,钓鱼页面就会推送一条账户真实性经过认证的信息以迷惑受害者。黑客以此达到欺诈、窃取信息的目的。

来源:

https://www.bleepingcomputer.com/news/security/verified-twitter-accounts-hacked-to-send-fake-suspension-notices/

黑客利用入侵的 Twitter 账户展开网络钓鱼欺诈

外媒报道称黑客正在通过入侵经过认证的 Twitter 帐户发送虚假消息展开网络钓鱼欺诈,试图窃取其他经过认证用户的凭据。黑客通过投递包含恶意链接的网络钓鱼邮件,诱使受害者点击私信中的链接将其重定向到钓鱼网站。钓鱼网站使用 Twitter API来检查有效的帐户信息,会显示账户的头像,并且拒绝错误的密码和电子邮件信息。一旦受害者输入了正确的信息,钓鱼页面就会推送一条账户真实性经过认证的信息以迷惑受害者。黑客以此达到欺诈、窃取信息的目的。

来源:

https://www.bleepingcomputer.com/news/security/verified-twitter-accounts-hacked-to-send-fake-suspension-notices/

黑客利用入侵的 Twitter 账户展开网络钓鱼欺诈

https://www.bleepingcomputer.com/news/security/verified-twitter-accounts-hacked-to-send-fake-suspension-notices/

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247494236&idx=1&sn=09eec49c171f09d3d53059adbc2d99ec&chksm=cfca8948f8bd005e49d25fb858728229be9d5978dff87357f1dd6fe06a54af87dca9040e9c3d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh