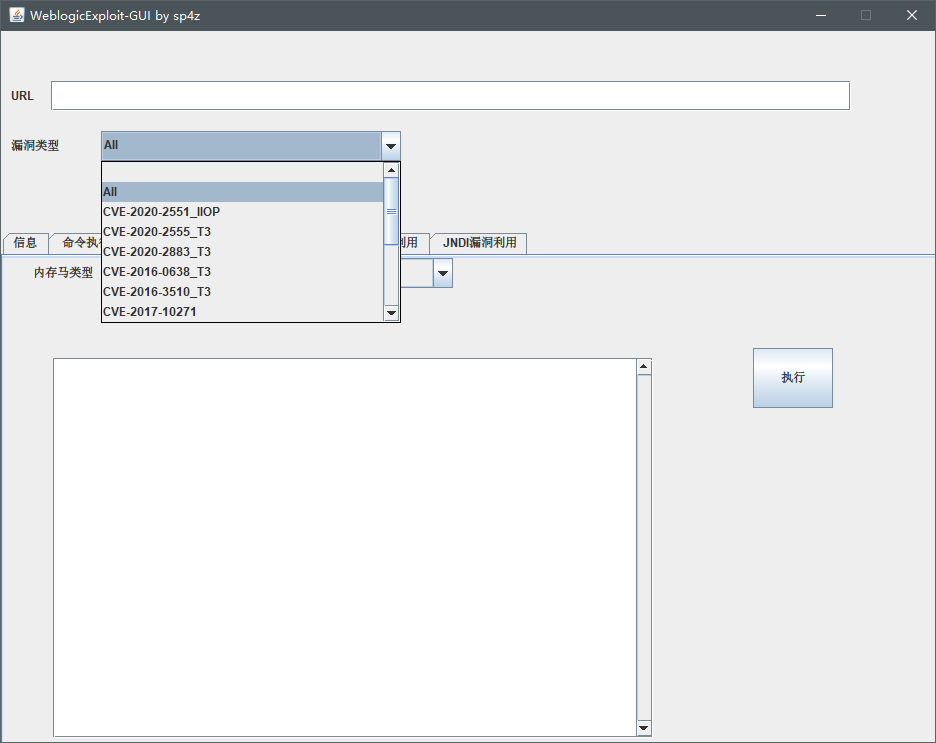

支持利用漏洞类型:

- CVE-2020-2551

- CVE-2020-2555

- CVE-2020-2883

- CVE-2016-3510

- CVE-2016-0638

- CVE-2017-10271

- Jdk7u21

- CVE-2017-3248(JRMP)

- CVE-2018-2628(JRMP)

- CVE-2018-2893(JRMP)

- CVE-2018-3245(JRMP)

- CVE-2018-3181(JNDI)

- CVE-2020-14882未授权访问+CVE-2021-2109(JNDI)

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

原理:利用反序列化链式执行注入内存马代码,目前可以注入蚁剑CustomFilter和冰蝎Servlet

利用vulfocus环境测试

注入冰蝎内存马

注入蚁剑内存马

原理:利用反序列化链式执行代码,自动遍历目录并上传文件,目前可以上传哥斯拉和冰蝎马。

利用vulfocus环境测试

写入哥斯拉

写入冰蝎

原理:

- T3和IIOP类型漏洞通过绑定RMI实例实现命令执行

- XMLDecoder类型漏洞通过从线程中获取response来进行回显

在VPS上启动JRMP服务,然后填入ip和端口即可

填入jndi注入的url,如

ldap://127.0.0.1:9999/object