BlackCat 勒索软件,也称为 ALPHV,是一种普遍的威胁,也是日益增长的勒索软件即服务 (RaaS) 经济的典型代表。值得注 2022-6-24 12:0:0 Author: www.4hou.com(查看原文) 阅读量:37 收藏

BlackCat 勒索软件,也称为 ALPHV,是一种普遍的威胁,也是日益增长的勒索软件即服务 (RaaS) 经济的典型代表。值得注意的是,它的非传统编程语言(Rust)、多个目标设备和可能的入口点,以及与大量威胁活动组的关联。虽然 BlackCat 的到达和执行因部署它的攻击者而异,但结果是相同的。即目标数据被加密,并泄露未缴纳赎金用户的隐私,及“双重勒索”。

BlackCat 于 2021 年 11 月首次被发现,最初成为头条新闻,因为它是最早用 Rust 编程语言编写的勒索软件家族。通过使用现代语言作为其有效负载,该勒索软件试图逃避检测,尤其是传统的安全解决方案。 BlackCat 还可以针对多个设备和操作系统发起攻击。 Microsoft 已观察到针对 Windows 和 Linux 设备以及 VMWare 实例的成功攻击。

如上所述,RaaS附属模型由多个攻击者组成:访问代理,他们攻击网络并维护持久性,开发工具的RaaS操作员,以及RaaS附属机构,这些机构在最终发布勒索病毒之前,会进行其他活动,比如在网络上横向移动和窃取数据。因此,作为一个RaaS有效负载,BlackCat进入目标组织网络的方式是不同的,这取决于部署它的RaaS附属机构。例如,虽然这些攻击者的常见入口向量包括远程桌面应用程序和被攻击的凭据,但我们也看到了一个攻击者利用Exchange服务器漏洞来获得目标网络访问。此外,至少有两个已知的附属公司正在采用BlackCat: DEV-0237(以前部署 Ryuk、Conti 和 Hive)和 DEV-0504(以前部署 Ryuk、REvil、BlackMatter 和 Conti)。

这种变化和采用显着增加了组织遇到 BlackCat 的风险,并在检测和防御它方面带来挑战,因为这些攻击者和组织有不同的策略、技术和程序 (TTP)。因此,没有两个 BlackCat 的部署看起来相同。

人为操作的勒索软件攻击(例如部署 BlackCat 的那些攻击)继续发展,并且仍然是攻击者通过攻击获利的首选方法之一。组织应考虑使用 Microsoft 365 Defender 等综合解决方案补充其安全最佳实践和策略,该解决方案提供与各种威胁信号相关联的保护功能,以检测和阻止此类攻击及其后续活动。

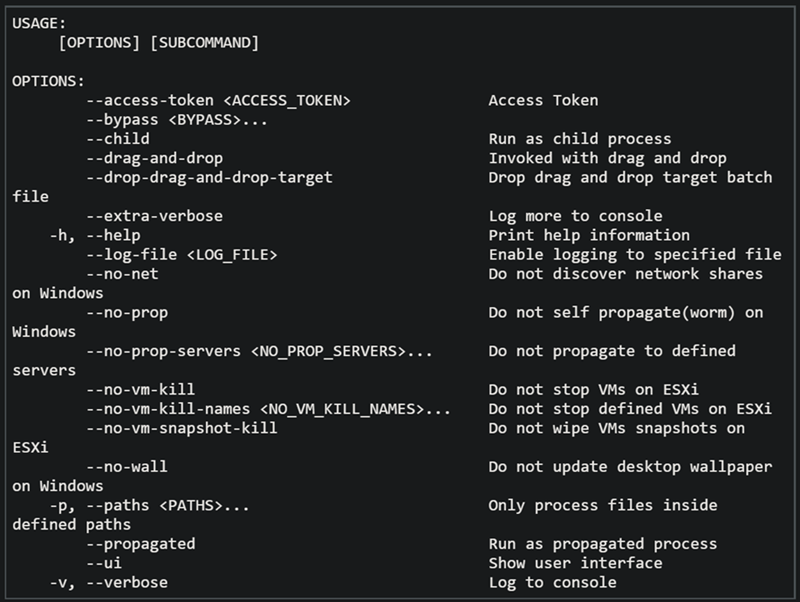

BlackCat 有效负载部署选项

BlackCat有效负载可以运行的命令列表

用户帐户控制 (UAC) 绕过

BlackCat 可以绕过 UAC,这意味着即使负载从非管理员上下文中运行,它也会成功运行。如果勒索软件没有以管理权限运行,它会在 dllhost.exe 下运行一个辅助进程,该进程具有加密系统上最大数量的文件所需的足够权限。

域和设备枚举

勒索软件可以确定给定系统的计算机名称、设备上的本地驱动器以及设备上的 AD 域名和用户名。该恶意软件还可以识别用户是否具有域管理员权限,从而提高其勒索更多设备的能力。

自我传播

BlackCat 发现所有连接到网络的服务器。该过程首先广播 NetBIOS 名称服务 (NBNC) 消息来检查这些附加设备。然后,勒索软件尝试使用配置中指定的凭据通过 PsExec 在应答服务器上复制自身。

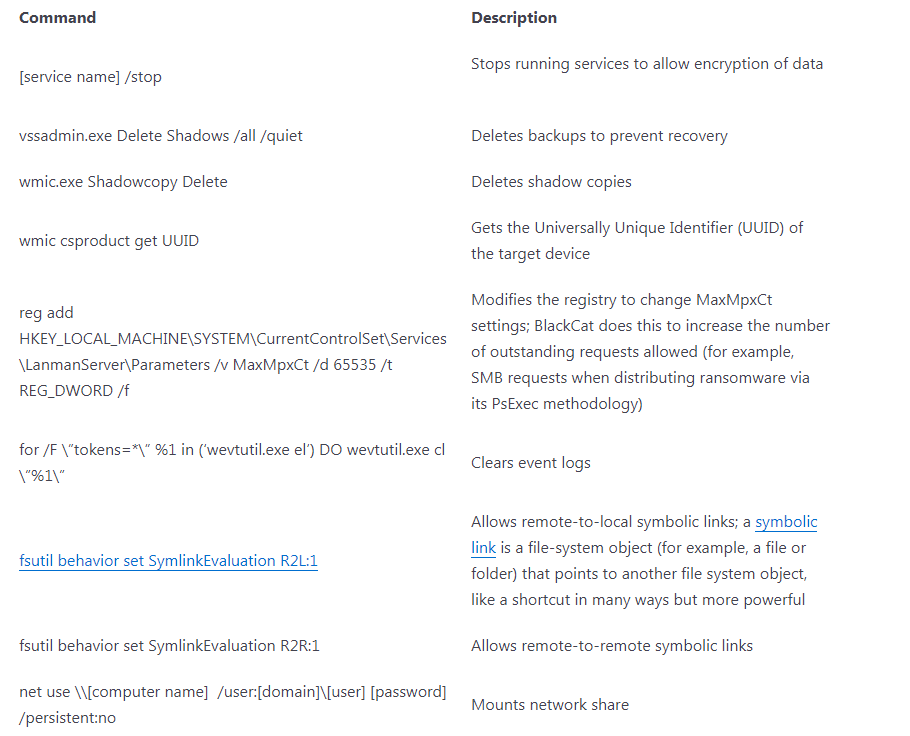

阻碍恢复的办法

BlackCat 有许多阻碍恢复的办法。以下是有效负载可能启动的命令及其用途:

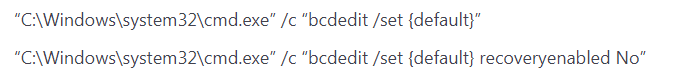

修改引导加载程序

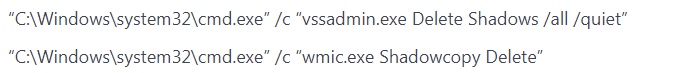

删除卷影副本

清除 Windows 事件日志

识别可能导致 BlackCat 勒索软件的攻击

与 RaaS 模型一致,攻击者利用 BlackCat 作为其正在进行的活动的额外负载。虽然它们的 TTP 基本保持不变(例如,使用 Mimikatz 和 PsExec 等工具部署勒索软件有效负载),但与 BlackCat 相关的攻击具有不同的入口向量,具体取决于进行攻击的勒索软件附属机构。因此,这些攻击的勒索步骤也可能明显不同。

例如,部署 BlackCat 的一家附属机构利用未打补丁的 Exchange 服务器或使用被盗凭据访问目标网络。

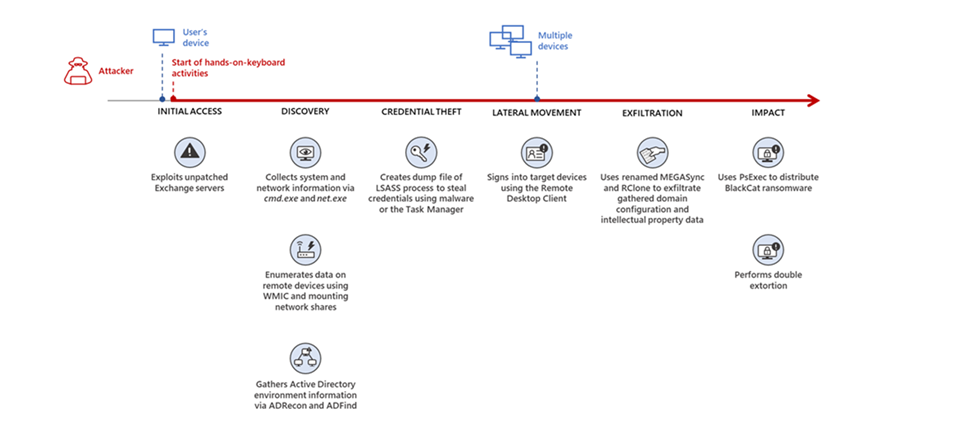

案例研究1:通过未打补丁的Exchange进入

在此案例中,攻击者利用未打补丁的Exchange服务器进入目标组织。

通过Exchange漏洞利用观察到BlackCat勒索软件攻击链

在利用Exchange漏洞时,攻击者启动了以下发现命令,以收集有关他们攻击的设备信息:

Cmd.exe,ver,systeminfo ——用于收集操作系统信息;

net.exe——确定环境中的域计算机、域控制器和域管理员;

执行这些命令后,攻击者浏览目录并发现了一个密码文件夹,该文件夹授予他们访问帐户凭据的权限,他们可以在攻击的后续阶段使用。他们还使用 del 命令删除与他们最初的泄露活动相关的文件。

然后,攻击者利用网络使用和窃取的凭证来安装一个网络共享,并开始使用多种方法的组合来寻找潜在的横向移动目标。首先,他们使用之前收集的设备名称作为节点的WMIC.exe,启动命令whoami /all,并ping google.com以检查网络连接。然后,结果的输出被写入挂载的共享上的.log文件。其次,攻击者使用PowerShell.exe和cmdlet Get-ADComputer以及一个过滤器来收集最后一次登录事件。

扩大攻击面

两天半后,攻击者通过交互式登录使用泄露的凭据登录了他们在初始发现工作中发现的目标设备。他们选择了一种凭据盗窃技术,该技术不需要删除防病毒产品可能检测到的 Mimikatz 之类的文件。相反,他们打开了 Taskmgr.exe,创建了 LSASS.exe 进程的转储文件,并将文件保存到 ZIP 压缩文件中。

攻击者使用 ADRecon (ADRecon.ps1) 的 PowerShell 脚本版本继续他们之前的发现工作,该工具旨在收集有关 Active Directory (AD) 环境的大量信息。攻击者使用网络扫描工具跟进此操作,该工具在服务器消息块 (SMB) 和远程桌面协议 (RDP) 上打开与组织中设备的连接。对于发现的设备,攻击者试图导航到各种网络共享,并使用远程桌面客户端 (mstsc.exe) 登录这些设备,再次使用泄露的帐户凭据。

这些行为持续了好几天,攻击者登录整个组织的众多设备,转储凭据,并确定他们可以访问哪些设备。

窃取并公开信息

在攻击者登录的许多设备上,他们试图从该组织收集和窃取大量数据,包括域设置、信息和知识产权。为此,攻击者使用了MEGAsync和Rclone,它们被重命名为合法的Windows进程名称(例如,winlogon.exe, mstsc.exe)。

提取区域信息以识别横向运动目标

收集域信息允许攻击者进一步进行攻击,因为所述信息可以识别横向移动的潜在目标,或帮助攻击者发现勒索病毒有效负载的目标。为此,攻击者再次使用带有大量 PowerShell cmdlet 的 ADRecon.ps1,例如:

Get-ADRGPO——获取域中的组策略对象 (GPO);

Get-ADRDNSZone——获取域中的所有 DNS 区域和记录;

Get-ADRGPLink——获取应用于域中管理范围的所有组策略链接;

此外,攻击者释放并使用ADFind.exe命令来收集个人、计算机、组织单位和信任信息,并ping通数十个设备来检查连接。

双重勒索

为了双重勒索,攻击者以SQL数据库为目标,收集数据。他们还浏览了他们可以访问的每个设备的目录和项目文件夹,然后窃取了他们在这些设备中找到的数据。

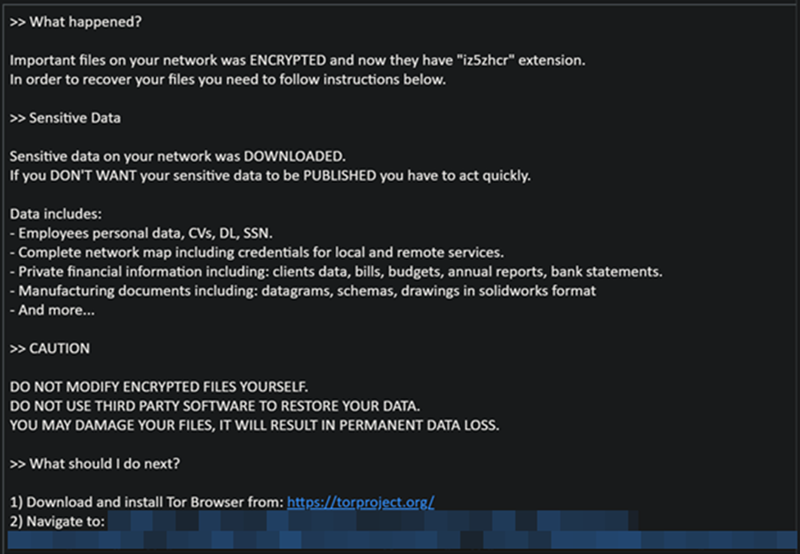

赎金要求

攻击者从最初的攻击到部署勒索软件足足花了两周时间,因此,有必要对警报活动进行分类和检查,以了解攻击者从他们的活动中获得的账户和访问范围。使用PsExec.exe传播勒索软件负载被证明是最常见的攻击方法。

成功感染后,BlackCat显示的赎金提示

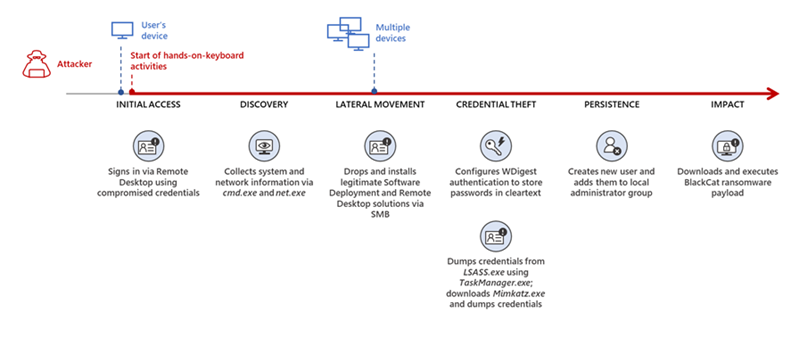

案例研究2:通过盗窃的凭证发起攻击

在这个案例中,研究人员发现了一个勒索软件附属公司通过一个面向互联网的远程桌面服务器使用被攻击的凭据登录获得了对环境的初始访问权。

通过被盗凭证观察到BlackCat勒索软件攻击链

扩大攻击面

一旦攻击者获得对目标环境的访问权,他们就使用SMB复制并启动Total Deployment Software管理工具,从而允许远程自动化软件部署。安装此工具后,攻击者使用它安装远程桌面软件应用程序 ScreenConnect(现称为 ConnectWise)。

窃取凭据

ScreenConnect用于在设备上建立远程会话,允许攻击者进行交互控制。在他们的控制下,攻击者使用cmd.exe来更新注册表,以允许通过WDigest进行明文认证,从而节省了攻击者不需要破解密码哈希值的时间。不久之后,他们使用任务管理器转储lasss .exe进程来窃取密码,现在是明文形式。

八小时后,攻击者重新连接到设备并再次窃取凭据。然而,这一次,他们放弃并启动了 Mimikatz 用于凭证盗窃例程,可能是因为它可以获取存储在 LSASS.exe 之外的凭证。攻击者随后退出。

持久性和加密

之后,攻击者使用他们新创建的用户帐户登录,并开始释放和启动勒索软件有效载荷。此帐户还将作为 ScreenConnect 及其在环境中的其他立足点之外的额外持久性手段,以允许他们在需要时重新建立自己的存在。如果访问权限未完全修复,勒索软件攻击者不会两次勒索同一组织。

Chrome.exe 用于导航到托管 BlackCat 有效负载的域。值得注意的是,文件夹结构包括组织名称,表明这是专门为组织预先准备的有效负载。最后,攻击者在设备上启动了 BlackCat 有效载荷来加密其数据。

勒索软件附属机构部署 BlackCat

除了前面讨论的事件外,我们还观察到与勒索软件部署相关的两个最多产的附属组织已转向部署 BlackCat。负载切换是一些RaaS附属公司的典型做法,以确保业务连续性或有更好的利润可能性。不幸的是,对于组织而言,这种采用进一步增加了检测相关威胁的挑战。

Microsoft 将这些附属组织命名为 DEV-0237。 DEV-0237 也称为 FIN12,该组织以传播Hive、Conti 和 Ryuk 勒索软件而闻名。研究人员观察到,该组织从2022年3月开始将BlackCat加入了他们的分布式有效负载清单。他们从上次使用的有效负载 (Hive) 切换到 BlackCat 被怀疑是由于围绕后者解密方法的公开讨论。

DEV-0504是另一个活跃的附属组织,我们看到他们转向BlackCat进行勒索软件攻击。像许多RaaS附属组一样,在DEV-0504攻击中可能会观察到以下TTP:

可能涉及附属机构远程登录到凭据被攻击的设备的入口向量,例如登录到运行允许远程工作的软件解决方案的设备;

攻击者利用他们的访问权限对域进行发现;

可能使用初始被盗帐户的横向移动;

使用 Mimikatz 和 Rubeus 等工具窃取凭据;

DEV-0504 通常会使用 StealBit 等恶意工具从组织中窃取他们入侵的设备上的数据——通常称为“send.exe”或“sender.exe”。然后使用 PsExec 传播勒索软件有效负载。观察到该组织在 2021 年 12 月开始采用 BlackCat 之前交付了以下赎金:

BlackMatter;

Conti;

LockBit 2.0;

Revil;

Ryuk;

BlackCat勒索软件的缓解措施

BlackCat勒索软件攻击已经变得越来越流行,因为它们通过RaaS附属模型不断增长的工业化和双重勒索的增加趋势。我们所观察到的与“BlackCat”勒索软件相关的事件利用了这两个因素,使得这种威胁对传统的安全和防御方法来说是持久的,这些方法只专注于检测勒索软件的有效负载。因此,组织必须改变他们的防御策略,以防止端到端攻击链。如上所述,虽然攻击者的入口点可能不同,但他们的 TTP 基本保持不变。此外,这些类型的攻击继续利用组织糟糕的错误配置来发起攻击。

截至目前,在观察到的与BlackCat相关的事件中,勒索软件附属机构的常见入口是通过被泄露的凭证来访问面向互联网的远程访问软件和未打补丁的Exchange服务器。因此,维护人员应该检查其组织的身份,仔细监视外部访问,并在其环境中找到易受攻击的Exchange服务器,以便尽快进行更新。

本文翻译自:https://www.microsoft.com/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh