官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Bleeping Computer 网站披露,MEGA 发布了一个安全更新,以解决一系列可能会暴露用户数据的严重漏洞。据悉,即使用户数据以加密形式存储,仍存在安全风险。

MEGA 总部位于新西兰,主要提供云存储和文件托管服务,拥有来自 200 多个国家的超过 2.5 亿注册用户。根据统计,用户总共上传了约 1200 亿个不同的文件,大小达到了 1000 PB。

最近,瑞士苏黎世联邦理工学院的研究人员发现 MEGA 加密方案中存在安全漏洞,该漏洞允许他们访问用户的加密数据。2022 年 3 月 24 日,研究人员本着负责的态度向该公司报告了漏洞。

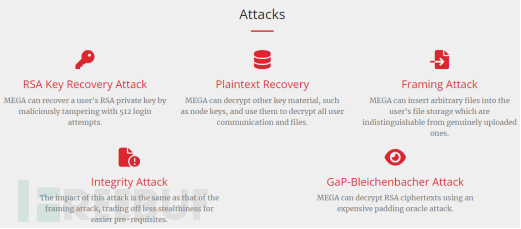

在研究漏洞的过程中,研究人员发现了五种可能针对用户数据的攻击,这些攻击主要依赖于同等数量的漏洞,但它们有一个共同点,都依赖于窃取和破译一个RSA密钥。

研究人员发现的五种攻击(苏黎世联邦理工学院)

目前,MEGA 还没有发现因为漏洞导致用户账户或数据泄露的事件,但漏洞的出现对MEGA服务的数据安全承诺造成了巨大冲击。

解密MEGA

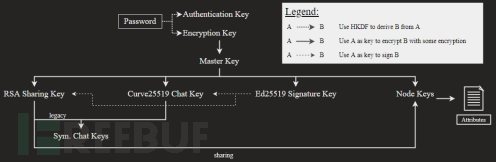

MEGA 主要是使用一个用户控制的端对端加密(UCE)系统来保护用户数据,该系统的基础是根据用户的常规登录密码生成的加密密钥。

之后,通过随机过程生成主密钥,并用于后续加密密钥子集,其中主要包括 RSA 密钥对、用于聊天功能的 Curve 密钥、Ed 签名密钥和节点密钥等,每个用户的 RSA 密钥都存储在 MEGA 的服务器上,并没有完整性的保护。

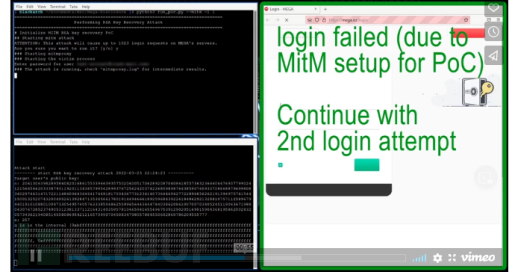

苏黎世联邦理工学院的团队发现了一种新方法,可以进行中间人攻击,从而恢复目标 MEGA 账户的 RSA 密钥。研究人员还发布了以下概念验证视频(文中为视频部分片段截图,原视频请点击文末链接观看)。

通过安全人员研究发现,这种攻击依赖于通过比较进行的主要因素猜测,并且需要至少 512 次登录尝试才能起作用。此外,攻击者必须进入 MEGA 的服务器才能实施攻击。这样的话,对于外部攻击者来说,显然是非常困难,但对于不道德的 MEGA 员工来说,就没有那么大挑战了。

研究人员表示,一旦目标账户的 RSA 密钥泄露了用户的密文,攻击者就可以反向恢复主密钥的 AES-ECB 明文,然后解密整个密钥子集。最终,攻击者可以解密存储在 MEGA 云上的用户数据,以明文形式访问聊天记录,甚至向账户的存储库上传新内容。

漏洞产生的影响和补救措施

目前,MEGA 已经修复了可导致所有客户端上用户数据解密的两个漏洞(RSA 密钥恢复和明文恢复),缓解了第三个漏洞(框架),并计划在即将发布的更新中解决剩余的两个已经发现问题。

值得注意的是,这些修复并不是完美的对策,但好在不会影响用户体验,也不需要用户重新加密他们存储的数据、更改密码或创建新密钥。

MEGA 云服务提供商表示,尽管发现的密码漏洞影响范围很广,但幸运的是漏洞可利用性的门槛非常高。另外,提供商强调,无论是内部人员还是外部人员,都没有任何用户帐户或数据被不当访问的迹象。

参考文章:

https://www.bleepingcomputer.com/news/security/mega-fixes-critical-flaws-that-allowed-the-decryption-of-user-data/