路由器(Router)是连接两个或多个网络的硬件设备,在网络间起网关的作用,是读取每一个数据包中的地址然后决定如何传送的专用智能性的网络设备。它能够理解不同的协议,例如某个局域网使用的以太网协议,因特网使用的TCP/IP协议。

路由器经常会成为被黑客攻击和感染的目标,并被用来渗透本地网络。自新冠疫情人们居家办公开始以来,路由器安全受到了更多的关注。许多公司为员工引入了远程办公,其中一些人再也没有回到办公室。如果说在大流行之前很少有人在家工作,那么现在在家工作的人的数量越来越多。

因此,攻击者现在将家庭路由器视为企业网络的网关,而公司则是潜在的攻击载体。近年来,网络设备中发现的漏洞数量急剧增加,这证明了网络设备受到越来越多的关注。

路由器的漏洞

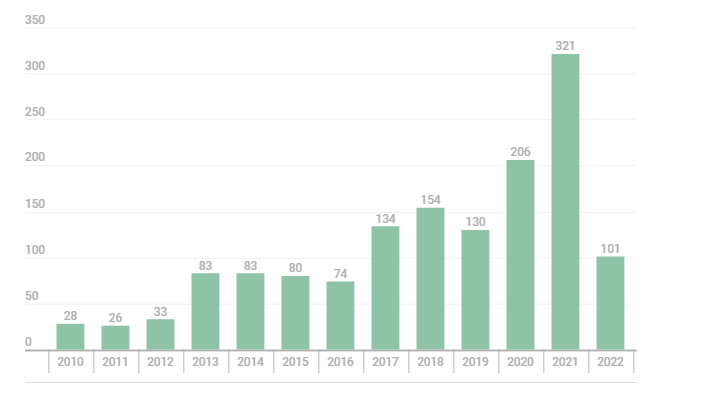

根据 cve.mitre.org 的数据,在过去十年中,从移动设备到工业设备的各种路由器中发现的漏洞数量不断增加。然而,随着远程工作趋势的出现。在2020年至2021年期间,共发现500多个路由器漏洞。

2010-2022期间发现的路由器漏洞数量

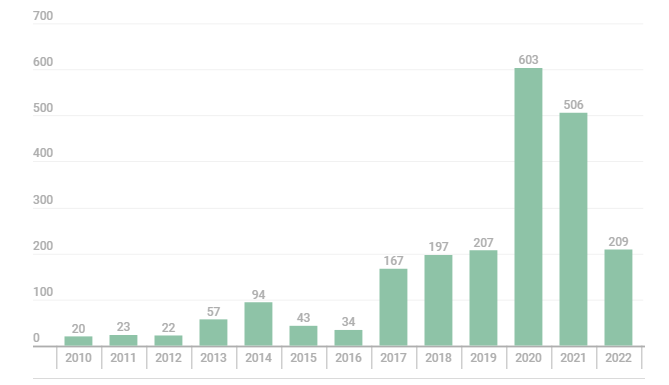

nvd.nist.gov 网站提供了不同的数据,但它们也显示 2020 年和 2021 年发现的路由器漏洞数量显着增加。

2010-2022期间发现的路由器漏洞数量

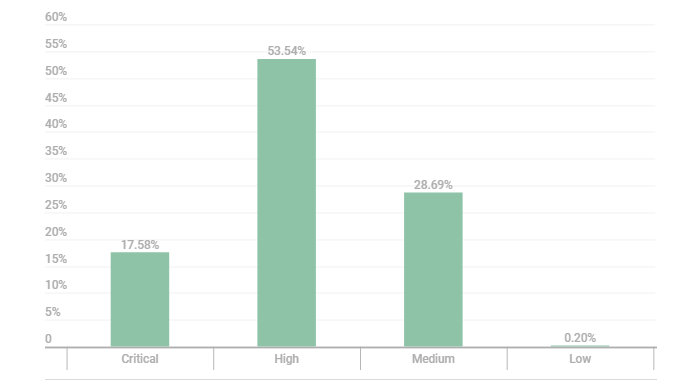

通过分析nvd.nist.gov关于路由器漏洞的数据,我们计算出18%是关键的,超过一半(53.5%)是高优先级的。

2021 年路由器漏洞的优先级分布

关键漏洞是网关中的漏洞,入侵者可以通过这些漏洞侵入家庭或公司网络。它们使路由器更容易被黑客入侵,从而有机会获得全面的密码保护功能(例如 CAPTCHA 或有限的登录尝试次数)、运行第三方代码、绕过身份验证、向路由器发送远程命令甚至禁用它。例如,在 2022 年初,一名安全研究人员通过利用关键路由器和其他网络设备中未修补的漏洞,有效地切断了整个朝鲜的互联网。

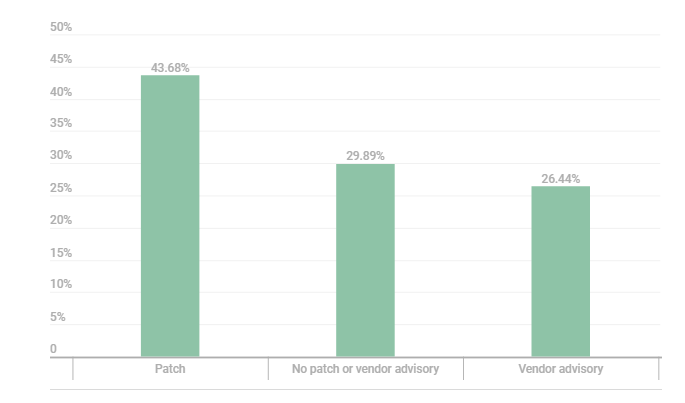

不幸的是,并不是所有的供应商都急于修复关键的漏洞。截至撰写本文时,在2021年发布的87个关键漏洞中,超过四分之一(29.9%)的漏洞未被补丁或供应商报告:

2021年路由器厂商对产品漏洞的回应

请注意图表中的第三列:2021 年发布的所有关键路由器漏洞中有 26% 收到了供应商咨询。这些建议并不总是附带完整的补丁。在某些情况下,他们只建议易受攻击设备的所有者联系支持人员。

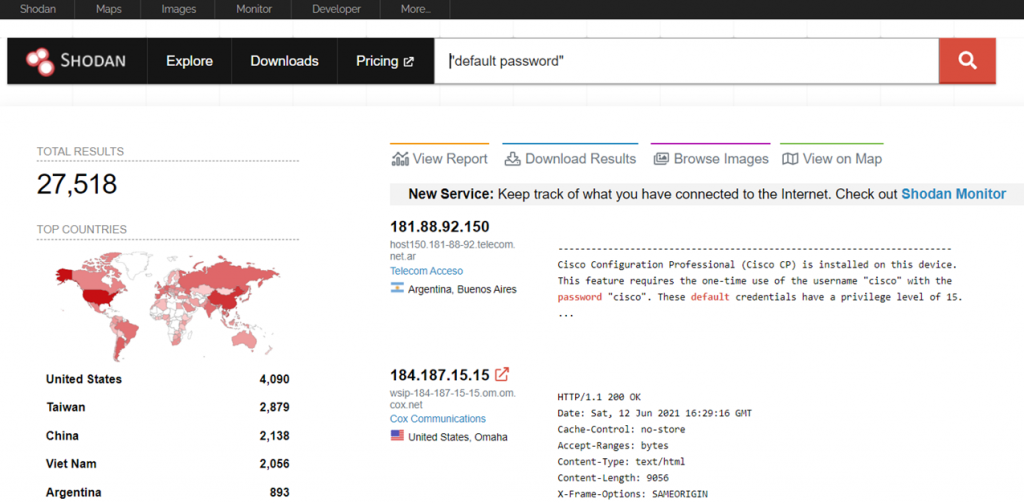

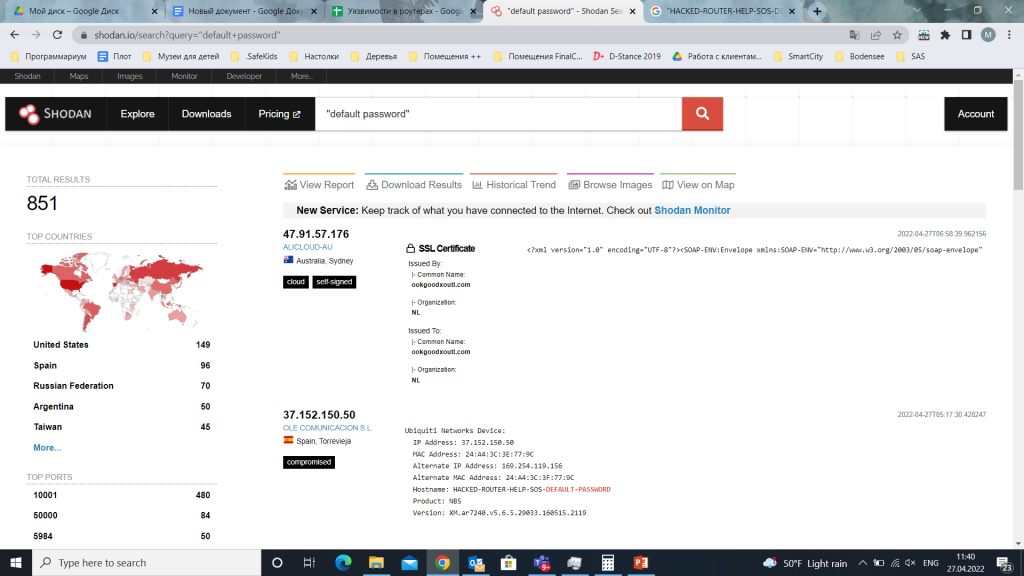

此外,尽管员工们或多或少已经掌握了保护笔记本电脑、台式电脑甚至移动设备的方法,但他们可能不知道如何应对针对路由器的攻击。根据英国公司Broadband Genie的一项调查,48%的用户根本没有改变路由器的任何设置,甚至包括控制面板和Wi-Fi网络密码。73%的人认为没有理由进行设置,20%的人不知道怎么做。尽管如此,路由器安全的情况正在逐渐改善:如果去年夏天 Shodan.io 使用默认密码搜索智能设备的点击量超过 27000 次,那么 2022 年 4 月的类似搜索仅返回 851 次。此外,大多数这些路由器的名称为 HACKED-ROUTER-HELP-SOS-DEFAULT-PASSWORD,表明它们已经被攻击。

2021 年 6 月 Shodan.io 搜索“默认密码”的结果

2022 年 4 月 Shodan.io 搜索“默认密码”的结果

这些结果很可能是由于许多供应商开始为每个单独的设备创建唯一的随机密码,而不是为所有设备创建标准的默认密码,任何人都可以使用。

以路由器为目标的恶意软件

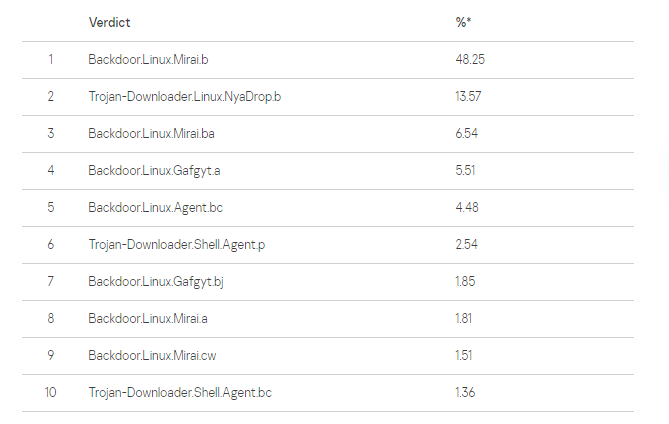

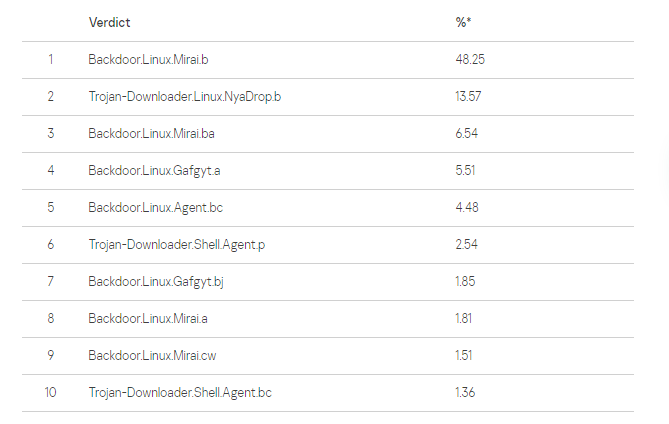

为了找出攻击者攻击路由器的原因,我们首先要看看2021年物联网上测到的十大恶意软件。

2021 年,此恶意软件的攻击占对卡巴斯基物联网蜜罐的所有攻击的百分比

如表所示,大约一半的攻击属于Mirai家族。早在2016年就被发现,它仍然是感染物联网设备最常见的恶意软件。这种由路由器、智能摄像头和其他联网设备组成的僵尸网络是最持久的,因为受感染的设备无法通过任何防护技术治愈,而且用户通常不会注意到有什么地方出了问题。

Mirai僵尸网络最初是为对Minecraft服务器进行大规模DDoS攻击而设计的,后来被用于攻击其他资源。在其源代码发布后,攻击者开始传播它并使用受 Mirai 感染的设备进行 DDoS 攻击。

Mirai并不是唯一一个攻击路由器的DDoS恶意软件。2021年9月,俄罗斯公司Yandex、Sber和其他公司受到了迄今为止观察到的最大的DDoS攻击,攻击使用的是由MikroTik路由器组成的新的僵尸网络。研究人员将这种僵尸网络命名为Meris。据信,有20 - 25万台设备感染了这种新的恶意软件。

因此,攻击路由器的主要目标之一就是将它们招募到僵尸网络中以进行大规模的 DDoS 攻击。

但是我们不应该忘记路由器的主要功能:充当从本地网络到互联网的网关。攻击者可以侵入路由器,从而进入用户或公司的网络。

但是我们不应该忘记路由器的主要功能:作为从局域网到互联网的网关。攻击者可以侵入路由器,进入用户或公司的网络。这样的攻击在规模上比创建DDoS僵尸网络要小,因此它们不在最常见的路由器威胁名单中。也就是说,它们对公司来说,比 Mirai 造成的危险更多。

例如,有报道称 Sandworm APT 组织对小型办公室/家庭办公室 (SOHO) 网络设备进行了攻击。网络犯罪分子使用 Cyclops Blink 恶意软件感染了 WatchGuard 和华硕设备。尽管我们无法确定他们接下来打算做什么,但即使在出厂重置后,该恶意软件仍会保留在固件中,并使攻击者可以远程访问受感染的网络。

总结

近年来,人们对路由器安全越来越关注,主要是因为他们认为保护路由器是普通用户无法完成的任务。与此同时,远程工作允许攻击者通过利用员工家庭网络中的安全漏洞来渗透公司的基础设施。对于攻击者来说,这是一个令人垂涎的目标。

如果你想确保家庭路由器的安全,或为远程员工制定安全指南,我们建议如下:

1.将默认密码改为强密码(即长密码和复杂密码)。

2.禁用远程访问。为此,只需在接口中找到该设置并取消选中Remote Access。如果需要远程访问,在不使用时禁用它。

3.一定要更新固件。在购买路由器之前,请确保供应商定期发布固件更新,并及时安装在设备上。

4.为提高安全性,请使用静态 IP 地址并关闭 DHCP,并使用 MAC 过滤保护 Wi-Fi。所有这些都会使攻击过程变得更长、更复杂,因为你需要手动设置任何其他设备连接。但是攻击者要进入本地网络要困难得多。

本文翻译自:https://securelist.com/router-security-2021/106711/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh