官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

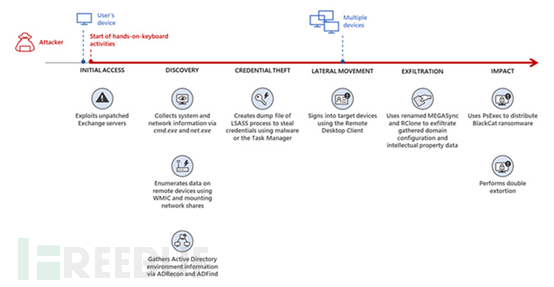

近日,微软发出了一则警告,称“黑猫”勒索软件(BlackCat)正利用未打补丁的Exchange服务器漏洞来获取对目标网络的访问权限。获得入口点后,攻击者会迅速收集有关受感染机器的信息,然后进行凭证盗窃与横向移动活动,最后获取受害者的信息与资料并释放勒索软件的有效载荷。

微软365防御威胁情报团队(Microsoft 365 Defender Threat Intelligence Team)在本周发布的一份报告中称,整个事件已持续了整整两周时间。研究人员表示:“在我们观察到的另一个事件中,我们看到一个勒索软件附属机构通过一个面向互联网的远程桌面服务器使用受损凭据登录,从而获得了对环境的初始访问权限。”

“黑猫”也被称为ALPH或Noberus,在超活跃勒索软件(hyperactive ransomware)这一领域算是比较新的成员,它也被认为是第一个用Rust编写的跨平台勒索软件之一。这也向我们表明了一种趋势,即攻击者正转向到不常见的编程语言,以试图逃避检测。

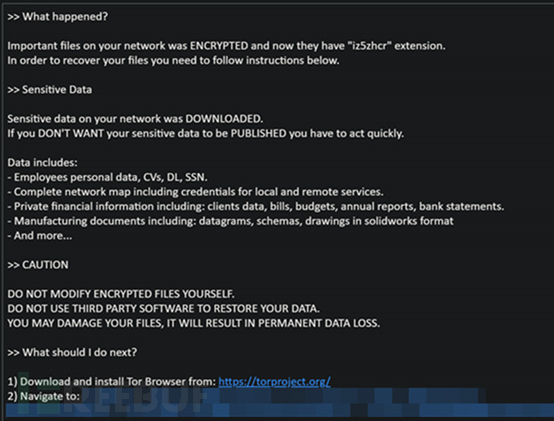

“勒索软件即服务”(RaaS)模式已被证明是一个利润丰厚的零工经济式网络犯罪生态系统,由三个不同的关键参与者组成:①访问代理 (IAB),他们破坏网络并使之持续;②开发和维护勒索软件操作的运营商;③附属机构,他们从IAB购买访问权限以部署实际的有效荷载。在RaaS框架下,无论采用何种不同的初始访问向量,最终都会致使目标数据的泄露和加密,然后作为所谓的双重勒索的一部分而扣押赎金。

据美国联邦调查局(FBI)发布的警报,勒索软件BlackCat自2021年11月首次被发现以来,截至2022年3月,全球已有至少60个实体遭受了它的攻击。此外,微软方面表示,“两个最活跃的”附属机构当前正与其他勒索软件家族,像Hive, Conti, REvil和LockBit 2.0,共同传播勒索软件BlackCat。

这其中包括了DEV-0237(又名FIN12)以及 DEV-0504。DEV-0237是一个以经济利益为动机的攻击者,其最后一次出现在公众视野是于2021年10月对美国医疗保健部门发动了攻击。而DEV-0504自2020年以来一直活跃,并且它具有在RaaS程序关闭时能够转移有效负载的能力。

“2022年1月在能源行业公司中部署BlackCat勒索软件就是DEV-0504做的”,微软的研究人员说道,“大约就在那一时间,DEV-0504还同时部署了BlackCat对时尚、烟草、IT和制造业等行业的公司发动攻击。”

参考来源:

https://thehackernews.com/2022/06/blackcat-ransomware-gang-targeting.html#google_vignette