最近,苹果公司在一年一度的全球开发者大会上正式发布了最新版本的 Ventura 操作系统。MacOS Ventura,也被称为 macOS 13,预计将在今年秋天 9 月份的发布会上正式发布。全新的Ventura系统整合了强大生产力工具、连续互通等令人惊艳的新功能,届时 iPhone 手机可以直接用作 Mac 电脑的摄像头。

苹果在macOS Ventura 系统中引入了快速安全响应特征,可以在无需整个操作系统版本更新的同时来安装安全补丁。该特征允许将系统关键安全更新与普通的软件更新分割开,系统安全更新可以自动完成,因此用户可以应对一些潜在的在野安全攻击。快速安全响应特征可以在无需系统重启的情况下,让系统保持最新的安全状态。其实,苹果早在 iOS 14.5 系统中就测试了类似的功能。

安全功能详细介绍

与往常一样,Apple 增加了一些引人注目的新功能例如 Stage Manager 查看模式和在 Spotlight 搜索结果中使用 Quick Look 的功能,但macOS Ventura还有一些更有趣的、潜在的颠覆性变化,这些变化很少受到关注。在这篇文章中,我们重点介绍了企业安全团队和 Mac 管理员会感兴趣的七大变化。

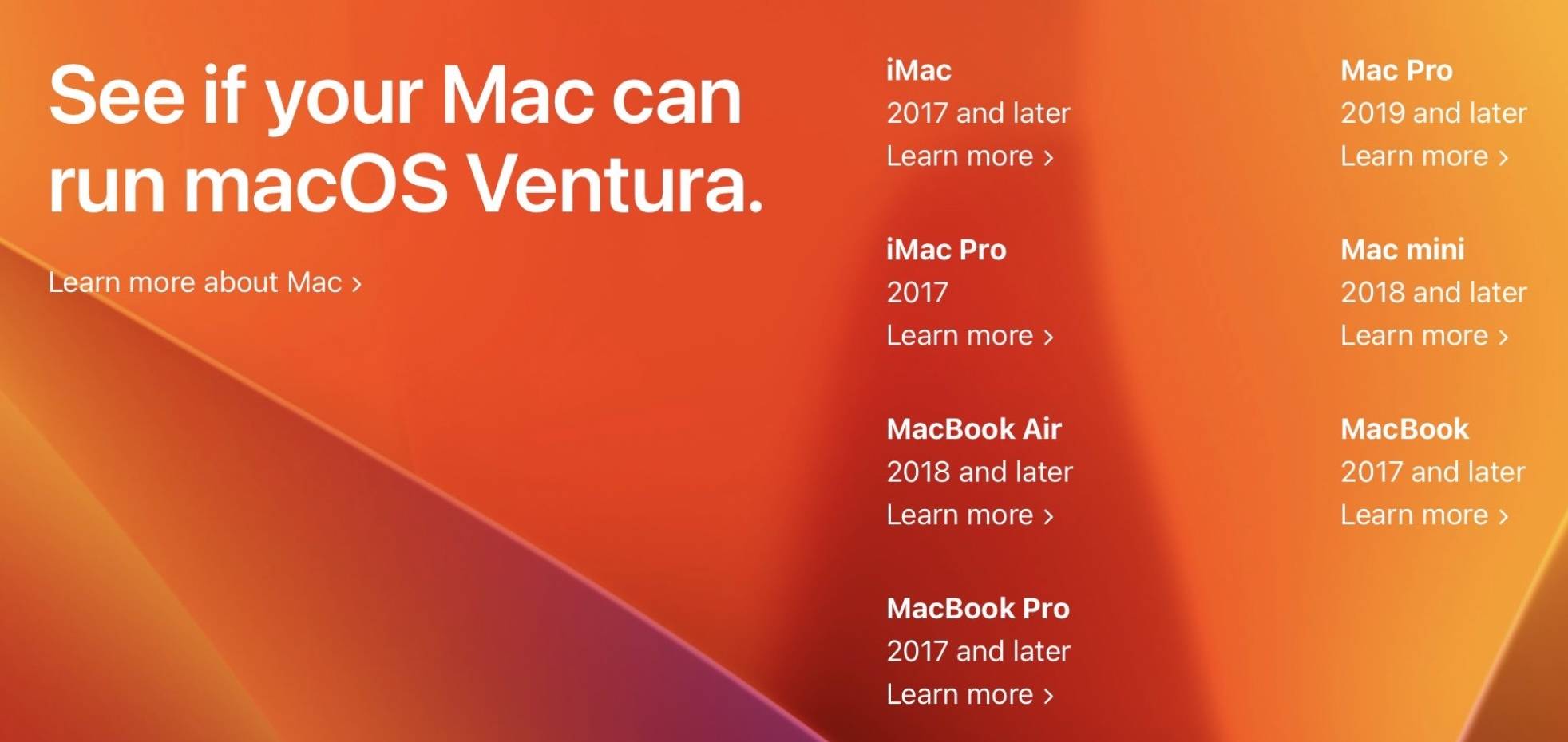

对于那些想要采用新操作系统的人来说,一个新的操作系统有时意味着新的硬件必须和它相匹配。

你的Mac电脑兼容 Ventura 系统吗?

只要硬件设备支持,目前所有版本的 macOS 都可以免费更新至 Ventura。如果你想详细了解你的Mac设备是否与Ventura系统兼容,可以参考以下支持Ventura系统的设备列表:

MacBook:2017 年之后的设备;

MacBook Air:2018 年之后的设备;

MacBook Pro:2017 年之后的设备;

Mac Mini:2018 年之后的设备;

iMac:2017 年之后的设备;

iMac Pro:2017 年之后的设备;

Mac Pro:2019 年之后的设备。

默认情况下,macOS 不允许任何没有开发者许可的旧程序运行。相反,系统会要求用户更改安全设置以允许应用程序运行。此功能称为 Gatekeeper,它可以很好地保护用户的 Mac 免受未经授权的软件的攻击。但是,如果你从互联网上下载了受信任的应用程序,并且 Mac 不允许它运行,这也可能很烦人。要启用该应用程序,只需转到系统偏好设置 > 安全和隐私。在这里,你将看到启用特定应用程序运行(一次性)或完全更改设置以允许任何应用程序在 Mac 上运行的选项。如果你想执行后者,只需选择“允许下载的应用程序”下的“任意位置”以禁用 Gatekeeper。

Gatekeeper 是 Apple 在其检查、阻止和删除模型中的第一道防线。Gatekeeper能够确保默认情况下仅受信任的软件可在用户的 Mac 上运行。当用户从 App Store 之外的地方下载并打开软件、插件或安装器软件包时,门禁会验证该软件是否来自可识别的开发者、经过 Apple 公证、不含已知的恶意内容且未被修改。如果恶意软件已侵入 Mac,macOS 还包含修复感染的技术。恶意软件移除工具 (MRT) 是 macOS 中的一个引擎,可基于 Apple 自动发布的更新(作为系统数据文件自动更新和安全性更新的一部分)来修复感染。除了监视生态系统中的恶意软件活动以便可以撤销开发者 ID(如果适用)和发布 XProtect 更新,Apple 还会发布 MRT 更新以从配置为接收自动安全性更新的任何受影响系统中移除恶意软件。MRT 会在收到更新信息后立即移除恶意软件,并在重新启动和登录时继续检查是否感染。MRT 不会自动重新启动 Mac。

在 Ventura 之前的系统中,这些检查仅在代码第一次运行时执行。这意味着攻击者或恶意进程在通过第一次 Gatekeeper 检查后仍然可以更改应用程序和可执行文件的代码。

在Ventura系统中,Gatekeeper的职责已经扩展到检查经过公证的应用程序是否在首次发布后被未经授权的程序修改。苹果表示,Gatekeeper将允许应用程序通过某些流程进行修改,但这些流程需要得到开发者的明确允许。

这是个好消息,它应该有助于缓解对用户系统上已经存在的合法应用程序的恶意劫持。但是,用户可以覆盖此处的 Gatekeeper 检查。当试图进行未经授权的修改时,Gatekeeper会发出警告,并在系统设置中询问用户是否允许它。

用户非常期待看到围绕这个漏洞的一些创造性的社会工程尝试,以及安全研究人员的一些密集审查。基于之前的 macOS 架构,我们预计这种“用户同意”将受到漏洞 TCC 框架的控制。去年,Jamf研究人员在XCSSET 恶意软件中发现了一个苹果TCC 0 day漏洞利用,攻击者利用该漏洞可以绕过苹果的TCC安全保护。

持久化办法——登录项、LaunchAgents 和 LaunchDaemons 的警告

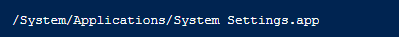

对安全性和用户体验最大的,或者至少是最引人注目的变化之一可能是古老的“系统偏好设置”应用程序的变化。重命名和重新设计,System Preferences.app 现在是 System Settings.app。

ios风格的改版在长期使用Mac的用户中会引起争议。有些人会说重新设计早就该出现了,iOS的样式增加了“苹果体验”的一致性,而另一些人会说,为触摸设计的UI没有很好地过渡到基于键盘的形式因素。无论你怎么想,可以肯定的是,你需要使用搜索字段来找到基于列表的界面。

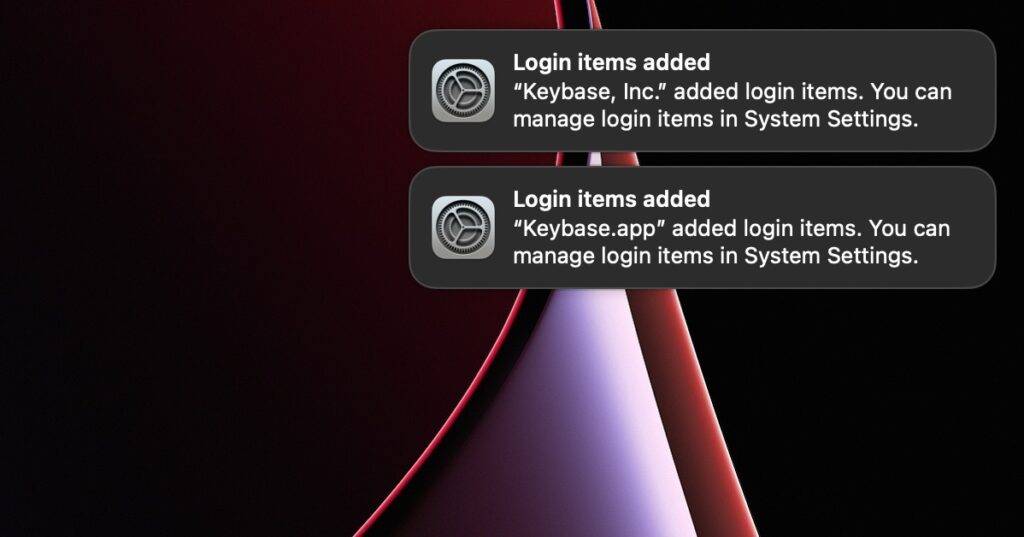

从安全角度来看,一个新特性是用户现在可以在系统设置中的一个位置管理登录项、启动代理和启动守护进程。以前,只有在设备启动或用户登录时才能看到执行的项目,需要使用终端或依赖第三方软件在Finder中查找隐藏的目录。这一直是有问题的,特别是对于LaunchAgents,因为任何进程都可以添加一个持久化项,而不需要用户的授权或通知。

现在在macOS Ventura中,用户不仅可以看到哪些条目被设置为持久化,他们还可以在系统设置中单独控制它们。重要的是,当应用程序添加了一个LaunchAgent, LaunchDaemon或Login Item,系统现在会产生一个通知警报。

由于LaunchAgents是macOS恶意软件中使用最广泛的持久性手段,这只能是一件好事。从安全的角度来看,对这个过程的额外可见性和控制当然是一件好事,这是我们欢迎的对macOS安全性的一个早就应该的重要改进。

然而,企业团队需要注意。这种防止恶意软件和误用的额外安全性也会影响到绝大多数合法使用这些项目的软件。首先,有额外的警报需要处理和解除。在某些情况下,如上面的示例,一个安装可能会产生多个警报。其次,也许更令人担忧的是,用户可能不理解在系统设置中禁用这些条目的影响。

如果你的组织使用具有此类持久性机制的基本软件,你将需要弄清楚如果用户禁用这些功能,你可能会收到什么样的支持调用。目前,尚不清楚Ventura的最终版本是否会包括通过MDM或其他机制锁定这些条目的能力,以防止用户禁用关键软件。

Passkey——macOS 网络钓鱼攻击会至此结束吗?

通过与谷歌、微软和其他行业参与者合作,Apple 一直致力于开发一种用于 Web 和其他远程服务的新登录技术,称为“Passkey”。Passkey旨在替换密码并克服密码存在的多个安全问题。密码很容易被用户钓鱼或从服务器窃取,并为帐户接管和企业攻击打开了门户。

在 iOS 16 和 MacOS Ventura 上,人们将不再使用密码,而是使用 Passkey 登录网站和应用。这是现实世界中为消除密码而进行的第一次重大转变。

那么,苹果是如何做到的呢?该公司互联网技术副总裁达里恩 · 阿德勒(Darin Adler)在 WWDC 上解释说,Passkey 通过使用 Touch ID 或 Face ID 创建新的数字密钥来取代密码。当用户在网站上创建在线帐户时,他们就可以使用 Passkey 而不是密码。阿德勒说:" 要创建 Passkey,只需使用 Touch ID 或 Face ID 进行身份验证即可。"

当用户再次登录该网站时,Passkey 允许其通过使用生物识别信息进行验证,而不必输入密码 ( 或者让密码管理器生成新密码 ) 。在 Mac 上登录网站时,iPhone 或 iPad 上会出现提示,要求验证身份。苹果表示,Passkey 将使用 iCloud 的 Keychain 在设备上同步,而且 Passkey 存储在用户的设备上,而不是服务器上。

在幕后,苹果 Passkey 是基于 Web Authentication API ( WebAuthn ) 开发的,并且支持端到端加密,所以没有人可以读取它们,包括苹果本身。

Passkey旨在解决密码问题。它们本质上是一种公钥-私钥加密形式,私钥在用户设备上生成并安全保存,公钥在服务器上。每个Passkey都是由设备生成的,并且保证是强大的,并且只用于一个帐户。用户不需要记住它们,因为设备将允许用户在尝试登录服务时自动选择可用的Passkey。 Touch 或 FaceID 用于验证访问Passkey的人是否是该帐户的所有者。

然而,要使Passkey与密码一样便携,它们需要在用户的设备之间同步。只要用户拥有一台存储有Passkey的设备,他们就可以使用该设备通过二维码进行身份验证来登录共享或公共计算机。有趣的是,显示和扫描二维码的设备需要在物理上非常接近,这使得电子邮件和其他常见的网络钓鱼技术不可能实现。

苹果表示,所有类别的安全问题,如弱和重复使用的凭据、凭据泄漏和网络钓鱼,都不再可能出现,但攻击者也会适应或绕过这种安全创新。

告别验证码

除了 Passkey,macOS Ventura 旨在通过消除对可怕的“CAPTCHAS”的需求来改善用户访问远程服务器的登录体验。Captcha的中文意思是验证码,展开来写就是Completely Automated Public Turing test to tell Computers and Humans Apart。captcha的作用是用来识别人机,目的也就是为了来区分对方是人还是机器。目前有很多种Captcha验证方式,例如用图片中的字母进行鉴别,或是用简单的数学题目来区分,甚至还有语音Captcha识别程序。近日Cloudflare宣布了名为Private Access Tokens的新技术,允许站长以私人的方式验证访客是否真实。苹果系统将率先增加对这项新技术的支持。

验证码旨在防止机器人和自动化脚本尝试访问只有真人才能访问的服务,并且作为打击欺诈的一部分,它们被广泛使用。然而,几乎任何曾经使用过的人都会证明,它们有时会非常困难。它们还提出了可访问性问题,并可能对某些类型的用户产生负面影响。苹果表示,最重要的是,CAPTCHAS 往往与跟踪或设备指纹识别技术(如 IP 捕获)一起使用,从而对隐私构成风险。

在 macOS 13 Ventura 中,Apple 引入了私有访问令牌,希望这些最终将使验证码成为过去。虽然 PAT 如何工作的技术细节是我们将留给开发人员文档的一个,但对用户来说,随着开发人员开始在他们的应用程序和服务器上采用 PAT,验证码在 macOS 上的流行应该开始减少。

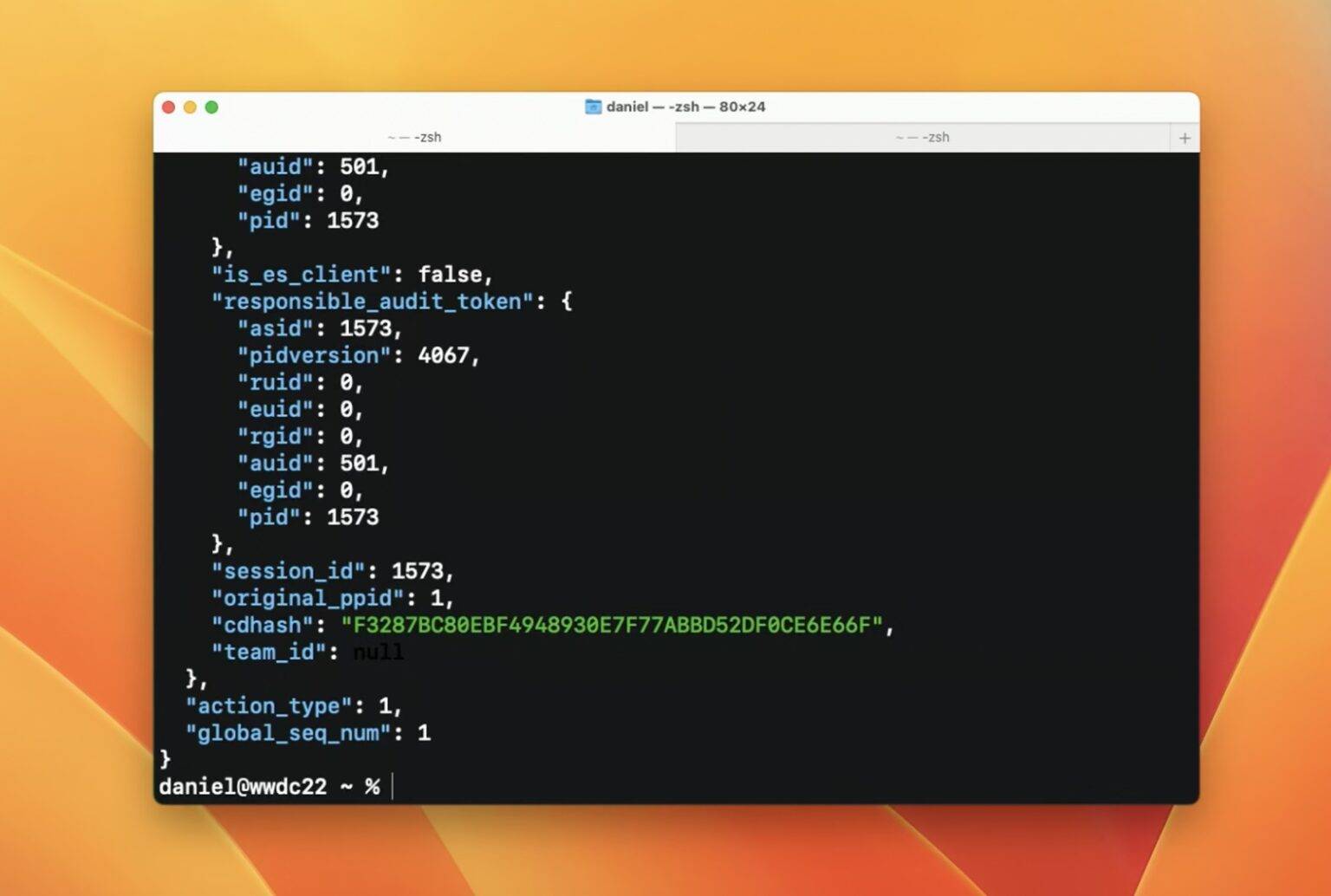

ESLogger

许多以安全为中心的 IT 团队对 macOS Ventura 感到兴奋的一件事是新的 ESLogger 命令行工具的出现。 Apple 并不经常为我们提供专门针对安全性的新工具,但 ESLogger 看起来对安全从业人员、恶意软件分析师和威胁检测工程师来说可能非常有用。

根据发布的该工具的手册页,ESLogger 与 Endpoint Security 框架共同记录 ES 事件,这些事件可以输出到文件、标准输出或统一的日志系统。

Apple 还通过向 ES 框架添加更多 NOTIFY 事件来重申其对第三方安全产品的承诺,并且 ESLogger 支持现在在 macOS Ventura 中可用的所有 80 个 NOTIFY 事件。 ESLogger 为研究人员提供了对安全相关事件的急需且方便的可见性,而无需部署完整的 ES 客户端。

通过DNSSEC提高DNS的安全性

Domain Name System Security Extensions (DNSSEC)DNS安全扩展,是由IETF提供的一系列DNS安全认证的机制(可参考RFC2535)。它提供了一种来源鉴定和数据完整性的扩展,但不去保障可用性、加密性和证实域名不存在。

在macOS 13中,苹果为希望在其应用程序中使用DNSSEC和DNS与DDR的开发者带来了支持。正如大多数安全团队所知道的,DNS充满了漏洞,因为它很容易被攻击。这是因为DNS既不支持加密,也不支持授权,这使得攻击者有可能进行DNS缓存中毒等攻击,即攻击者切换特定网站的真实DNS数据,并将客户端应用程序的请求重定向到攻击者控制的网站。

有了DNSSEC(域名安全),开发人员现在可以确保他们的应用程序只与他们应该与之交谈的人交谈,而他们收到的数据在此过程中没有被拦截和更改。

根据苹果公司的说法:

DNSSEC通过在响应中附加签名来保护数据完整性。如果攻击者修改了响应,修改后的数据签名将与原始数据不匹配。在这种情况下,客户端可以检测到更改的响应并将其丢弃。

DNSSEC是由IETF创建的规范。苹果表示,虽然许多DNS服务提供商已经支持它,但客户端支持并不广泛。随着DNSSEC现在在macOS Ventura和iOS 16中都得到支持,人们希望这将加速采用并减少通过该向量的攻击数量。

总结

在macOS的最新版本中,苹果做了一些大胆的安全改进,总的来说,这在很大程度上是受欢迎的。其中,最重要的两点是Gatekeeper现在会检查之前批准的代码是否随后被修改,以及当Login Items, LaunchAgents或LaunchDaemons被添加时,用户会收到UI通知。当然,恶意软件还有其他方式可以在 macOS 中持续存在,我们相信用不了多久,恶意软件开发者就会开始使用新的应对办法。

苹果重申了其对第三方安全工具的承诺,并将进一步的事件添加到ES框架中,这也是很重要的,ESLogger会帮助研究人员进行调查和恶意软件分析。

本文翻译自:https://www.sentinelone.com/blog/apples-macos-ventura-7-new-security-changes-to-be-aware-of/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh