BazarBackdoor 恶意软件经由CSV文件感染 – 该如何预防?

日期:2022年06月06日 阅:66

在今年二月,研究人员发现了一个新型网络钓鱼手法利用专门生成的CSV文件,文件将恶意软件「Bazar后门木马程序」感染到用户的设备中。我们将会于这篇文章中,对攻击事件进行分析并向你展示如何利用OPSWAT Deep CDR (Deep Content Disarm and Reconstruct) 深度档案清洗的技术来预防此次的攻击。

攻击的手法

在这次网络钓鱼的攻击活动里,网络犯罪分子利用 CSV 文件 – 包含用逗号分隔的文本列文件。 在许多情况下,第一行文本是每列的标题或描述。这种文件类型是在数据库和应用程序之间交换简单数据普遍的方式。由于 CSV 文件只是包含没有可执行程序代码的文本,因此许多用户认为它无害,并在不小心的情况下快速打开文档。如果使用支持动态数据交换 (DDE) 的应用程序(例如 Microsoft Excel 和 OpenOffice Calc)打开 CSV 文件, 一般人并不会怀疑该文件可能是威胁媒介,而恶意软件就会以此方式通过该威胁媒介进入用户的设备。这些应用程序便可以执行 CSV 文件中的公式和函数。

此威胁的幕后黑手滥用此 DDE 功能来执行任意命令,这些命令会下载并安装 BazarBackdoor 木马,从而从粗心的受害者设备中破坏并获得对公司网络的全部权限。与在 MS Office 文件中隐藏恶意宏或 VBA 程序代码这种流行攻击方法相比,隐藏在 DDE 文档中的威胁更难检测。

仔细检查文件,我们可以看到一个 =WmiC| 命令(Windows 管理界面命令)包含在数据列之一中。 如果受害者无意中允许此 DDE 函数运行,它将创建一个 PowerShell 命令。 然后,这些命令将打开一个远程 URL 以下载 BazarLoader,并 将 BazarBackdoor 安装在受害者的设备上。

OPSWAT Deep CDR 如何帮助您防御 DDE 攻击

您可以在电子邮件寄送到您的使用者前对其进行清理,从而保护您的网络免于受到复杂网络钓鱼活动的侵害。 我们必须随时警惕自己,任何文件都有可能是一个威胁,我们需要注重的是如何「预防它」而不是单纯仰赖「侦测」。Deep CDR深度档案清洗会移除所有文件内的活动内容 (Active Content) 但仍保持文件的可用性。Deep CDR 是OPSWAT著名的MetaDefender 进阶威胁防护平台其中的一项技术,此平台的所有技术完全体现OPSWAT的「零信任理念」(Zero Trust Philosophy)。

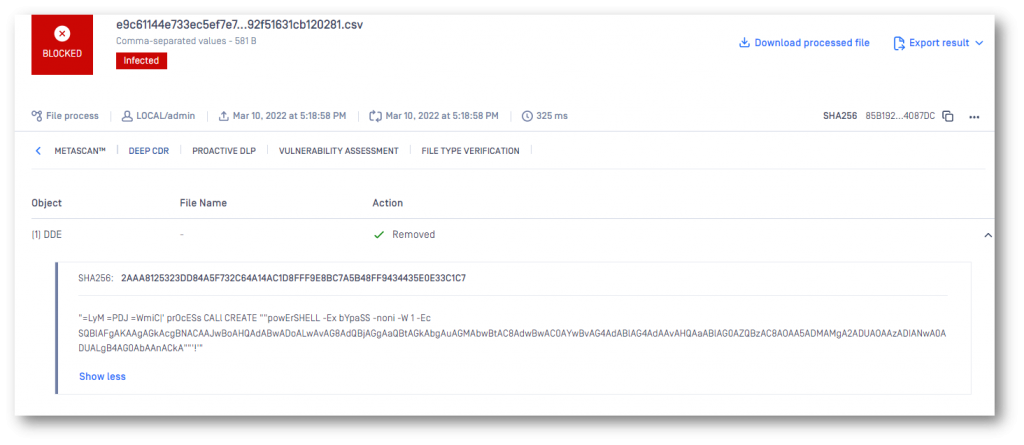

以下是我们使用 MetaDefender Core 处理受感染的 CSV 文件后的清理细节(您也可以参考 MetaDefender Cloud 上的扫描结果)。 Deep CDR 中和了文件中的公式,因此没有创建 PowerShell 命令。 恶意软件也无法被下载。

在类似的攻击中,威胁的幕后黑手使用更复杂的公式来逃避检测。 通常,MS Excel 中的公式以等号 (=) 开头。 但是,由于此应用程序还接受以不同符号开头的公式,例如“=+”或“@”,而不仅仅是“=”,因此 CSV 文件中的破坏性公式可以是:

=+HYPERLINK(“<malware URL>”)

=-HYPERLINK(“<malware URL>”)

[email protected](“<malware URL>”)

[email protected](“<malware URL>”)

[email protected](“<malware URL>”)

CSV 中的文本变成 Excel 中的可点击链接

这些类型的公式可以避开一些常见的 CDR 系统。 但是,OPSWAT Deep CDR 可以轻松处理这种策略并输出干净、安全的文件,从而消除威胁。

想了解更多如何保护您组织网络和用户安全的解决方案,欢迎查阅OPSWAT Deep CDR 网页或与 OPSWAT 的专家进行讨论。

如有侵权请联系:admin#unsafe.sh