物联网、工业物联网及网络物理系统领域蜜罐和蜜网相关研究综述(上)

日期:2022年06月01日 阅:62

Javier Franco,Ahmet Aris,Berk Canberk,A. Selcuk Uluagac

网络物理系统安全实验室,佛罗里达国际大学,佛罗里达,USA

计算机工程系,伊斯坦布尔技术大学,伊斯坦布尔,土耳其

邮箱:{jfran243, aaris, suluagac}@fiu.edu, [email protected]

【摘要】

物联网(IoT)、工业物联网(IIoT)和网络物理系统(CPS)是关乎国计民生不可或缺的基本生产要素,广泛应用于居家、建筑、城市、健康、交通、制造、基础设施以及农业等各种生活场景。因其固有局限性难以避免引发漏洞,这些系统已成为攻击者的重点关注目标。蜜罐和蜜网欺诈攻击者,伪装成真实的业务环境,能够精准捕获攻击数据,分析攻击行为,有效防御针对IoT、IIoT和CPS环境的攻击,是防火墙和入侵检测系统(IDS)等其他安全解决方案的有力补充。本文全面调研IoT、IIoT和CPS领域中蜜罐和蜜网的相关研究工作,深入分析已知的蜜罐和蜜网,提出一种分类方法,详细阐述最前沿工作的关键要素,明确指出亟待解决的热点问题。

关键字:蜜罐、蜜网、IoT、IIoT、CPS

物联网(IoT)是一个由传感器、执行器和其他能够收集数据并进行通信的嵌⼊式设备等组成的网络。工业物联网(IIoT)是IoT的一个应用场景,旨在基于工业通信技术实现应用的自动化[1]。网络物理系统(CPS)则是由传感器、执行器、可编程逻辑控制器(PLC)、远程终端单元(RTU)、智能电子设备(IEDs),以及其他在关键和非关键应用领域中用来监控物理过程的嵌⼊式设备等组成的网络。CPS包括但不限于工业控制系统(ICS)、智能电网、智慧医疗、智能汽车,以及水、天然气、智能建筑等其他智能基础设施[2][3]。由此可见,IoT、IIoT和CPS在概念层面没有本质的区别。Border等人的研究成果[2]和Greer等人[4]发布的美国国家标准与技术研究院(NIST)特别报告,从学术的视角分析了IoT和CPS的定义,指出这些概念或者可以一视同仁,或者即使存在差异也有相当一部分的重叠,或者彼此互为子集。Greer等人[4]指出IoT和CPS是相似的,因为二者均连通了由工程系统构成的物理世界和由通信和信息技术构成的逻辑世界。这两个世界通过传感器连接。传感器负责收集系统中物理组件生产的数据,并将数据传输给逻辑组件和执行器。执行器负责响应逻辑组件,并在物理组件中应用更新。与此同时,Greer等人[4]指出,IoT和CPS是不同的,因为IoT更关注物理世界的信息技术和网络,而CPS更像是一个封闭系统,侧重于感知和控制物理世界的信息交换。IIoT进一步衔接IoT和CPS的定义,具备二者的特性。

当前,IoT、IIoT以及CPS是实现现代化和智能化的基础支撑。传感器、执行器、可穿戴设备、嵌入式设备以及许多其他设备,正广泛应用在关乎国计民生的各个方面:居家、建筑、城市、健康、交通、汽车、制造、关键和非关键基础设施,以及农业。其中,关键基础设施包括核反应堆、发电厂、炼油厂等。物联网、工控物联网和CPS虽然保证了设备之间的连通性,但其中各种设备在资源限制、网络生命周期和应用程序服务质量(QoS)等方面有特殊的要求,决定了其特殊的安全需求。

物联网设备的供电、存储、计算和通信资源是有限的,无法应用功能丰富的安全机制[6][7]。另一方面,工业物联网和CPS场景下使用的设备在设计之初并没有考虑安全性。因为这些场景自带隔离属性,默认设备是安全的。这种源于模糊假设的安全性,在Stuxnet(2010)、DuQu(2011)和Flame(2012)攻击事件发生后,已被打破。随着越来越多工业环境接入互联网,安全更新和安全补丁,成为拥有数十年历史的工业设备正在面临的棘手问题[8]-[11]。

加密、防火墙、入侵检测和入侵防御系统(IDS、IPS)、防病毒、反恶意软件等传统的安全解决方案能够有效防护物联网、工业物联网和CPS环境免受恶意软件实体的侵害。但是,这些安全机制无法明确显式地允许安全研究人员观察分析攻击手段和攻击行为[12]。蜜罐和蜜网可以诱捕真实的攻击数据,成为一个可行的解决方案。蜜罐的作用在于承受攻击和破坏[13]。在系统中实现两个或多个蜜罐组成一个蜜网[14]。蜜罐吸引攻击者,伪装成真实的业务系统,可以与防火墙和IDSs联动,组成一个IPS,以便于收集攻击数据,研究攻击行为,协助开发既能增强安全能力又能阻止未知威胁的防御方法[12]。

IoT、IIoT或CPS业务场景中现已部署应用了蜜罐和蜜网,但学术界尚未系统性地梳理蜜罐和蜜网的模型,分析模型之间的相似性和差异度,明确物联网、工业物联网和CPS领域蜜罐和蜜网设计与实现的关键要素。为了填补这项研究空白,本文全面调研2002年至2020年期间提出的IoT、IIoT和CPS领域专用的蜜罐和蜜网模型。迄今为止,本文的研究工作在学术界是首创性的。

本文贡献如下:

- 对IoT、IIoT和CPS领域蜜罐和蜜网进行分类;

- 全面分析IoT、IIoT和CPS领域的蜜罐和蜜网,总结共性;

- 阐述IoT、IIoT和CPS领域蜜罐和蜜网的关键设计要素;

- 指出IoT、IIoT和CPS领域蜜罐和蜜网亟待解决的热点问题。

本文组织如下:

第二部分分析背景研究工作;第三部分描述蜜罐、蜜网及其他相关术语的概念和涵义;第四节给出蜜罐和蜜网特征分类的方法;第五节分类并总结物联网领域蜜罐和蜜网的模型及研究工作;第六部分分类分析现有物联网领域的蜜罐和蜜网模型;第七节分类并总结CPS和IIoT领域蜜罐和蜜网的模型及研究;第八节分类分析现有CPS和IIoT领域的蜜罐和蜜网模型;第九节详细介绍蜜罐和蜜网实现过程中的经验教训和设计注意事项;第十节总结并阐述未来工作方向。

IoT、IIoT和CPS安全是一个广泛的研究领域,成果众多。其中,最为典型的代表性工作有:Butun等人[15]和Makhdoom等人[5]发表的关于漏洞、威胁和攻击的研究综述;Lee等人[16]针对IoT标准的安全性调研;Granjal等人[17]开展的现有IoT协议的研究;Neshenko等人[7]最近发表的IoT安全研究综述;Sikder等人[18]对IoT传感器威胁的调研;Humayed等人[3]发表的关于CPS威胁、漏洞、攻击和防御解决方案的研究综述;Al-Garadi等人[19]提出的解决IoT安全问题的机器学习和深度学习技术;Yu等人[10]发表的CPS安全研究综述以及Cintuglu等人[20]对CPS测试平台的研究。此外,Babun等人[21]提出创新的方法来防护因设备漏洞引发的物联网网络脆弱性。

蜜罐和蜜网始终是一个热门的研究领域。在通用型蜜罐和蜜网方面,Fan等人[22]提出蜜网解决方案的分类准则和分类方法,分析了每个分类准则的优缺点;2018年,Fan等人[12]拓展了早期的研究,提出具备诱捕能力的诱饵系统分类方法;Sokol等人[26][27]分析了蜜罐部署阶段应注意的隐私和责任问题。此外,还有若干针对通用型蜜罐和蜜网解决方案的代表性研究工作[23][24][25]。在物联网、工业物联网和CPS领域专用蜜罐和蜜网方面,只有少量综述文献。Razali等人[28]分析了物联网蜜罐的类型、属性和交互级别,并按照交互、资源、目的和角色对蜜网模型进行了分类;Dalamagkas等人[29]调研了智能电网场景下的蜜罐和蜜网框架;Dowling等人[30] 提出并开发一个以数据为中心的自适应智慧城市蜜网框架,重点关注数据的复杂性、安全性和危险程度。此外,Neshenko等人[7]发表了物联网安全的调研综述,其中讨论了物联网和CPS蜜罐,但是其研究重点是物联网本身的安全性,未对物联网蜜罐进行深入研究。

在蜜网描述语言以及蜜罐的可检测性方面,Fan等人[31]提出一种独立于技术且灵活的蜜网描述语言,以及HoneyGen工具 ,基于VNX和Honeyd平台部署和更新虚拟蜜网。Acien等人[32]分析了物联网场景中部署蜜罐的有效途径,使其对攻击者而言更像是真实的设备。Surnin等人[33]研究了SSH和Telnet蜜罐的检测技术,明确指出导致这两类蜜罐易于检测的软件架构及实现相关的问题[34]。Zamiri-Gourabi等人[35]提出一种基于指纹的接入互联网的ICS蜜罐检测方法。

与现有工作的差异:尽管近年来蜜罐和蜜网研究有所增加,但本文研究工作的独创性在于首次全面分析现有蜜罐和蜜网模型并重点聚焦 IoT、IIoT 和 CPS业务场景展开系统性的调研,提出蜜罐和蜜网的分类方法,并总结物联网、工业物联网和CPS场景下专用蜜罐和蜜网的设计注意事项,详细阐述其中亟待解决的开放性问题。

本节,介绍蜜罐、蜜网以及其他相关术语。

A. 蜜罐和蜜网

蜜罐是一种欺骗工具,作为诱饵吸引攻击者并伪装成真实系统提供访问权限。蜜网有多种解释:蜜网可以简单地定义为在同一个系统中实现的两个或多个蜜罐[14];或者更狭义地理解,蜜网是第一代、第二代或第三代的高交互蜜罐系统[36]。事实上,大部分研究者即使实现了多个蜜罐,也没有称其为蜜网。只有少数研究[37]-[41]仅实现了单个蜜罐。因此,本文分析总结时,保留了作者原本的定义。

文献[42]中描述了三种主要的蜜网架构,也称为“代”。第一代蜜网开发于1999年,由防火墙和IDS组成,其后部署蜜罐,可以捕获丰富的攻击行为数据和未知威胁,但非常容易被攻击者检测识别。第二代蜜网开发于2002年,部署一个蜜网传感器替代第一代蜜网中的防火墙和IDS。这个传感器的工作原理类似网桥,更难被攻击者检测。第三代蜜网开发于2004年,在第二代蜜网架构的基础上改进了部署和管理能力。

图1. 基础的蜜网架构

图1描述一个基础的蜜网架构。蜜网包括三个基本要素:数据控制、数据捕获和数据收集。数据控制,旨在控制数据流,防止攻击者意识到其身处蜜网,并确保即使蜜网被攻陷,也无法作为攻击业务系统的跳板;数据捕获,旨在捕获攻击者在蜜网中实施的攻击行为和行动轨迹[36];数据收集,负责将所捕获的数据上传到一个集中管控的平台[22]。

蜜罐和蜜网的部署位置是多样化的:以Amazon EC2为代表的云计算环境;企业的DMZ区;以IoT、IIoT或CPS为代表的真实业务网络区域;设置了公网IP地址的私有部署环境。每种部署场景都有各自的优缺点。此外,部署场景决定了选择何种蜜罐或蜜网类型最优。

B. 其他相关术语

与物联网、工业物联网和CPS应用场景中的蜜罐和蜜网相关的概念和术语有:测试平台(testbed)、网络模拟器和仿真框架。类似蜜罐和蜜网,此类系统模拟设备和协议,甚至准备一个物理环境,以供CPS设备基于工业协议运行和通信。与蜜罐和蜜网不同的是:这些系统不提供诱捕和分析攻击者行为的能力。蜜罐和蜜网的研究者利用此类工具创建欺骗系统。MiniCPS框架[43]、IMUNES模拟器[44]、GridLab-D配电分布式模拟器[45]、SoftGrid智能电网安全工具包[46]、PowerWorld模拟器[47],以及Mininet模拟器[48]是其中的经典案例。前端和后端,也是各种研究工作中经常使用的术语。蜜罐/蜜网系统的前端是与攻击者交互并收集攻击数据的部分;后端从前端接收数据,分析数据,解密数据并存储。自适应性是指蜜罐分析攻击数据,根据分析结果调整自身的攻击响应模式或行为方式,以便于更精准有力地诱捕攻击者。

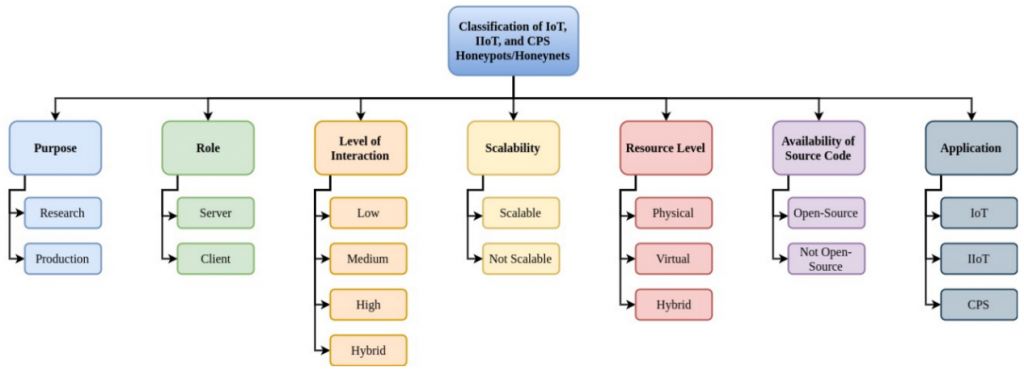

图2. IoT、IIoT和CPS领域蜜罐和蜜网的分类类别,相关文献见[12]、[24]、[25]、[28],相关工作的详情见表一、二、三。

蜜罐和蜜网可以按照多种方式分类。本文基于已知综述成果[12][24][25][28]对物联网、工业物联网和CPS领域蜜罐和蜜网进行分类,通过分析总结反复出现的关键分类特征,改进增强现有的分类结果。具体而言,如图2所示,本文根据目的、角色、交互级别、可扩展性、资源级别、源码可用性及应用领域,分类总结了IoT、IIoT和CPS领域的蜜罐和蜜网。此外,本文分析了仿真服务、蜜罐和蜜网之间的继承关系、构建蜜罐和蜜网的基础平台以及编程实现语言。

按照用途分类:根据用途,蜜罐和蜜网可以分为研究型蜜罐和生产型蜜罐两类。研究型蜜罐用于收集和分析攻击数据,以增强防御手段;生产型蜜罐用于增强业务网的安全防御能力,防止攻击者侵入企业真实的业务系统[13]。

按照角色分类:根据主动探测还是被动捕获攻击,蜜罐分为客户端蜜罐和服务器蜜罐。客户端蜜罐可以主动向服务器发起请求以调查恶意程序;服务器蜜罐仅仅等待攻击。绝大多数蜜罐属于服务器蜜罐[12]。

按照交互级别分类:根据与攻击者的交互程度,蜜罐分为低交互蜜罐、中交互蜜罐、高交互蜜罐和混合蜜罐。低交互蜜罐只仿真一个或多个服务的简单功能,不提供操作系统的访问权限,易于设置,具有低风险、低成本和低运维需求的优点,但保真度低,更容易被攻击者识别,并且只能收集有限的攻击数据[28]。

高交互蜜罐不仅仿真服务,还允许访问操作系统[28]。有研究指出,利用真实的物理设备构建高交互蜜罐,也有部分工作是基于虚拟环境实现高交互的设备和服务模拟。高交互蜜罐能够收集攻击者的所有入侵行为和内网渗透的攻击数据,具有极高的保真度。由于高交互蜜罐授权攻击者访问真实的仿真服务和操作系统资源,安全风险也较高。此外,高交互蜜罐设置更复杂,捕获的攻击数据量更大,更难以运行和维护[28]。一旦被攻陷,必须重建。攻击者可以将高交互蜜罐作为攻击网内其他资源的跳板,威胁全局系统的可靠性。

顾名思义,中交互蜜罐提供了介于低交互蜜罐和高交互蜜罐之间的交互⽔平。中交互蜜罐是否需要仿真真实的操作系统,研究领域存在不同的观点。与低交互蜜罐相比,中交互蜜罐仿真更多的服务功能,交互能力更强,虽然一定程度上增加了安全风险,但也同时提高了被检测的难度。

图3. 蜜罐交互级别与特征

图 3 展示了蜜罐的交互能力随不同特征的演变而变化的程度。其中,交互能力不是某个具体设定的值,而是不断演化的。

在同一系统中实现不同交互级别的蜜罐,称为混合蜜网。混合蜜网能够平衡获得不同类型蜜罐的优点[29]。

按照可扩展性分类:可扩展性是指蜜罐升级和提供更多诱饵的能力。不可扩展的蜜罐只能提供固定类型的诱饵,无法更改。可扩展的蜜罐可以按需增添其部署和监控的诱饵类型[12]。与单个蜜罐相比,在蜜网中同时实现不同种类的蜜罐可以增强其安全防护、服务、攻击数据采集以及攻击数据的多样性等各方面的能力。物理蜜罐受限于硬件资源,很难扩展。高交互蜜罐因复杂度较高,可扩展性通常也比较低。

按照资源级别分类:蜜罐可以是物理的,也可以是虚拟的。物理蜜罐系统由运行在物理服务器中的蜜罐组成;虚拟蜜罐系统由托管在一台或多台物理服务器上的虚拟机蜜罐组成。物理蜜罐比虚拟蜜罐的交互性更高,所捕获攻击数据的保真度更高,但成本也更高,占用更多的物理资源。虚拟蜜罐占用的物理资源较少,成本更低。混合蜜网同时部署物理蜜罐和虚拟蜜罐,能够平衡成本和保真度[22]。

按照源代码的可用性分类:开源是指软件的源代码允许公开访问和协作开发。并非所有蜜罐和蜜网的作者都提供了源代码。提供源代码有助于其他研究⼈员和开发⼈员了解和改进现有的蜜罐和蜜网。

按照应用领域分类:应用是指蜜罐所模拟的真实业务系统。根据应用类型,本文将物联网蜜罐分为通用型蜜罐、物联网蜜罐以及智能家居物联网蜜罐。通用型蜜罐是指不仅限于物联网领域的蜜罐,也被应用于物联网蜜罐的研究;物联网蜜罐是指常见物联网领域的专用蜜罐;智能家居物联网蜜罐则是智能家居领域的专用蜜罐。CPS和IIoT蜜罐的应用类型包括:ICS、智能电网、水系统、燃气系统、智能建筑和IIoT。其中,ICS与其他智能基础设施之间的界限并不是很明显,但本文仍坚持原创作者的声明,将其视为一个独立的应用类别。

本节,概述物联网蜜罐的相关研究成果。首先介绍通用型蜜罐;其次,介绍物联网蜜罐和提供完备设备仿真能力的蜜网;最后,介绍物联网蜜罐和蜜网所面临的攻击手段。除非特殊声明,本节分析的蜜罐均为服务器蜜罐。

A. 通用型蜜罐

通用型蜜罐是物联网蜜罐的基础。换言之,这些蜜罐并非专门针对物联网设计,但正被作为实现物联网蜜罐和蜜网的基础。值得强调的是,除了带有Rootkit检测功能的自适应蜜罐替代方案(AHA)[49],所有这些通用型蜜罐都是开源的。表1列出了在物联网领域中使用的通用型蜜罐。

Honeyd:Honeyd[50] 是一个开源的软件工具,可以创建低交互、可扩展的蜜罐。通常情况下,Honeyd创建虚拟蜜罐,但也支持物理集成,支持模拟UDP、TCP、FTP、SMTP、Telnet、IIS和POP服务。Stafira[58]研究了Honeyd生成的蜜罐对攻击的诱捕能力,对比分析了物联网仿真蜜罐和真实的物联网设备。结果表明,尽管仿真蜜罐和设备提供相同的功能,但在查询响应时间和Nmap的平均扫描时间等方面存在明显差异。

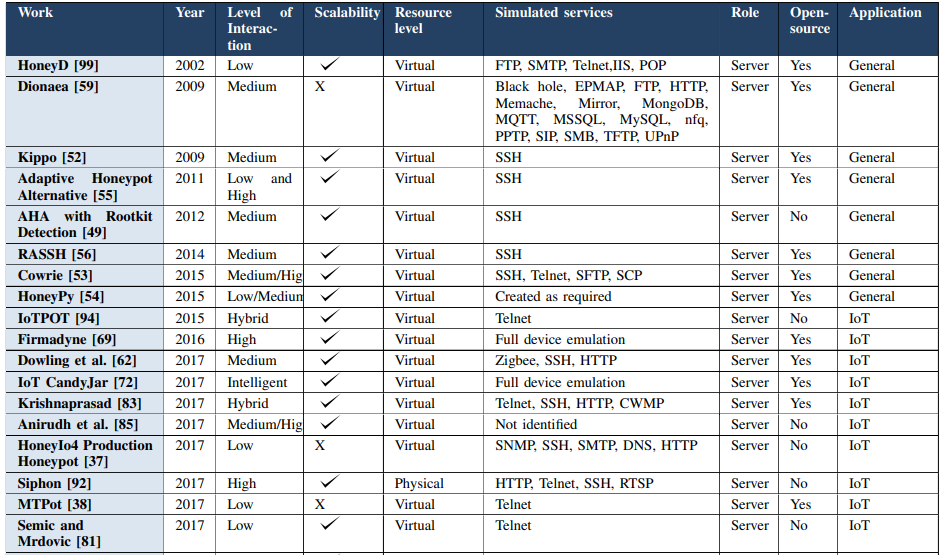

表1. IoT使用的通用型蜜罐

Dionaea:Dionaea[51]是一个开源工具,可创建模拟诸如FTP、HTTP、MongoDB、MQTT、MySQL、SIP、SMB、TFTP、UPnP 等多种服务的中交互蜜罐[59],专门诱捕未打补丁漏洞主机上发生的攻击行为。当攻击者在受感染主机上安装恶意软件时,Dionaea会即时捕获恶意软件的样本,协助研究人员对其进行分析。Dionaea支持静态配置,难以根据实际情况调整配置以响应安全事件[12]。Metognon等人[60]在他们的物联网蜜罐研究中使用了Dionaea。Kaur和Pateriya [61]在Raspberry Pi上基于Dionae实现了一个低成本的蜜罐,并使用VirnusTotal工具和Shodan网络空间资产主机搜索引擎分析捕获的攻击数据,识别设备的特征和漏洞,增强设备的安全性。

Kippo:Kippo[52]是一个开源、中交互、可扩展的SSH蜜罐工具,记录暴力破解攻击、攻击者以及自动化攻击工具的恶意行为[62]。Dowling等人[62]通过修改Kippo,实现了一个物联网蜜罐ZigBee。由于研究的业务场景中受到大量针对SSH服务的攻击,因而选择了Kippo。Pauna[56]基于Kippo创建了增强型的自适应SSH蜜罐(RASSH)。

自适应蜜罐可选方案(AHA):Wagener[55]同时使用一个低交互蜜罐和一个高交互蜜罐收集攻击数据,在此基础上,利用博弈论和机器学习开发实现了自适应蜜罐可选方案(AHA)[63]。尽管Wagener没有在物联网场景下开展研究,但其研究工作为Pauna[49][56][57][64]奠定了基础。Wagener在报告中声明,攻击者在响应自适应蜜罐对外提供的定制化服务时,交互次数增加了三倍,说明自适应蜜罐在蜜罐研究中发挥着重要的作用。

具备Rootkit检测能力的 AHA:2012年,Pauna[49]改进了Wagener的自适应蜜罐,创建了一个中交互、可扩展的虚拟蜜罐,能够检测攻击者安装的 rootkit恶意软件。Pauna的蜜罐运行在Argos仿真器的客户机操作系统中,利用Argos检测rootkit恶意软件。基于这项成果,后期开展了若干研究[56][57][64]。

RASSH:2014年,Pauna等人基于中交互的Kippo蜜罐实现了一个自适应的蜜罐RASSH[56]。其中,RASSH集成了两个功能模块:操作模块和强化学习模块。RASSH与攻击者交互,基于强化学习模块,实时学习攻击数据,及时采取“允许”、“阻塞”、“延迟”等操作。若干研究基于此项成果展开[57][64],并最终实现了自适应的物联网蜜罐IRASSH-T[65]。

Cowrie:Cowrie[53]是一个可扩展、中高交互的虚拟蜜罐,记录暴力破解攻击和恶意shell交互命令的日志。作为中交互蜜罐,Cowrie通过模拟若干命令,在仿真的UNIX系统中记录攻击者的shell交互操作;作为高交互蜜罐,Cowrie扮演SSH和Telnet的代理,并在第三方系统中观察攻击者的交互行为。具体而言,Cowrie扮演着攻击者与后端站点虚拟机资源池之间的SSH和Telnet服务代理,以提高灵活性。Cowrie 是Kippo蜜罐的分支,模拟SSH、Telnet、SFTP、SCP和TCP/IP 服务,支持与ElasticSearch、LogStash和Kibana集成,以更好地实现日志、存储和可视化。Metognon等人[60]、IRASSH-T[64]、ML-Enhanced Cowrie[66]和Lingenfelter等人[67]的物联网蜜罐研究中均应用了Cowrie蜜罐。

HoneyPy:HoneyPy[54] 是一个低交互蜜罐,根据具体仿真的服务,可升级为中交互蜜罐。HoneyPy中集成了大量插件,用于仿真DNS、NTP、SIP、SMTP、web等服务,支持按需定制配置。HoneyPy提供多种日志工具供研究人员选择,包括但不限于:ElasticSearch、Logstash、RabbitMQ、Slack、Splunk、Twitter,同时,也支持使用外部服务分析日志。Metognon等人[60]在物联网蜜罐研究中应用了HoneyPy。

QRASSH:2018年,Pauna等人[57]提出了另一个SSH蜜罐,名为Q增强型自适应SSH (QRASSH)[68]蜜罐。该蜜罐基于Cowrie和Deep Q-learning实现。Pauna等人认为QRASSH 中用到的奖励函数主观性过强,因此进一步开展研究以获得最佳奖励函数。这项研究计划得到推进[64],最终生成了物联网增强型自适应SSH蜜罐(IRASSH-T)[65]。

Metongnon和Sadre:Metongnon和Sadre[60]开展了一项针对IoT设备常用协议的观察测量研究。Network telescope项目基于一个大规模的流量分析设备监测暗网地址空间中的事件/流量,通过部署Cowrie[53]、HoneyPy[54]和 Dionaea[59]三种蜜罐诱捕特定攻击的详细信息。Network telescope监测结果显示,遭受攻击次数最多的前三种协议分别是:Telnet(端口为23和2323)、SSH(端口22),以及HTTP(s)(端口为80,81,8080,443)。蜜罐捕获的攻击数据显示,受攻击次数最多的协议是 Telnet、SMB和SSH。

B. 基于全设备仿真实现的蜜罐和蜜网研究

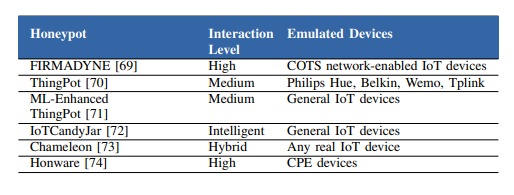

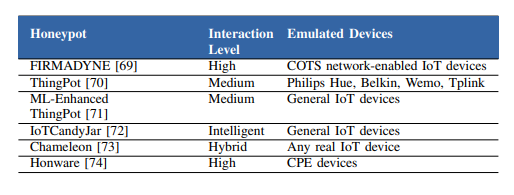

基于全设备仿真实现的蜜罐和蜜网的通用性最佳。全设备仿真提高了蜜罐的真实性,攻击者很难识别出蜜罐身份。本节只研究基于全设备仿真实现的蜜罐/蜜网。需要注意的是,其中有5/6的全设备仿真实现的蜜罐和蜜网研究同时也属于自适应蜜罐。表2列出了全设备仿真的物联网蜜罐。

FIRMADYNE:陈等人[69]提出FIRMADYNE[75],一个开源、可扩展、自适应的自动化框架,用于检测商用网络设备中的漏洞。FIRMADYNE基于插装的内核仿真完整的操作系统,实现了一个网络爬虫组件负责下载固件镜像和镜像的元数据,一个固件提取器(extractor)提取固件文件系统,一个初始仿真组件以及一个动态分析组件。研究工作基于真实数据集对FIRMADYNE进行了评估。数据集由42个设备供应商提供的超过23000个固件镜像以及74个漏洞利用组成。实验结果表明,在成功提取出的9486个固件镜像中,经验证有887个镜像至少匹配到一个漏洞利用,并且发现了14个未知漏洞。

表2. 基于全设备仿真实现的物联网蜜罐列表

ThingPot和ML-Enhanced ThingPot:Wang等人[70]提出了ThingPot[76],一个中交互、可扩展、开源的虚拟蜜罐,仿真完整的物联网平台以及所有物联网领域支持的应用层协议。研究工作基于可扩展通信和表示协议(XMPP)和REST API进行长达45天的测试,结果表明,捕获的大部分请求均为HTTP REST请求。作者注意到攻击者扫描识别Philips Hue、Belkin、Wemo和TPlink等特定的设备,收集设备信息,利用暴力破解或模糊测试等目的性明确的攻击手段控制设备。与此同时,攻击者利用洋葱(TOR)网络[77]实现匿名。Vishwakarma和Jain[71] 在ThingPot的基础上提出自适应的机器学习增强的ThingPot蜜罐,通过在Telnet端口应用无监督机器学习算法,实时检测DDoS攻击。

IoTCandyJar:Luo等人[72]提出一种智能交互的新型蜜罐,同时具备低交互蜜罐和高交互蜜罐的优点,可以无沦陷风险地模拟物联网设备的行为。该蜜罐基于从互联网上公开抓取的物联网设备的行为数据,利用马尔科夫决策过程自动学习,生成针对攻击行为的最佳响应模式。研究期间,IoTCandyjar共捕获1800万原始请求,其中,物联网相关的请求约占100万。攻击者扫描最多的端口是:80、7547、8443、81、8080和88。扫描操作绝大多数为HTTP请求。

Chameleon:Zhou[73]提出一个自适应的物联网蜜罐,仿真所有类型的物联网设备。Chameleon由前端响应器、安全评估器和后端交互模块组成。前端响应器处理请求并作出响应。如果是新请求,响应器将请求发送给安全评估器,基于IP地址白名单评估请求是否安全。当请求的源IP不可信时,Chameleon给出默认响应,保存请求供安全管理员处置。后端交互模块建立与目标物联网设备的连接,检测开放的端口和服务,并在Chameleon蜜罐中打开对应的端口和服务。随着蜜罐捕获的请求增多,Chameleon越来越像真实的目标设备。研究工作利用Chameleon仿真实现了100个各种类型的物联网设备蜜罐,并基于Shodan Honeyscore[78]指纹工具,与同类型的传统蜜罐进行对比。结果表明,Shodan Honeyscore未识别出Chameleon仿真的蜜罐,而所有传统蜜罐均被识别。

Honware:Vetterl和Clayton[74]提出一种自适应、高交互的虚拟蜜罐,基于标准的固件镜像,提取应用镜像的文件系统,仿真各种IoT和CPE设备。Honware使用QEMU仿真物理设备,在QEMU虚拟机中运行一个预构建好的定制内核和文件系统。

C. 物联网蜜罐和蜜网攻击类型的研究

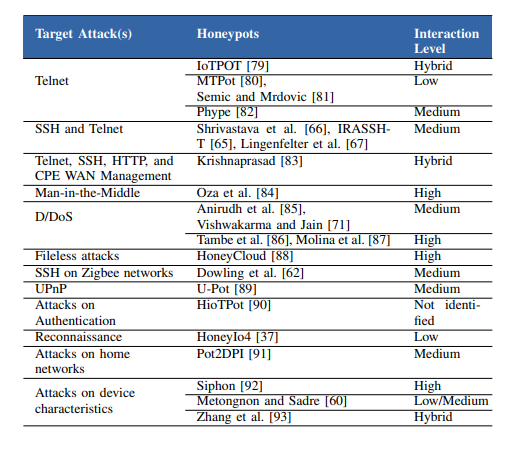

本节根据攻击类型分析物联网蜜罐和蜜网的研究工作。表3基于目标攻击类型列出了调研的物联网蜜罐。

仅Telnet攻击:Pa等人[94]提出一个混合型蜜罐IoTPOT[79],面向各种物联网设备仿真Telnet服务,专门捕获Telnet入侵。IoTPOT使用一个前端低交互响应器模拟物联网设备,向攻击者提供TCP请求、banner交互、身份认证以及命令交互等服务能力。在后端,IoTPOT使用高交互的虚拟环境IoTBOX运行一个Linux OS,分析攻击行为,捕获恶意软件,并在多种CPU架构上运行恶意软件。

MTPot [80]是一个低交互、不可扩展的虚拟物联网蜜罐,专门为Mirai攻击设计。根据Evron[38]的研究工作,MTPot检测Telnet连接,基于请求的命令识别Mirai攻击并报告到syslog服务器。Evron指出,尽管存在明显的蜜罐指纹,MTPot因其简洁易用性,在现实业务场景中也能发挥一定的作用。

Semic和Mrdovic[81]提出一个多组件的低交互蜜罐,专门诱捕Telnet Mirai攻击。根据设计,蜜罐前端设置常见的弱口令诱捕攻击者并与之交互。交互逻辑以编码的方式实现,而不是简单的仿真文件。蜜罐后端部署在防火墙后方,从前端接收信息并解密、报告和存储。

表3. 专注于特定攻击的物联网蜜罐列表

Phype Telnet IoT Honeypot[82]是一个开源的软件工具,用于创建中交互、可扩展的虚拟蜜罐,专门诱捕物联网恶意软件。参考Phype的GitHub仓库[82],Phype模拟一个UNIX系统的shell环境,捕获僵尸网络连接,分析连接之间的关联关系溯源僵尸网络的网络布局。其中,客户端蜜罐负责接收Telnet连接;服务器蜜罐收集客户端的连接数据并进行汇总和分析。

Telnet和SSH攻击:Shrivastava等人[66]利用Cowrie蜜罐检测针对物联网设备的攻击。研究工作收集Telnet和SSH日志,并根据恶意payload、SSH攻击、XOR DDoS、可疑、间谍、正常进行分类。通过评估各种机器学习算法的数据分类结果,研究指出支持向量机(SVM)算法最优,准确率达到97.39%。

Pauna等人[64]在QRASSH蜜罐的基础上,提出一种自适应的物联网蜜罐IRASSH-T,仿真SSH/Telnet服务。IRASSH-T基于强化学习算法训练生成最佳奖励函数,指导自适应蜜罐与攻击者交互,捕获更多与目标恶意软件有关的信息。实验显示,IRASSH-T能够不断优化自适应蜜罐的奖励函数,捕获更多的恶意文件。

Lingenfelter等人[67]利用三个Cowrie SSH/Telnet蜜罐模拟一个物联网系统,诱捕物联网的僵尸网络攻击数据。研究工作根据真实物联网设备的状态设置预置命令的输出并在端口上使用序列匹配连接来尽可能地减缓流量,分析了创建或下载文件的远程登录会话,同时基于命令序列之间编辑距离的聚类定位相同的攻击模式。研究开展期间,蜜罐捕获的攻击中,97.7%属于两类Mirai攻击。实验结果表明,针对Telnet端口的僵尸网络攻击是最常见的攻击,以下载或创建文件为目的,并且许多针对IoT设备的攻击都是Mirai病毒。

Telnet、SSH、HTTP和CWMP 攻击:Krishnaprasad[83]利用 IoTPOT[94]实现了一个模型,用于创建低交互的前端蜜罐。前端配有Telnet、SSH、HTTP以及CPE WAN 管理(CWMP)协议的代理,诱捕攻击数据。Krishnaprasad模型的高交互后端可以是物理的也可以是虚拟的,可以是一台单机也可以是集群,其中每个协议对应一个功能模块。蜜罐使用Twisted作为事件驱动网络引擎,Logstash来收集日志数据。日志数据采用Elasticsearch存储并使用Kibana进行可视化显示。实验场景中,基于Docker容器模拟物联网设备,蜜罐被部署在全世界七个位置。七天内,蜜罐捕获来自6774个不同IP地址的攻击,超过一半为Telnet攻击,其次是CWMP和SSH,HTTP攻击最少。

中间人攻击:Oza等人[84]解决了中间⼈(MitM)攻击的问题,提出一个欺骗和授权机制OAuth来缓解攻击。当用户向物联网设备发送请求时,若用户信息不在数据库中,身份认证单元向合法用户发送用户信息进行认证。若请求未被合法用户认证,则将请求发送给蜜罐而不是物联网设备。

DoS攻击:Anirudh等人[85]调研了在物联网中如何使用中高交互蜜罐阻塞一个DoS攻击。系统利用IDS将恶意请求转发到蜜罐进行进一步分析。实验模拟了物联网数据,并在使用蜜罐和不使用蜜罐两种情况下,对比阻塞DoS攻击的性能。

DDoS和其他大规模攻击:Vishwakarma 和 Jain[71] 基于ThingPot[70]提出一种自适应蜜罐来检测恶意软件,识别在诸如零日DDoS攻击中使用的恶意软件。提出的解决方案收集ThingPot蜜罐捕获的攻击日志,基于日志信息训练机器学习分类器。研究人员考虑在物联网设备上部署ThingPot的Virtual box镜像,在路由器上装配机器学习分类器。

Tambe等人[86]提出一个可扩展的高交互蜜罐,诱捕检测大规模僵尸网络攻击。为了解决基于真实物理设备实现的高交互蜜罐的可扩展性,Tambe等人引入了VPN隧道技术,允许少量真实的物联网设备看起来像是多台IP地址分布在世界各地的物理设备。基于开箱即用的物联网设备的实验结果表明,Shodan Honeyscore[78]均检测出设备是蜜罐。研究者同时提出两种在线流量分析方法用于检测大规模攻击。

Molina等人[87]提出一种自适应的高交互蜜网,作为完整网络安全框架中的一部分。框架基于网络功能虚拟化(NFV)和软件定义的网络(SDN)仿真了一个物理设备网络,使得物联网设备能够从DDoS僵尸网络攻击中自我保护并自愈。该蜜网基于NFV,通过动态配置和重新配置实现虚拟高交互蜜罐的自动化部署;基于SDN实现连接、数据控制、流量过滤、转发,以及蜜网和真实物联网环境之间的重定向;同时,支持主动部署模式和被动部署模式。

无文件恶意软件攻击:Dang等人[88]针对无文件攻击,在基于Linux的物联网设备上实现了蜜云。蜜云同时支持物理蜜罐和虚拟蜜罐。虚拟蜜罐实现了六种物联网设备类型的全设备仿真。蜜云中部署了1个Raspberry Pi、1个Beaglebone、1个Netgear R6100以及1个Linksys WRT54GS共4个物理物联网蜜罐和108个虚拟物联网蜜罐,诱捕并严密地分析无文件攻击,提出防御策略。研究结果显示,针对物联网设备的恶意软件攻击中,大约9.7%属于攻击力强大的无文件攻击;同时,在实施无文件攻击时最常用的10个shell命令中,65.7%为rm、kill、ps和psswd,这些命令在基于Linux的物联网设备中是默认支持的。

仅 SSH 协议攻击:Dowling等人[62]研究了Zigbee网络中的SSH协议攻击,基于Arduino单片机和XBee无线模块构建无线传感器网络,以pcap包的形式传输蜜标——医疗信息,以引诱攻击者关注。研究工作修改中交互的SSH蜜罐Kippo,仿真一个基于SSH协议的Zigbee网关,以诱捕更多的流量,通过分析判断哪些攻击直接针对Zigbee。在审计到的所有攻击事件中,只有个别攻击对蜜标或pecap包文件感兴趣,由此可知,攻击并不是特别针对Zigbee网络的。另一方面,94%的蜜罐恶意行为属于字典攻击,依次尝试不同的用户名和密码组合,试图成功访问网络。

对 UPnP 设备的攻击:U-Pot[89]是一个开源的中交互虚拟蜜罐平台,用于仿真即插即用(UPnP)的物联网设备。U-Pot可用于模拟真实的物联网设备,支持一次模拟多个实例,甚至可以基于UPnP物联网设备的设备描述文档自动创建蜜罐。U-Pot的主要优点是灵活性、可扩展性和低成本。

身份认证攻击:HIoTPot[90]是一个在树莓派上创建的虚拟物联网蜜罐,即可用于研究也可用于产品化。HIoTPoT基于树莓派3实现了一个已授权用户的数据库服务器。任何用户尝试访问物联网时,HIoTPoT基于MySQL数据库匹配用户信息进行身份认证。未通过认证的用户请求被发送到蜜罐,在蜜罐中跟踪非法用户的攻击模式、日志以及交互细节;同时,系统发送告警通知所有网内设备有入侵事件发生。

侦察攻击:HoneyIo4[37]是一个低交互的虚拟生产蜜罐,模拟一个照相机、一个打印机、一个视频游戏机以及一个现金出纳机等4个物联网设备。HoneyIo4通过模拟物联网操作系统指纹来欺骗实施侦察攻击的网络扫描工具。基于虚假的操作系统信息,攻击被重定向而失败。

对家庭网络的攻击:Martin等人[91]提出一个综合的家庭网络防御系统,包括4个主要的组件:一个本地蜜罐与攻击者交互并收集数据;一个捕获包模式并识别恶意流量的模块;一个基于签名过滤的深度包检测(DPI);以及一个在路由器和物联网设备之间负责端口重定向的端口管理器。HoneyD[99]低交互蜜罐用于监控非活动状态的端口,Pot2DPI连接端口管理器和蜜罐,当发生包转发端口映射时通知蜜罐。实验跟踪pcap包,检测分析其中的Alman-trojan、Cerber、Fereit以及Torrentlocker pcap等木马和勒索软件。结果显示,前三种的检测准确率为99.84%,而Torrentlocker的检测准确率只有48.84%。

针对设备特征的攻击:Guarnizo等人[92]提出一种可扩展的高交互物理蜜罐Siphon。Siphon基于IP照相机、1个网络录像机(NVR)、1个IP打印机等7个物联网设备实现。这些设备以创建虫洞的方式连接到不同城市的Amazon、LiNode以及Digital Ocean云服务器,使得从地理位置分布上看起来像是位于85个不同地点的独立服务。

张等人[93]专门研究针对华为远程代码执行漏洞CVE-2017-17215的攻击。研究工作实现了一个中高交互蜜罐来仿真UPnP服务,一个基于物联网设备固件的高交互蜜罐以及一个基于简单对象访问协议(SOAP)服务端口的混合多端口蜜罐以增强蜜网能力并模拟蜜罐。该工作基于Docker镜像实现打包,可迅速部署蜜网来捕获物联网攻击。

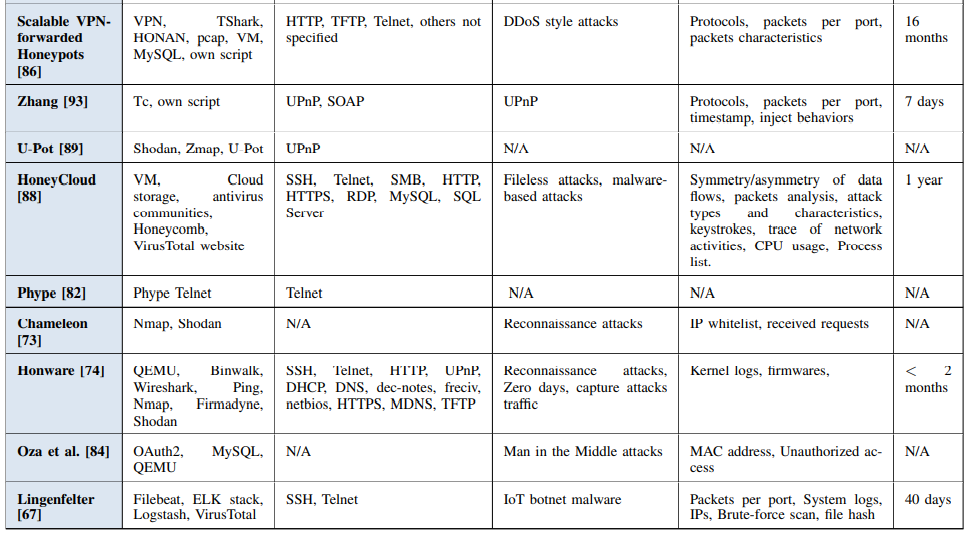

表4列出调研的物联网蜜罐和蜜网;表5列出这些蜜罐和蜜网对应的工具、实现和攻击类型的细节信息。本节讨论所有物联网蜜罐和蜜网的相关研究,并总结研究工作的综述,分析包括基于时间维度的研究进展、共同特征、交互水平、应用、可扩展性、资源级别、仿真服务、最常用工具、源代码是否开源以及最常见攻击。

表4. 物联网蜜罐和蜜网的分类

表5. IoT蜜罐和蜜网的工具、实现和攻击类型

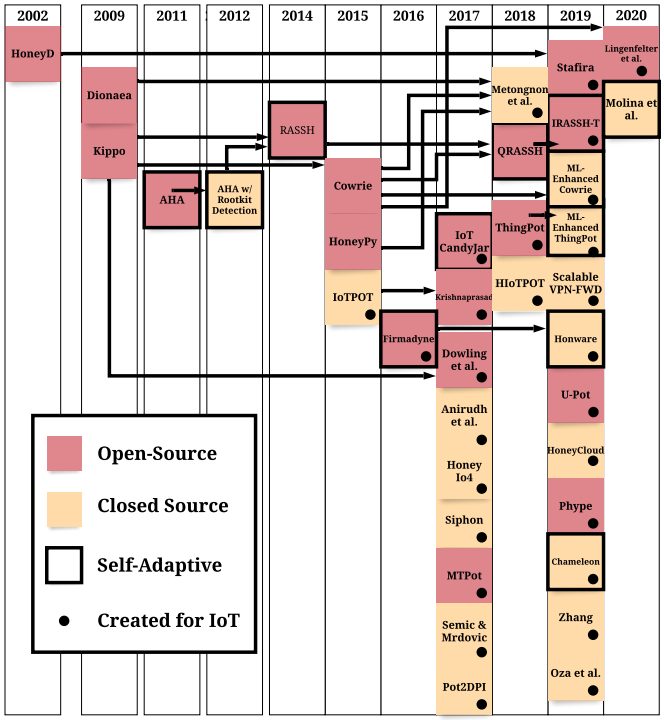

A. 基于时间维度的研究进展

2015年,IoTPOT[94]蜜罐的提出,是物联网蜜罐研究工作的开端。前文所述的研究工作最初均为通用应用蜜罐,后来被用于物联网业务场景,作为物联网蜜罐的研究基础。如图4所示,大约一半物联网蜜罐模型彼此之间存在一定形式的继承关系,譬如一个蜜罐基于另一个构建而成。Cowrie[53]是一个开源的蜜罐。基于Cowrie派生出的物联网蜜罐数量最多,部分原因是因为Cowrie项目始终在维护中。2016年,提出第二款物联网专属蜜罐Firmadyne,也是第一个自适应物联网蜜罐。2016年全球范围内爆发Mirai恶意软件感染,其中物联网设备也受到威胁。紧接着,2017年,物联网蜜罐和蜜网的相关研究大规模增长。2017年发表的9篇研究文献中,有7篇针对Mirai[72][37][92][91][83][38][81]。随着近几年物联网设备的迅速增加,相关研究也同步增加。2019年,自适应物联网蜜罐明显增多。同时可见,由于已知蜜罐存在不足难以满足需求,超过一半的研究提出独立的蜜罐。

图4. IoT蜜罐和蜜网模型及研究的继承关系演变

B. 共同特征

本文调研的蜜罐/蜜网模型中,HoneyIo4[37]和Molina[87]提出的物联网蜜罐为生产型蜜罐,HIoTPot[90]既属于生产型也属于研究型,除此之外,其余所有均为研究型蜜罐。所有欺骗系统均基于Linux操作系统实现,除Phype Telnet物联网蜜罐[82]既支持客户端模式也支持服务端模式外,其余蜜罐均为服务端蜜罐。此外,所有开源模型均由Python语言开发实现。

C. 交互级别

在本文研究中,基于交互水平进行分类是所有蜜罐分类标准中最不标准变动最大的。尽管大部分研究工作认为一个蜜罐是低交互水平,在其他研究中,该蜜罐也会被定义为别的交互水平。本文,采用蜜罐作者对其交互水平的定义。大部分研究致力于综合利用低交互蜜罐和高交互蜜罐的优点,称之为中交互。有的案例中,基于混合蜜网系统实现中交互能力。

D. 资源水平

绝大多数关于物联网蜜网的研究工作均基于虚拟资源展开,而不是物理资源。只有Siphon[92]、Stafira[58]以及可扩展的VPN转发蜜罐[28]基于物理资源实现。

E. 可扩展性

除Dionaea[59]和HoneyIo4[37]外,大部分蜜罐和蜜网研究基于可扩展的蜜罐系统实现。Dionaea[59]和HoneyIo4[37]每次只能部署一种仿真服务,尽管这两个系统基于虚拟资源而非物理资源实现,但是它们可支持的最大诱饵数量是有限的。

F. 应用

对于物联网蜜罐和蜜网的业务领域,调研工作中,9个为通用场景,22个为专门的物联网业务场景,4个为智能家居业务场景。

G. 仿真的服务

与Metongnon和Sadre[60]提出的遭受攻击最多的前三种协议一致,研究工作中仿真最多的服务分别是:Telnet、SSH和HTTP(s)。这些都是标准的TCP/IP协议,没有一个是IoT专门的协议。这些通用协议会成为攻击的众矢之的,有两个主要原因,其一是它们处在最为暴露并且最容易存在漏洞的协议层;其二,75%针对物联网设备的攻击通过路由器实施[100]。本文调研的每个模型和研究都有其特定的关注点。然而,有5个显著的研究模型最为通用,这些模型均仿真了全设备并且是自适应的,分别是:IoTCandyJar[72]、Chameleon[73]、Firmadyne[69]、Honware[74]以及ML-enhanced ThingPot[71]。其中,只有IoTCandyJar和Firmadyne是开源的。

H. 开源蜜罐和蜜网解决方案的可用性

本文调研的物联网蜜罐和蜜网模型中,接近一半为开源项目,体现出开源软件在模型进化过程中的重要性。

I. 最常用的工具

基于本文调研,在蜜罐研究中最常用到的三种工具是:Shodan[101]、Nmap[102]以及MASSCAN[103]。

Shodan[101]是一个网络资产搜索引擎,可以快速定位网络摄像头、医疗设备、器械装置、水处理设施等一切联网设备。Shodan索引了以某种方式接入互联网的所有设备的信息,包括:设备的位置、用户,提供关于当前网络空间漏洞最有价值的信息。

Nmap[102]是一个开源的免费工具,扫描网络终端并进行安全审计,通过发包并分析响应来工作,通常被网络管理员、审计员和黑客用来扫描和确定网络中可用的主机、主机对外提供的服务、部署的操作系统以及其他有价值的信息。Nmap套件包含一个高级GUI、一个数据传输和调试工具Ncat、一个负责比较扫描结果的工具Ndiff,以及一个包生成和响应分析工具。Nmap是一个灵活、简单并且功能强大的工具。蜜罐和蜜网的研发人员利用Nmap获取有价值的信息,包括:检查网络连接状态,扫描真实或仿真设备上打开的端口,比较真实设备和仿真设备的扫描结果,以及测试蜜罐的指纹识别性。

MASSCAN[103]是另一个开源的免费工具,与Nmap非常类似,拥有许多相似的功能。它是一个TCP端口扫描器,每秒可传输1000万数据包,如此高性能是其与同类工具最大的区别,扫描整个互联网只需要不足6分钟的时间。

尽管在物联网蜜网研究领域还有各种其他工具,譬如:Wireshark、VirusTotal、Pcap、Zmap、Censys以及Scapy等等,但是上述三款工具迄今为止最为常用。这主要归因于三款工具的可用性、低成本、易用性以及有效性。Nmap是最被广泛认可和使用的网络及安全审计工具。Shodan是第一个也是最大的网络资产搜索引擎。

J. 最常见的攻击

在物联网蜜罐/蜜网中最常检测/测试到的攻击为Telnet、SSH、Dos/DDoS以及HTTP(S)攻击。此外,侦察攻击、暴力破解攻击、恶意软件和Mirai攻击也是蜜罐和蜜网中可以检测出的攻击。更为少见的攻击还包括僵尸网络、中间人攻击、恶意挖矿以及缓冲区溢出攻击。

本文为《物联网、工业物联网及网络物理系统领域蜜罐和蜜网相关研究综述》上篇,欲阅读完整内容,请点击下方链接:

《物联网、工业物联网及网络物理系统领域蜜罐和蜜网相关研究综述》(中)

《物联网、工业物联网及网络物理系统领域蜜罐和蜜网相关研究综述》(下)

如有侵权请联系:admin#unsafe.sh